เริ่มต้นทำ Pentest อย่างมืออาชีพ ด้วยเครื่องมือฟรีที่ใช้งานง่าย

6 พฤศจิกายน 2025

ในยุคที่ภัยคุกคามไซเบอร์พัฒนาอย่างรวดเร็ว ช่องโหว่ในโปรแกรมและเว็บแอปพลิเคชันถือเป็นเป้าหมายอันดับต้นๆ ที่แฮกเกอร์มองหาเพื่อใช้เป็นช่องทางในการโจมตี หลายองค์กรอาจตรวจพบช่องโหว่มากมายด้วยเครื่องมือสแกนอัตโนมัติ แต่ปัญหาที่แท้จริงคือ ไม่รู้ว่าช่องโหว่ที่พบนั้นอันตรายจริงหรือไม่ และ แฮกเกอร์สามารถใช้มันเพื่อโจมตีระบบได้จริงหรือเปล่า

และนั่นคือจุดประสงค์หลักของการทำ Penetration Testing (Pentest)

Pentest ไม่ใช่แค่การสแกนหาจุดอ่อน แต่คือการ จำลองสถานการณ์ ว่าหากแฮกเกอร์พยายามเจาะระบบหรือโปรแกรมของเรา พวกเขาจะทำอย่างไร และจะสำเร็จได้หรือไม่

หัวใจสำคัญของ Pentest คือการ ค้นหาช่องโหว่ของโปรแกรมที่แฮกเกอร์อาจใช้โจมตี ก่อนที่แฮกเกอร์ตัวจริงจะมาพบ

แทนที่จะรอให้เกิดเหตุการณ์ข้อมูลรั่วไหล การทำ Pentest คือการที่เราชิงลงมือ “ทดสอบตัวเองก่อน” เพื่อตอบคำถามสำคัญเหล่านี้:

- โปรแกรมของเรามีจุดอ่อนที่สามารถถูก โจมตีได้จริง (Exploitable) หรือไม่?

- หากแฮกเกอร์เข้ามาได้ พวกเขาจะเข้าถึงข้อมูลสำคัญอะไรได้บ้าง?

- มาตรการป้องกันที่เรามีอยู่เพียงพอหรือไม่?

การทำ Pentest ช่วยให้องค์กรสามารถระบุความเสี่ยงที่แท้จริง จัดลำดับความสำคัญ และแก้ไขช่องโหว่ที่อันตรายที่สุดได้ก่อน ทำให้เราสามารถอุดรูรั่วของโปรแกรมได้อย่างตรงจุด ก่อนที่มันจะกลายเป็นเครื่องมือของผู้ไม่หวังดี

Pentest คืออะไร

Pentest คือกระบวนการ จำลองการโจมตีอย่างมีการควบคุม โดยผู้เชี่ยวชาญด้านความปลอดภัยจะใช้วิธีคิดและเทคนิคแบบเดียวกับผู้ไม่หวังดี เพื่อค้นหาช่องโหว่ที่ซ่อนอยู่ในระบบเครือข่าย แอปพลิเคชัน หรือโครงสร้างพื้นฐานดิจิทัลขององค์กร และทำรายงานผลอย่างเป็นระบบ พร้อมแนวทางแก้ไขเพื่ออุดจุดอ่อนก่อนที่จะถูกโจมตีจริง ต่างจากการสแกนหาช่องโหว่ทั่วไป (Vulnerability Scan) ที่เพียงตรวจเจอความเสี่ยงในเชิงทฤษฎี Pentest จะ ยืนยันด้วยการโจมตีจำลองจริง เพื่อดูว่าช่องโหว่นั้นสามารถถูกนำไปใช้ได้หรือไม่ และมีผลกระทบเชิงธุรกิจมากเพียงใด

การทำ Pentest จึงเป็นมากกว่าการทดสอบด้านเทคนิค มันคือการประเมิน ความพร้อมในการรับมือภัยคุกคาม ขององค์กรในภาพรวม ช่วยให้ผู้บริหารเข้าใจความเสี่ยงที่แท้จริง วางลำดับความสำคัญของการแก้ไขได้อย่างมีเหตุผล และเพิ่มความเชื่อมั่นให้กับลูกค้า พันธมิตร และผู้ถือหุ้น

ประโยชน์ของ Pentest ในเชิงธุรกิจ

Penetration Testing (Pentest) เข้ามาเติมเต็มจุดอ่อนของการสแกนแบบเดิม โดยจำลองการโจมตีจริงภายใต้กรอบที่ปลอดภัยและได้รับอนุญาต เพื่อยืนยันว่าช่องโหว่ใดถูกโจมตีได้จริง และจะส่งผลกระทบต่อระบบอย่างไร สามารถสรุปประโยชน์ของ Pentest ได้ดังนี้

- เพิ่มความมั่นใจให้ผู้บริหาร รายงานจาก Pentest นำเสนอข้อมูลเชิงลึก และอธิบายความเสี่ยงในมุมธุรกิจได้ชัดเจน ผู้บริหารสามารถใช้ประกอบการตัดสินใจด้านงบประมาณ Compliance และการบริหารความเสี่ยงองค์กรได้อย่างแม่นยำ

- ช่วยจัดลำดับความสำคัญของการแก้ไข (Prioritization) ทีม IT สามารถเห็นได้ชัดว่าช่องโหว่ใดมีผลต่อระบบจริง และควรเร่งแก้ไขก่อน ลดปัญหาการใช้ทรัพยากรผิดจุด

- ลดเวลาในการตอบสนองเหตุการณ์ (Mean Time To Repair : MTTR) การรู้จุดอ่อนที่ถูกโจมตีได้จริง ทำให้ทีมสามารถออกแบบ Incident Response และ Patch Management ได้รวดเร็วขึ้น ลดความเสียหายเมื่อเกิดเหตุจริง

การใช้เพียง Vulnerability Scan อาจช่วยให้ เห็นจุดอ่อน แต่ Pentest ช่วยให้เข้าใจว่า จุดอ่อนนั้นอันตรายแค่ไหน และ จะป้องกันได้อย่างไร ดังนั้น องค์กรที่ต้องการยกระดับความปลอดภัยจากการตรวจเชิงรับ ไปสู่การป้องกันเชิงรุก ควรเริ่มสร้างกระบวนการ Pentest ควบคู่กับการสแกนแบบเดิม เพื่อให้เห็นภาพรวมของความเสี่ยงได้ครบทั้งด้านเทคนิคและธุรกิจ

7 ขั้นตอนหลักสำคัญของการทำ Pentest ประกอบด้วย

- Information Gathering : การรวบรวมข้อมูลเบื้องต้น

เริ่มจากการเก็บข้อมูลเชิงบริบทของเป้าหมาย เช่น ขอบเขตระบบ (in-scope/out-of-scope), ชื่อโดเมน, IP, เจ้าของระบบ และเทคโนโลยีที่ใช้งาน เพื่อวางแผนทดสอบและขออนุญาตอย่างชัดเจน การบันทึกรายละเอียด (document findings) จะช่วยให้ขั้นตอนถัดไปมีประสิทธิผลมากขึ้น ควรทำเอกสาร Scope และรับ Authorization (Rules of Engagement) ก่อนเริ่มเสมอ เพื่อป้องกันปัญหาทางกฎหมายและลดความเสี่ยงต่อระบบ - Reconnaissance : สำรวจเชิงรุกและเชิงรับ

ขั้นตอนนี้ลงลึกกว่าการเก็บข้อมูลเบื้องต้น แบ่งเป็น passive reconnaissance (OSINT, search engines, social media) และ active reconnaissance (port scan, banner grab เป็นต้น) เพื่อสร้างโปรไฟล์ของเป้าหมาย เช่น โครงสร้างเครือข่าย, บริการที่รัน, และ third-party services ซึ่งมีข้อควรระวังในการทำ active reconnaissance อาจก่อให้เกิดการแจ้งเตือนหรือผลกระทบต่อระบบ ต้องอยู่ในกรอบที่ได้รับอนุญาตและเลือกช่วงเวลาที่เหมาะสม - Discovery & Scanning : การค้นหา host, service และช่องโหว่เบื้องต้น

ใช้เครื่องมือสแกนเพื่อค้นหา host มีเปิดอยู่ (alive hosts), Port, Service version และจุดเสี่ยงทั่วไป (static/dynamic analysis สำหรับแอปพลิเคชัน) ตัวอย่างเครื่องมือที่มักใช้ได้แก่ Nmap, Burp Suite, SonarQube, Nessus/OpenVAS เป็นต้น ผลลัพธ์ที่ได้จะเป็น รายการ asset, รายชื่อ port/service, และรายงานเบื้องต้นของช่องโหว่ที่ต้องนำไปวิเคราะห์ต่อ - Vulnerability Assessment : การวิเคราะห์และจัดอันดับความเสี่ยง

รวบรวมผลการสแกนทั้งหมด มาวิเคราะห์เชิงคุณภาพและเชิงปริมาณ ประเมินความรุนแรงตามปัจจัยเช่น ข้อมูลที่เสี่ยง ถูกเปิดเผยได้ง่ายแค่ไหน และความซับซ้อนของการโจมตี จากนั้นจัดลำดับความสำคัญเพื่อเน้นการแก้ไขช่องโหว่ที่มีผลกระทบร้ายแรงก่อน - Exploitation : ยืนยันว่าช่องโหว่สามารถถูกใช้ได้จริง (PoC)

การทดสอบเชิงปฏิบัติ (exploit) ทำเพื่อพิสูจน์ผลกระทบจริง เช่น การได้สิทธิ์ที่สูงขึ้นหรือการเข้าถึงข้อมูลสำคัญ ควรเลือกการทดลองที่ ไม่เป็นการทำลาย (non-destructive PoC) และบันทึกขั้นตอนทุกอย่างอย่างละเอียดเพื่อให้สามารถทำซ้ำและแสดงหลักฐานได้. เครื่องมือช่วยเช่น Metasploit มักถูกใช้งานในขั้นนี้ ซึ่งมีข้อควรระวังอย่างมาก ในสภาพแวดล้อม production หลีกเลี่ยง payload ที่อาจทำให้ระบบล่มหรือทำลายข้อมูลถ้าไม่ได้รับอนุญาตเป็นพิเศษ - Final Analysis & Review : สรุป วิเคราะห์ความเชื่อมโยง และเตรียมรายงาน

รวบรวมข้อมูลจากทุกขั้นตอน มาวิเคราะห์เชิงลึก หา pattern หรือต้นเหตุ (root cause) ของช่องโหว่ พร้อมเตรียมรายงานที่มีทั้งสรุปสำหรับผู้บริหาร (Executive Summary) และรายละเอียดเชิงเทคนิค (reproduction steps, evidence, remediation) จัด session feedback กับทีมที่เกี่ยวข้องเพื่อตอบคำถามและชี้ประเด็นสำคัญ - Utilize the Results : นำผลกลับมาใช้ปรับปรุงความปลอดภัยอย่างต่อเนื่อง

ขั้นตอนสุดท้ายคือการลงมือแก้ไขตามข้อเสนอแนะ ปรับนโยบาย จัดการอบรมพนักงาน และตั้งกระบวนการตรวจสอบ/monitoring แบบต่อเนื่อง รวมถึงกำหนดรอบการทดสอบ pentest เป็นประจำเพื่อป้องกันภัยคุกคามที่เปลี่ยนแปลงอยู่เสมอ

เมื่อเข้าใจขั้นตอนของการทำ Pentest แล้ว จะเห็นว่าแต่ละช่วงต้องใช้เครื่องมือที่ต่างกัน ตั้งแต่การเก็บข้อมูล (Recon) การสแกนหาช่องโหว่ (Scan) ไปจนถึงการยืนยันผลและสรุปรายงาน (Verify & Report) การเลือกเครื่องมือที่ดีจึงไม่ใช่แค่เรื่องของ มีฟีเจอร์ครบ แต่ต้องเหมาะกับลักษณะงานขององค์กร ใช้งานง่าย อัปเดตต่อเนื่อง และสามารถเชื่อมต่อกับขั้นตอนอื่นในกระบวนการได้อย่างราบรื่น เพราะเครื่องมือที่เลือกถูกตั้งแต่ต้น จะช่วยให้ทีมทำงานได้เร็วขึ้น ลดต้นทุน และสร้างผลลัพธ์ที่วัดผลได้จริง

การเลือกเครื่องมือ Pentest

การเลือกเครื่องมือสำหรับการทดสอบการเจาะระบบ (Pentest) ขึ้นกับวัตถุประสงค์ ทรัพยากร และข้อจำกัดด้านกฎหมาย/นโยบายขององค์กร การเริ่มต้นทำ Pentest ด้วยเครื่องมือฟรี หรือ opensource ถือเป็นแนวทางที่ทั้ง คุ้มค่า และ ยืดหยุ่น สำหรับทีม IT หรือ Security ที่ต้องการเรียนรู้ขั้นตอนการทดสอบระบบด้วยตนเอง โดยไม่ต้องใช้งบประมาณจำนวนมากตั้งแต่แรก แต่การเลือกเครื่องมือให้เหมาะสมก็มีความสำคัญไม่แพ้กัน

เครื่องมือ Pentest ที่เหมาะสมนั้นต้องดูว่าเครื่องมือนั้นตอบโจทย์ทั้งกระบวนการ เก็บข้อมูล (Recon), สแกน (Scan), ยืนยัน (Verify/PoC) และออกรายงาน รวมถึงต้องมีชุมชน/อัปเดตสม่ำเสมอ, ผนวกรวมกับ workflow/CI-CD ได้ง่าย และลดเวลาเตรียมสภาพแวดล้อมเพื่อประหยัดต้นทุนเริ่มต้นและเพิ่มความสามารถในการทำซ้ำ (repeatability)

Kali Linux มักเป็นคำตอบในข้อนี้เพราะเป็น workbench ที่รวมเครื่องมือมาตรฐานสำหรับทุกขั้นตอนของ Pentest พร้อม metapackages และ repository ที่ดูแลโดยชุมชนออนไลน์ ติดตั้งใช้งานเร็วและอัปเดตได้ง่าย

รู้จัก Kali Linux ห้องปฏิบัติการครบวงจรของการทำ Pentest

Kali Linux เป็นดิสโทรลินุกซ์ที่ออกแบบมาเพื่อการทดสอบเจาะระบบ (penetration testing) โดยรวมเครื่องมือยอดนิยมสำหรับ Recon, Scanning, Exploitation, Forensics และ Reporting มาให้เรียบร้อย ทำให้ผู้ทดสอบ (pentester), ทีม DevSecOps หรือวิศวกรความปลอดภัยสามารถตั้งสภาพแวดล้อมทดสอบได้รวดเร็วและเป็นมาตรฐาน

(ดาวน์โหลดและติดตั้ง Kali Linux ได้จากเว็บไซต์ https://www.kali.org)

ชุดเครื่องมือ Pentest ฟรี (Pentest Starter Stack) ที่ใช้งานได้กับ Kali Linux

ชุดเครื่องมือฟรี ยอดนิยมที่ทีม IT/Dev สามารถนำมาใช้ทำ Pentest แบบเป็นระบบ แบ่งตามหน้าที่หลักของการทดสอบ มีดังนี้

- Nmap : Port/service discovery, fingerprinting

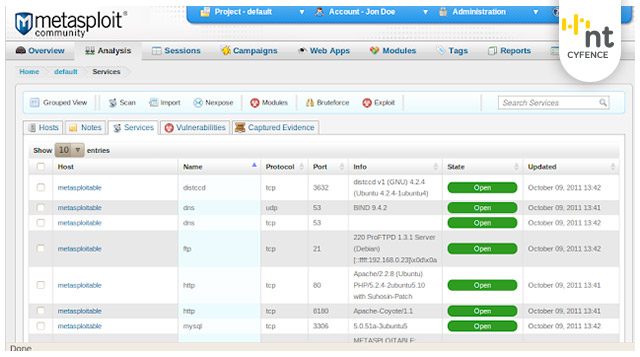

- Metasploit Framework : Exploit development & PoC

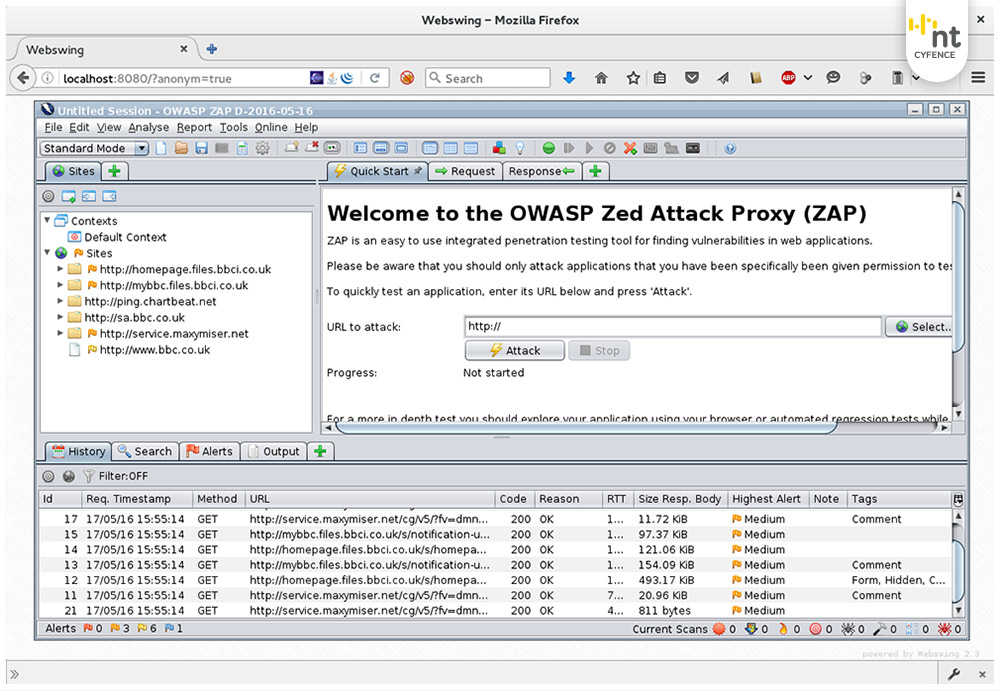

- OWASP ZAP : Web proxy + scanner

- Burp Suite Community : Proxy/Manual testing

- sqlmap : Automated SQLi detection/exploitation

- Nuclei : Template-based fast scanning (ProjectDiscovery)

- Nikto : Web server misconfig scanner (preliminary)

- OpenVAS / Greenbone : Vulnerability scanner

- Wireshark : Packet capture & analysis

- John the Ripper / Hashcat : Password auditing/cracking

- Gobuster / Dirsearch / Dirb : Content discovery / brute force paths

- Aircrack-ng / Bettercap : Wi-Fi security testing

ขั้นตอนการทำ Pentest โดยใช้ชุดเครื่องมือ Starter Stack

กระบวนการ Pentest สามารถแบ่งเป็นขั้นตอนหลัก ๆ คือ 1. Recon → 2. Discovery → 3. Vulnerability Discovery → 4. Verification (PoC) → 5. Evidence & Reporting ซึ่งแต่ละขั้นตอนมีชุดเครื่องมือเฉพาะ และใช้งานแตกต่างกัน ดังนี้

1. รวบรวมข้อมูล Recon (Reconnaissance / Footprinting)

การทำความเข้าใจเป้าหมาย เป็นขั้นตอนแรก มีเป้าหมายหลักคือการระบุ Attack Surface ขององค์กร ว่ามีอะไรเปิดเผยสู่ภายนอกบ้าง เช่น Domain, Subdomain, IP Address, Service หรือ Application ที่อาจกลายเป็นช่องทางให้ผู้ไม่หวังดีเข้าถึงได้

เครื่องมือที่ใช้ในขั้นตอนนี้ ได้แก่

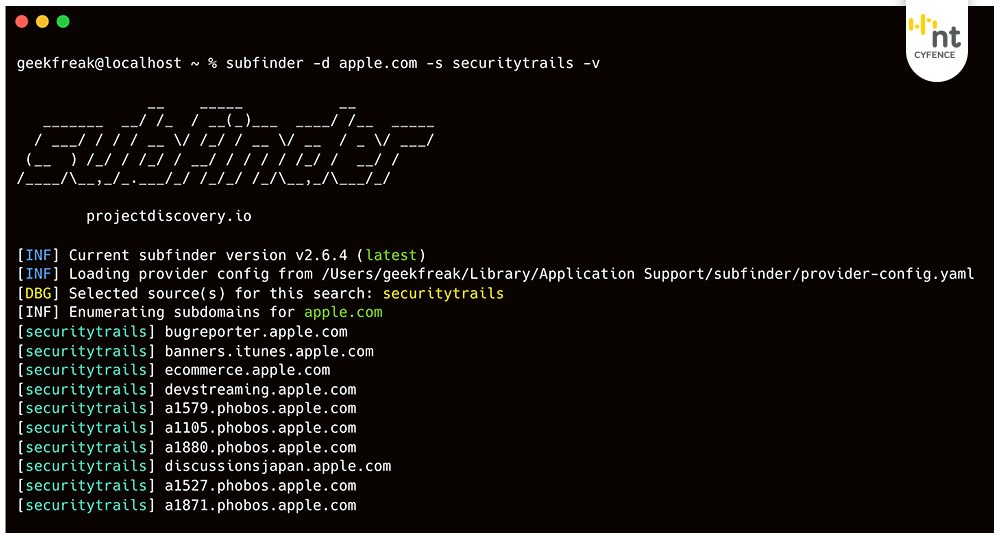

- Amass ใช้สำหรับเก็บข้อมูลโดเมน และ subdomain จากแหล่งข้อมูลสาธารณะหลายแห่ง (เช่น SSL certificates, WHOIS, DNS records, search engines) เหมาะกับการทำ Passive Recon เพื่อสร้างภาพรวมของโครงสร้างโดเมนขององค์กร

- Subfinder เน้นความเร็วและประสิทธิภาพ สามารถค้นหาซับโดเมนจาก API และแหล่งข้อมูล OSINT ได้หลายประเภท นิยมใช้ควบคู่กับ Amass เพื่อครอบคลุมข้อมูลให้มากที่สุด

- httpx เครื่องมือสำหรับตรวจสอบว่า endpoint ใด ยังออนไลน์อยู่ โดยจะส่งคำขอ HTTP/HTTPS ไปยังแต่ละ subdomain ที่ค้นพบ แล้วคัดกรองเฉพาะที่ตอบกลับ เพื่อให้ทีมรู้ว่า host ใด live พร้อมใช้งานสำหรับการสแกนขั้นต่อไป

ขั้นตอนการใช้งานเครื่องมือ

เก็บข้อมูล (Recon) : ใช้ Amass หรือ Subfinder รวบรวม subdomain ทั้งหมดที่เกี่ยวข้องกับ domain เป้าหมาย โดยยังไม่ส่งคำขอถึงระบบจริง

- รวมและจัดระเบียบข้อมูล : รวมผลจากหลายเครื่องมือ จัดเก็บเป็นรายการ (subdomains, IP, หรือ URLs) เพื่อใช้ในขั้นตอน Scan หรือ Vulnerability Testing

- ตรวจสอบสถานะ host : ใช้ httpx ตรวจว่าระบบใดตอบกลับ เช่น 200 OK หรือ 301 Redirect เพื่อแยก endpoint ที่พร้อมใช้งานจริง

- เก็บผลลัพธ์เป็นหลักฐาน : บันทึกไฟล์รายชื่อ subdomain และ live endpoints ไว้ในโฟลเดอร์ Evidence พร้อม timestamp และชื่อผู้ดำเนินการ

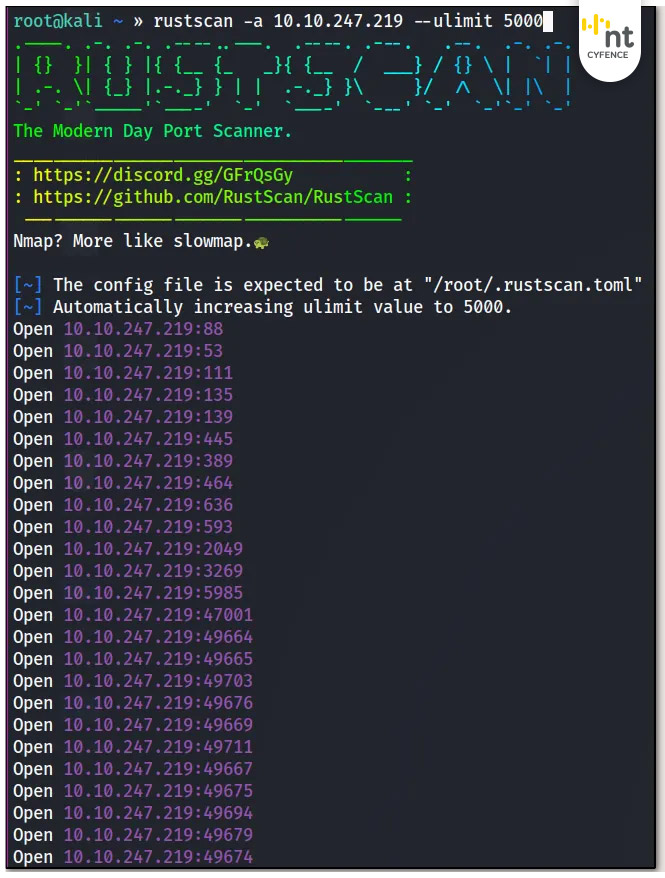

2. สำรวจพอร์ตและบริการ (Port & Service Discovery)

ขั้นตอนนี้มีเป้าหมายเพื่อ ระบุ port ที่เปิดและ service ที่กำลังทำงานอยู่ซึ่งเป็นข้อมูลสำคัญในการประเมินว่ามีซอฟต์แวร์ใดบ้างที่อาจมีช่องโหว่หรือการกำหนดค่าที่เสี่ยงอยู่

เครื่องมือที่ใช้ในขั้นตอนนี้ ได้แก่

- Nmap ใช้สำหรับ scan port, ตรวจสอบ service ที่ทำงานอยู่บน host และใช้ในการวิเคราะห์เชิงลึก เช่น การระบุเวอร์ชันซอฟต์แวร์, การเรียก NSE scripts เพื่อตรวจหาปัญหาพื้นฐาน

- RustScan เป็นเครื่องมือ scan port ที่ออกแบบมาให้ทำงานรวดเร็ว เหมาะเมื่อต้อง scan ช่วง IP ขนาดใหญ่หรือหลายเป้าหมายแล้วต้องการส่งผลไปให้ Nmap วิเคราะห์ต่อ

ขั้นตอนการใช้งานเครื่องมือ

กำหนด scope ที่ชัดเจน : ระบุ IP ranges/hosts ที่อนุญาตให้สแกน และช่วงเวลาที่เหมาะสม

- ใช้การสแกนแบบ fast discovery : ใช้ RustScan เพื่อหาโฮสต์/พอร์ตที่เปิดแล้วคัดกรองรายการ

- วิเคราะห์เชิงลึกด้วย Nmap : รายการที่คัดกรองมาให้ทำ service/version detection ด้วย Nmap และรัน NSE scripts พื้นฐานตามความเหมาะสม

- บันทึกผลลัพธ์ในรูปแบบที่นำไปใช้ต่อได้ : เก็บรายงาน XML/CSV สำหรับการนำเข้าในเครื่องมือ vulnerability scanner, SIEM หรือรายงานภายใน

- ปรับ timing/concurrency สำหรับ production : ลดความเร็วและความถี่เมื่อสแกนระบบที่ให้บริการจริง เพื่อลดผลกระทบ

3. ตรวจหาช่องโหว่เชิงปฏิบัติ (Vulnerability Discovery)

ขั้นตอนนี้คือการแปลงรายการ asset และผลจากการสำรวจพอร์ต/บริการ ให้เป็น รายการช่องโหว่ที่เป็นไปได้ ซึ่งแบ่งเป็น 2 แนวทางหลักที่ควรใช้งานร่วมกันคือ

- DAST (Dynamic Application Security Testing)

ใข้ทดสอบเว็บ/API แบบไดนามิก เหมาะกับการค้นหาช่องโหว่เชิงพฤติกรรม เช่น XSS, SQLi, CSRF, logic flaws ในบางกรณี - Vulnerability Template Scanning

ใช้การสแกนตาม template หรือ signature ที่รู้จัก เช่น CVE, misconfig, exposures เหมาะสำหรับการตรวจสอบที่รวดเร็วและใช้สม่ำเสมอ

ทั้งสองแนวทางใช้งานร่วมกัน โดย Template Scan ทำงานแนวกว้างและเร็ว ส่วน DAST ให้ความลึกและมุมมองการใช้งานจริง

3.1 Dynamic Application Security Testing (DAST)

เครื่องมือที่ใช้ในขั้นตอนนี้ คือ

OWASP ZAP : ใช้สำหรับตรวจหาช่องโหว่เว็บแอปแบบไดนามิก (XSS, SQLi, CSRF ฯลฯ) ใช้ทดสอบเว็บ / API โดยลอง request จริงต่อแอปพลิเคชันและสังเกตพฤติกรรมของระบบ

ขั้นตอนการใช้งานเครื่องมือ

- ทำ baseline / non-intrusive scan เพื่อดูผลกระทบที่อาจเกิดขึ้น

- ระบุ scope ของ DAST ชัดเจน เช่น URLs, auth flows, APIs ที่อนุญาต

- ทำ manual verification ของ ผลลัพธ์ ที่ได้จากการทำ Pentest (findings) สำคัญ เพราะผลอัตโนมัติมี false positives สูงในบางกรณี

- เก็บหลักฐาน เช่น request/response, screenshot, session export สำหรับรายงาน

3.2 Vulnerability Template Scanning

เครื่องมือที่ใช้ในขั้นตอนนี้ ได้แก่

Nuclei :ใช้สำหรับการ scan แบบอัตโนมัติด้วย template (YAML/JSON) ที่กำหนด pattern ของช่องโหว่หรือ misconfiguration ที่รู้จักแล้ว เช่น CVE, open directories, misconfig headers

ขั้นตอนการใช้งานเครื่องมือ

- ใช้ Nuclei ทำ Template scan ในแนวกว้าง เพื่อกรอง findings ที่ชัดเจนและเร็ว ดูช่องโหว่ที่มีความเสี่ยงสูง หรือ CVE ที่รู้จักแล้ว และนำมาจัดลำดับความสำคัญ (prioritization)

- หลังจากได้รายการจาก template scan ให้รัน DAST แบบ targeted บน endpoints ที่สำคัญหรือมี findings ที่ต้องยืนยัน และทำ manual exploration เช่น login flows, stateful interactions ร่วมกับ DAST

- บันทึกหลักฐานทั้งหมด เช่น request/response, screenshot, pcap เพื่อใช้ต่อในการทำ Verification / Proof-of-Concept (PoC) ยืนยัน findings ที่สำคัญ และทำรายงาน

4. ยืนยันแบบมีหลักฐาน (Verification / Exploitation (PoC))

ขั้นตอนนี้คือการแปลงผลลัพธ์ ที่ได้จากการทำ Pentest (Findings) ให้เป็นหลักฐานเชิงปฏิบัติ มีจุดมุ่งหมายเพื่อ ยืนยันว่าเหตุการณ์ที่ตรวจพบสามารถถูกใช้โจมตีได้จริง และประเมินผลกระทบเชิงปฏิบัติ

เครื่องมือที่ใช้ในขั้นตอนนี้ คือ

Metasploit (free edition) : เป็น framework สำหรับการทดสอบเจาะระบบ (penetration testing framework) ที่รวบรวมโมดูล exploit, auxiliary, payload และเครื่องมือช่วยเหลืออื่น ๆ เป็นชุดเดียว ทำให้ผู้ทดสอบสามารถสร้าง Proof-of-Concept (PoC), จำลองการโจมตีจริง และทำ post-exploitation เพื่อประเมินผลกระทบได้อย่างเป็นระบบ

ขั้นตอนการใช้งานเครื่องมือ

- นำผลที่ได้จากการตรวจหาช่องโหว่ (Vulnerability Discovery) รวบรวมข้อมูลสำคัญ เช่น endpoint, service/version, template-id, DAST logs แล้วตัดสินใจว่า PoC จำเป็นหรือไม่

- ขออนุญาตเป็นลายลักษณ์อักษร เพื่อยืนยันกฎการปฏิบัติงาน หรือ Rules of Engagement (ROE) เช่น scope, allowed techniques, time window, emergency contact ก่อนทุกครั้ง

- เลือกสภาพแวดล้อมทดสอบ ใช้ สภาพแวดล้อมจำลองที่เหมือนระบบจริง (staging) เป็นหลัก หากต้องรันบน production ต้องได้รับอนุญาตพิเศษและเตรียม snapshot พร้อม backup ไว้ก่อน

- ออกแบบ PoC แบบจำกัดผลกระทบ เลือก module และ payload ที่ต้องการพิสูจน์ impact เท่าที่จำเป็น

- เตรียมการ monitor & rollback เปิดการเก็บ log/pcap และเตรียมขั้นตอน rollback หากเกิดผลกระทบ

- รัน PoC ภายใต้การควบคุม ดำเนินการโดย operator เดียวพร้อม observer และหยุดทันทีเมื่อมีผลกระทบไม่คาดคิด

- เก็บหลักฐานอย่างเป็นระบบ บันทึก console logs, request/response, screenshot, pcap และ metadata (who/when/module/params) ลง storage ที่เข้ารหัส

- รายงานผลพร้อมหลักฐานเพื่อทำการแก้ไข และทำทดสอบอีกครั้ง หลังแก้ไขให้รัน PoC เดิมเพื่อตรวจยืนยันปิดปัญหา

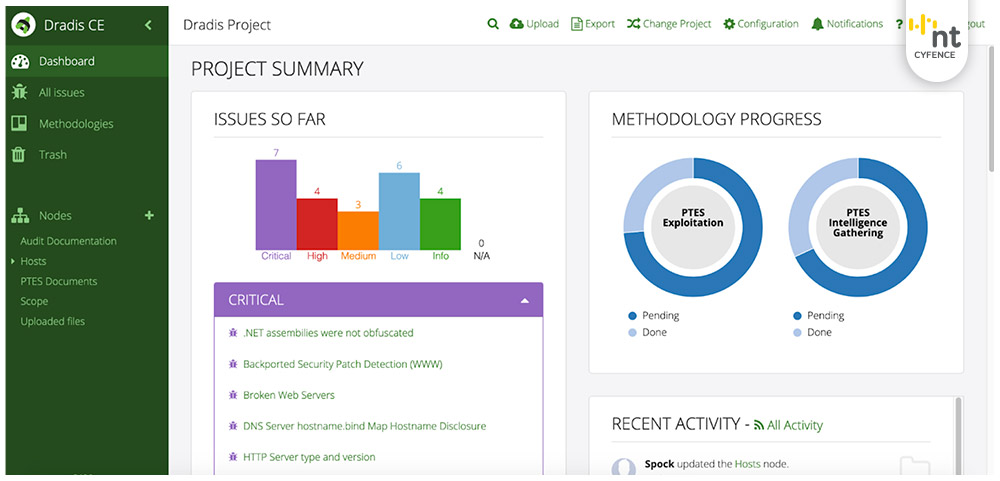

5. เก็บหลักฐาน และออกรายงาน (Evidence & Reporting)

ขั้นตอนนี้เป็นการรวบรวม หลักฐานเชิงเทคนิค และสรุปเป็น รายงานที่อ่านเข้าใจได้ทั้งผู้บริหารและทีมปฏิบัติการ ผลลัพธ์ต้องเพียงพอให้ Dev แก้ไข ขณะที่ผู้บริหารเห็นผลกระทบทางธุรกิจได้ชัดเจน ซึ่งมีเครื่องมือแนะนำคือ Dradis CE เพื่อรวบรวม findings จากหลายเครื่องมือและออกรายงาน (Executive + Technical appendix) เป็น PDF/HTML

Pentest ไม่ใช่ทางเลือก แต่คือหัวใจในการป้องกันเชิงรุก

การทำ Pentest ไม่ได้เป็นเพียงกิจกรรมด้านเทคนิคสำหรับทีม Security เท่านั้น แต่คือ เครื่องมือวัดความพร้อมขององค์กรต่อภัยคุกคามจริง ช่วยให้คุณรู้ว่าระบบที่ใช้อยู่สามารถรับมือการโจมตีได้มากน้อยเพียงใด และจุดใดที่ต้องได้รับการแก้ไขก่อนที่อาชญากรไซเบอร์จะพบมันก่อนคุณ

อย่างไรก็ตาม ข้อควรระวังที่สำคัญที่สุดคือการหลีกเลี่ยงการทดสอบเจาะระบบบนสภาพแวดล้อมการใช้งานจริง (Production Environment) โดยตรง เนื่องจากการจำลองการโจมตีอาจส่งผลกระทบอย่างรุนแรงต่อการให้บริการ ทำให้ระบบล่ม หรือสร้างความเสียหายต่อข้อมูลจริงของลูกค้าได้ แนวทางปฏิบัติที่ดีที่สุดคือการดำเนินการทดสอบในสภาพแวดล้อมจำลอง (เช่น Staging หรือ UAT) ที่ถูกแยกออกมาโดยเฉพาะ แต่มีการตั้งค่าให้ใกล้เคียงกับระบบจริงมากที่สุด เพื่อให้สามารถประเมินช่องโหว่และความเสี่ยงได้อย่างแม่นยำ โดยไม่กระทบต่อการดำเนินธุรกิจหลัก

การเริ่มต้นด้วย เครื่องมือฟรีและ opensource เช่น Nmap, OWASP ZAP, Nuclei หรือ Metasploit ถือเป็นจุดเริ่มต้นที่ดีสำหรับองค์กรที่ต้องการเรียนรู้โครงสร้างความเสี่ยงของตนเองแบบค่อยเป็นค่อยไป ก่อนจะขยายไปสู่ระบบทดสอบที่ซับซ้อนหรือบริการเชิงพาณิชย์ในระดับองค์กร และเมื่อผนวกเข้ากับ Dradis CE เพื่อรวบรวมผลการสแกนและออกรายงานอย่างมืออาชีพ Pentest จะกลายเป็นกระบวนการที่ชัดเจน มีหลักฐาน และสร้างมูลค่าทางธุรกิจได้จริง

ในโลกที่ภัยคุกคามเกิดขึ้นตลอดเวลา ความปลอดภัยขององค์กรไม่ควรถูกมองเป็น ค่าใช้จ่าย แต่เป็น การลงทุนระยะยาว เพื่อรักษาความเชื่อมั่นของลูกค้าและพันธมิตรทางธุรกิจ

บริการ Penetration Testing (Pentest) จาก NT cyfence ช่วยให้องค์กรตรวจสอบและประเมินความปลอดภัยของระบบอย่างรอบด้าน ผ่านการจำลองการโจมตีเสมือนจริงโดยทีมผู้เชี่ยวชาญด้านไซเบอร์ เพื่อค้นหาช่องโหว่ที่ซ่อนอยู่ในระบบเครือข่าย เว็บไซต์ แอปพลิเคชัน หรือโครงสร้างพื้นฐานทางไอที พร้อมจัดทำรายงานสรุปที่เข้าใจง่าย ระบุจุดอ่อนพร้อมแนวทางแก้ไขที่นำไปใช้ได้จริง เพื่อให้องค์กรสามารถเสริมความมั่นคงปลอดภัยเชิงรุก และลดความเสี่ยงก่อนที่ภัยไซเบอร์จะเกิดขึ้นจริง สามารถขอข้อมูลเพิ่มเติมจาก NT cyfence ได้ที่ โทร 1888 หรือติดต่อผ่านหน้าเว็บไซต์ที่ www.cyfence.com/contact-us

บทความที่เกี่ยวข้อง