ใช้ Free IP Blacklist อย่างไรให้บล็อกได้จริงโดยลดการเกิด False Positive

24 ธันวาคม 2025

ในระบบเครือข่ายและแอปพลิเคชันขององค์กร Traffic ที่เข้ามาไม่ได้มีเพียงผู้ใช้งานจริงหรือระบบที่ได้รับอนุญาตเท่านั้น แต่ยังรวมถึงการเข้าถึงจากบอต ระบบอัตโนมัติ และกิจกรรมที่มีความเสี่ยงในหลากหลายรูปแบบ ตั้งแต่การสแกนช่องโหว่ ไปจนถึงความพยายามโจมตีแบบซ้ำ ๆ ที่เกิดขึ้นตลอดเวลา สำหรับทีม IT และ Security การเลือกใช้วิธี IP Blacklist หรือรายการ IP Address ที่ถูกระบุว่าเป็นแหล่งกำเนิดภัยหรือมีพฤติกรรมไม่พึงประสงค์ เช่น Bot, Scanner, Malware, Spam หรือการโจมตีรูปแบบต่าง ๆ เป็นวิธีแรกๆที่ถูกนำมาใช้งาน

อย่างไรก็ตาม การใช้ IP Blacklist ให้มีประสิทธิภาพ ไม่ได้หมายถึง ยิ่งเยอะยิ่งดี หรือ เจอที่ไหนก็ดาวน์โหลดมาใส่ Firewall หากไม่มีความเข้าใจอย่างถูกต้อง องค์กรอาจเผชิญปัญหาใหญ่ที่ไม่คาดคิด นั่นคือ การบล็อกผู้ใช้งานที่ถูกต้องตามสิทธิ์ (False Positive) ซึ่งสร้างความเสียหายทั้งต่อธุรกิจและภาพลักษณ์ขององค์กร

IP Blacklist คืออะไร?

IP Blacklist คือชุดข้อมูล IP Address ที่ได้รับการจัดหมวดหมู่ว่าเป็นความเสี่ยง โดยพิจารณาจากพฤติกรรม เช่น

- ความพยายาม brute-force login

- การยิง request จำนวนมากผิดปกติ

- พฤติกรรม scanning หรือ probing ระบบ

- การกระจายมัลแวร์หรือเป็นส่วนหนึ่งของ Botnet

Blacklist เหล่านี้สามารถนำไปผนวกกับระบบความปลอดภัยอื่นๆ อาทิ Firewall, WAF, Load Balancer หรือระบบตรวจจับภัยคุกคาม เพื่อตัดวงจรการเข้าถึง ตั้งแต่จุดเริ่มต้นของการสื่อสาร

แม้ยุคปัจจุบันจะมีเครื่องมือขั้นสูง เช่น Threat Intelligence, Behavioral Analytics, Bot Detection และ Zero Trust Architecture แต่ IP Blacklist ยังคงเป็นกลไกสำคัญด้วยเหตุผล 3 ประการ คือ

- ต้นทุนต่ำ

เหมาะสำหรับองค์กรที่ยังไม่มีงบประมาณด้าน Cybersecurity ระดับสูง - เข้าใจและนำไปใช้ได้ง่าย

เหมาะสำหรับทีม IT ที่ต้องการวิธีลด Noise หรือปริมาณ Traffic อันตรายก่อนเข้าสู่ระบบหลัก - เป็นด่านป้องกันชั้นแรก (First Layer Control)

ลดภาระระบบ downstream เช่น SIEM, WAF หรือฐานข้อมูลจากการต้องประมวลผล Traffic ที่ไม่จำเป็น

กล่าวคือ IP Blacklist ทำหน้าที่เหมือน ยามเฝ้าประตู คอยคัดกรองผู้มาติดต่อก่อนเข้าจุดตรวจความปลอดภัยตัวจริง IP Blacklist ไม่ได้ออกแบบมาให้แก้ทุกปัญหาด้านความปลอดภัย และมีข้อจำกัดสำคัญดังนี้

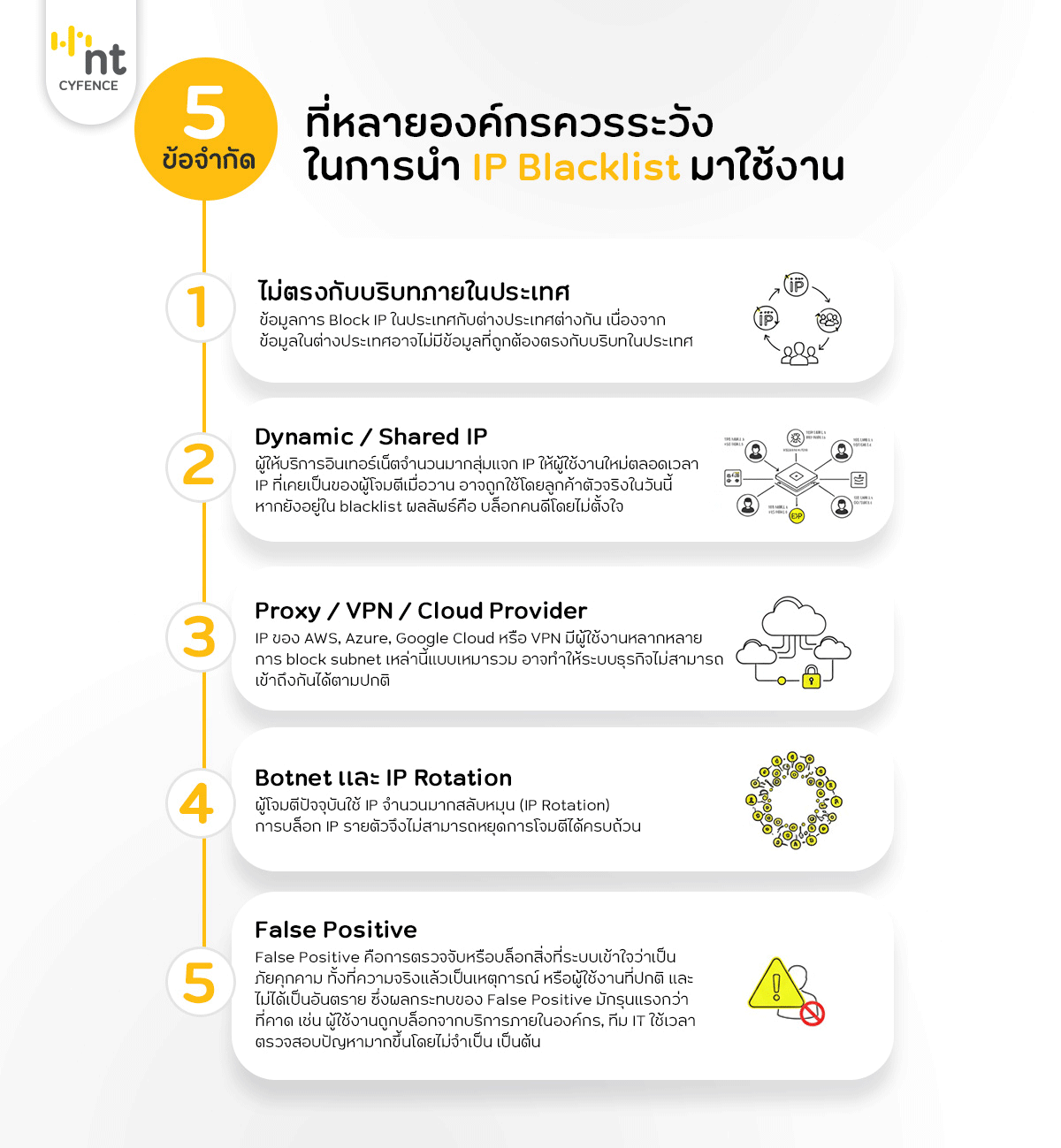

- ไม่ตรงกับบริบทภายในประเทศ

ข้อมูลการ Block IP ในประเทศกับต่างประเทศต่างกัน เนื่องจากข้อมูลในต่างประเทศอาจไม่มีข้อมูลที่ถูกต้องตรงกับบริบทในประเทศ - Dynamic / Shared IP

ผู้ให้บริการอินเทอร์เน็ตจำนวนมากสุ่มแจก IP ให้ผู้ใช้งานใหม่ตลอดเวลา IP ที่เคยเป็นของผู้โจมตีเมื่อวาน อาจถูกใช้โดยลูกค้าตัวจริงในวันนี้ หากยังอยู่ใน blacklist ผลลัพธ์คือ บล็อกคนดีโดยไม่ตั้งใจ - Proxy / VPN / Cloud Provider

IP ของ AWS, Azure, Google Cloud หรือ VPN มีผู้ใช้งานหลากหลายการ block subnet เหล่านี้แบบเหมารวม อาจทำให้ระบบธุรกิจไม่สามารถเข้าถึงกันได้ตามปกติ - Botnet และ IP Rotation

ผู้โจมตีปัจจุบันใช้ IP จำนวนมากสลับหมุน (IP Rotation) การบล็อก IP รายตัวจึงไม่สามารถหยุดการโจมตีได้ครบถ้วน - False Positive

False Positive คือการตรวจจับหรือบล็อกสิ่งที่ระบบเข้าใจว่าเป็นภัยคุกคาม ทั้งที่ความจริงแล้วเป็นเหตุการณ์หรือผู้ใช้งานที่ ปกติ และไม่ได้เป็นอันตราย ซึ่งผลกระทบของ False Positive มักรุนแรงกว่าที่คาด เช่น ผู้ใช้งานถูกบล็อกจากบริการภายในองค์กร, ทีม IT ใช้เวลาตรวจสอบปัญหามากขึ้นโดยไม่จำเป็น

นี่คือจุดที่หลายองค์กรควรระมัดระวังในการนำเอา IP Blacklist มาใช้งาน

การเลือกและประเมิน Free IP Blacklist ที่น่าเชื่อถือ

Free IP Blacklist สามารถแบ่งตามลักษณะการใช้งานออกเป็น 3 กลุ่มหลัก ได้แก่

- Community / Public Blacklist

เป็น blacklist ที่มาจากการรายงานของ online community, ผู้ดูแลระบบ หรือองค์กรอิสระ มักใช้กันแพร่หลายในงานด้านอีเมลและเว็บ เช่น blacklist สำหรับ spam, scanning หรือ bot activity ข้อดีคือใช้งานง่ายและได้รับการยอมรับในวงกว้าง แต่ข้อจำกัดคือบางรายการอาจ conservative มาก และเสี่ยง false positive หากนำไป block แบบตรง ๆ - Abuse / Threat Reporting-Based Blacklist

Blacklist กลุ่มนี้อ้างอิงจากรายงานพฤติกรรมที่ไม่เหมาะสม เช่น brute-force, abuse, scraping จุดเด่นคือมีข้อมูลเชิงพฤติกรรมรองรับ ไม่ได้ block แบบสุ่ม แต่ต้องระวังเรื่อง อายุของข้อมูล เพราะ IP บางตัวอาจเปลี่ยนผู้ใช้งานแล้ว - Reputation / Aggregated Feed (Free Tier)

บางผู้ให้บริการด้านความปลอดภัยเปิดให้ใช้ reputation feed ฟรีในระดับพื้นฐาน

แม้ข้อมูลจะไม่ละเอียดเท่า commercial tier แต่ถือว่าฉลาดกว่า static list เหมาะกับองค์กรที่ต้องการเริ่มต้นใช้แนวคิด reputation-based decision

Free IP Blacklist ที่ได้รับการยอมรับ มีอะไรบ้าง ?

1. Spamhaus

Spamhaus เป็นองค์กรไม่แสวงหากำไรด้าน Threat Intelligence ที่ได้รับการยอมรับสูง โดยเน้นการติดตามโครงสร้างพื้นฐานของ Spam, botnet, Malware Command & Control และ เครือข่ายที่ถูก hijack

Spamhaus ใช้ข้อมูลจาก แหล่งข้อมูลดังนี้

- sensor การโจมตีทาง cyber จากทั่วโลก

- การวิเคราะห์เชิงลึกโดยทีมวิจัย

- การประสานงานกับ ISP และผู้ให้บริการอีเมลรายใหญ่

- IP จะถูกใส่ใน blacklist เมื่อมีหลักฐานชัดเจนว่ามีส่วนเกี่ยวข้องกับภัยจริง

Black List ของ Spamhaus ที่สำคัญได้แก่

- ZEN : รวมหลาย list เหมาะกับ Email filtering

- DROP : IP / Network ที่ยืนยันแล้วว่าเป็นแหล่งอาชญากรรมไซเบอร์

- EDROP : network ที่เชื่อมโยงกับการโจมตีขั้นสูง

Spamhaus ใช้อย่างไรจึงเหมาะ

- เหมาะกับ Email Security, Firewall Monitoring, Network Alert

- ไม่แนะนำ block เว็บแบบ hard deny ทันที

2. AbuseIPDB

AbuseIPDB เป็นฐานข้อมูล IP ด้านความปลอดภัยที่เน้นการรวบรวมข้อมูลจาก พฤติกรรมการใช้งานจริง (Behavior-based Threat Intelligence) โดยอาศัยการรายงานจากผู้ดูแลระบบและทีม IT ทั่วโลก ทำให้เป็นหนึ่งใน Free IP Blacklist ที่ได้รับความนิยมอย่างมากในกลุ่ม Web Application, API และระบบที่ต้องรับทราฟฟิกจากอินเทอร์เน็ตโดยตรง

AbuseIPDB เหมาะสำหรับการประเมินความเสี่ยงของ IP ในระดับการใช้งานจริง มากกว่าการวิเคราะห์โครงสร้างพื้นฐานของเครือข่าย

AbuseIPDB ใช้ข้อมูลจากแหล่งข้อมูลดังนี้

- การรายงานพฤติกรรมผิดปกติจากผู้ดูแลระบบและผู้ให้บริการระบบทั่วโลก

- ข้อมูลจากเหตุการณ์จริง เช่น brute-force, scanning, spam, abuse ต่อบริการต่าง ๆ

- การประมวลผลจำนวนครั้งของการถูกรายงาน พร้อมประเภทของพฤติกรรม

- การคำนวณระดับความน่าเชื่อถือ (Confidence Score) เพื่อใช้ประกอบการตัดสินใจ

Blacklist ของ AbuseIPDB ที่สำคัญได้แก่

- Abuse Confidence Score : คะแนนความเสี่ยงที่แสดงระดับความน่าเชื่อถือของการรายงาน IP

- Reported Abuse Categories : ประเภทของพฤติกรรมที่ถูกรายงาน เช่น brute-force, web attack, port scanning, spam

- Report Frequency / Recency : จำนวนครั้งและความสดใหม่ของรายงาน ซึ่งช่วยประเมินความเสี่ยงในปัจจุบัน

AbuseIPDB ใช้อย่างไรจึงเหมาะ

- เหมาะกับการใช้งานด้าน Web Application Security, API Protection และ Firewall Policy

- ควรใช้ในลักษณะ risk scoring หรือ threshold-based decision เช่น บล็อกเฉพาะ IP ที่มี confidence score สูง

- เหมาะใช้ร่วมกับ Rate Limiting, CAPTCHA หรือ Temporary Block

- ไม่แนะนำให้ใช้เป็น blacklist แบบ hard deny ทันทีโดยไม่ตั้ง threshold เนื่องจากข้อมูลมาจาก community และอาจเกิด bias ได้

3. FireHOL

FireHOL ไม่ได้เป็นผู้สร้างฐานข้อมูลภัยโดยตรง แต่ทำหน้าที่เป็น ผู้รวบรวม (Aggregator) และจัดระเบียบ Free IP Blacklist จากหลายแหล่งที่ได้รับการยอมรับ เช่น Spamhaus, DShield, Emerging Threats และแหล่ง Threat Intelligence อื่น ๆ เพื่อให้สามารถนำไปใช้งานด้าน Network Security ได้สะดวกและเป็นระบบมากขึ้น

FireHOL ได้รับความนิยมในกลุ่มผู้ดูแล Firewall, IDS/IPS และระบบเครือข่ายที่ต้องการใช้ Blacklist หลายแหล่งร่วมกัน โดยไม่ต้องจัดการแต่ละ list แยกกันเอง

FireHOL ใช้ข้อมูลจากแหล่งข้อมูลดังนี้

- การดึงข้อมูลจาก Free IP Blacklist ที่ได้รับการยอมรับในอุตสาหกรรม

- การคัดกรองและจัดหมวดหมู่ Blacklist ตามประเภทภัยและระดับความเสี่ยง

- การอัปเดตข้อมูลอย่างสม่ำเสมอจากแหล่งต้นทาง

- การเปิดเผยที่มาของแต่ละ list อย่างชัดเจน เพื่อให้ผู้ใช้งานตรวจสอบย้อนกลับได้

FireHOL จึงทำหน้าที่เป็น “ศูนย์รวมข้อมูล” มากกว่าการวิเคราะห์ภัยด้วยตนเอง

Blacklist ของ FireHOL ที่สำคัญได้แก่

- FireHOL Level 1 : รวม IP ที่มีความเสี่ยงต่ำ เหมาะสำหรับใช้ในระดับ Monitoring หรือ Alert

- FireHOL Level 2–3 : รวม IP ที่มีพฤติกรรมอันตรายมากขึ้น เหมาะสำหรับใช้ร่วมกับ Rate Limiting หรือ Temporary Block

- FireHOL Level 4 : รวม IP ที่มีความเสี่ยงสูงมากจากหลายแหล่ง เหมาะกับการใช้งานด้าน Network Defense โดยต้องมีการพิจารณาอย่างรอบคอบ

FireHOL ใช้อย่างไรจึงเหมาะ

- เหมาะกับการใช้งานด้าน Firewall, IDS/IPS และ Network Edge Protection

- เหมาะสำหรับองค์กรที่ต้องการใช้ Blacklist หลายแหล่งร่วมกันในรูปแบบที่เป็นระบบ

- ควรเลือกใช้ Blacklist ตามระดับ (Level) ให้เหมาะกับบริบทการใช้งาน

- ไม่แนะนำให้ใช้ Level สูงสำหรับการ block แบบ hard deny หรือทำการ Drop เลย โดยไม่มีการ Review

4. Emerging Threats (ET Open)

Emerging Threats (ET Open) เป็นโครงการ Threat Intelligence แบบเปิด ที่มุ่งเน้นการรวบรวมและเผยแพร่ข้อมูลเกี่ยวกับภัยไซเบอร์ในรูปแบบของ Indicator และ Rule สำหรับระบบตรวจจับการบุกรุก (IDS/IPS) เช่น Snort และ Suricata โดย ET Open ถูกใช้งานอย่างแพร่หลายในศูนย์ปฏิบัติการด้านความมั่นคงปลอดภัยไซเบอร์ (SOC) เพื่อช่วยตรวจจับและวิเคราะห์การโจมตีในเชิงลึก

ET Open จึงไม่ใช่ IP Blacklist ในความหมายดั้งเดิม แต่เป็นแหล่งข้อมูลที่ช่วยให้ระบบรักษาความปลอดภัย เข้าใจรูปแบบของการโจมตี ได้ดียิ่งขึ้น

Emerging Threats ใช้ข้อมูลจากแหล่งข้อมูลดังนี้

- การวิเคราะห์ภัยไซเบอร์และเทคนิคการโจมตีรูปแบบใหม่โดยทีมวิจัย

- ข้อมูลจากเหตุการณ์โจมตีจริงและแคมเปญภัยที่เกิดขึ้นในระดับสากล

- การติดตามพฤติกรรมและลักษณะของ malware, exploit และ attack pattern

- การสร้าง rule และ indicator จากข้อมูลเชิงเทคนิคที่ผ่านการตรวจสอบแล้ว

Blacklist / Indicator ของ Emerging Threats ที่สำคัญได้แก่

- Open IDS/IPS Rules : กฎสำหรับตรวจจับการโจมตีในระดับ Network และ Application

- Malware & Exploit Indicators : ตัวชี้วัดที่เกี่ยวข้องกับมัลแวร์และช่องโหว่ที่ถูกใช้โจมตี

- IP / Domain Indicators (Context-based) : IP หรือโดเมนที่เชื่อมโยงกับกิจกรรมอันตรายในช่วงเวลาหนึ่ง

Emerging Threats ใช้อย่างไรจึงเหมาะ

- เหมาะกับการใช้งานด้าน IDS/IPS, Network Monitoring และ SOC Analysis

- เหมาะใช้สำหรับการตรวจจับและวิเคราะห์เชิงลึก มากกว่าการบล็อกทันที

- ควรใช้ร่วมกับระบบ Monitoring และ Incident Response

- ไม่แนะนำให้นำ IP Indicator ไปใช้เป็น blacklist แบบ hard deny โดยไม่มีการวิเคราะห์เพิ่มเติม

ใช้ Free IP Blacklist อย่างไรให้ลดโอกาสเกิด False Positive

การนำ Free IP Blacklist มาใช้งานถือเป็นวิธีที่ง่ายและได้ผลในหลายสถานการณ์ แต่หากใช้งาน blacklist แล้วทำการ Drop Traffic ในทันที โดยไม่มีการ Verify ก่อน อาจสร้างผลกระทบต่อผู้ใช้งานจนอาจส่งผลต่อสินค้าและบริการได้

ดังนั้นแนวทางปฏิบัติ (Best Practices) ที่ช่วยให้องค์กรใช้ Free Blacklist ได้อย่างมีประสิทธิภาพ และลดความเสี่ยงไม่ตั้งใจบล็อกผู้ใช้งานที่ถูกต้องตามสิทธิ์ควรจะเป็นดังนี้

- การเลือกแหล่งข้อมูลที่เชื่อถือได้ (Trusted Blacklist Sources)

ไม่ใช่ทุก Free Blacklist จะมีคุณภาพเท่ากัน บาง list ไม่ได้ update บาง like รวบรวมข้อมูลผิดพลาด หรือเน้นปริมาณมากกว่าความแม่นยำ การเลือกแหล่ง blacklist ที่ดี ควรมีคุณสมบัติ ดังนี้

– อัปเดตสม่ำเสมอ (Daily หรือ Real-time)

– อธิบายที่มาของข้อมูล (Provenance)

– ระบุพฤติกรรมของ IP ไม่ใช่แค่ “ลิสต์ตัวเลข”

– มีข้อมูล reputation score ให้ประกอบการตัดสินใจ - อย่าบล็อกทันที

หนึ่งในความเข้าใจผิดที่พบบ่อยในการนำ Free IP Blacklist ไปใช้งาน คือการ เห็น IP อยู่ในลิสต์ ก็สั่งบล็อกทันที ซึ่งฟังดูเป็นวิธีที่เด็ดขาด แต่อาจ - ผสาน IP Blacklist กับ Whitelist

การผสานกลยุทธ์ IP Blacklist เข้ากับ Whitelist (หรือ Allowlist) เปรียบเสมือนการสร้างเกราะป้องกันที่ปิดช่องโหว่ได้อย่างรัดกุม โดยใช้ Blacklist เป็นด่านหน้าในการคัดกรองภัยคุกคาม, Botnet หรือ IP ที่ติดแบล็กลิสต์จาก Threat Intelligence ออกไปทันทีเพื่อลดภาระของระบบ แล้วเสริมความแข็งแกร่งชั้นในด้วย Whitelist ที่อนุญาตให้เฉพาะ IP ที่เชื่อถือได้หรือมีความจำเป็นจริง ๆ เท่านั้นที่สามารถผ่านเข้ามายังส่วนสำคัญของเครือข่ายได้ การทำงานสอดประสานกันเช่นนี้ไม่เพียงแต่ช่วยลด Attack Surface ได้อย่างมหาศาล แต่ยังสอดคล้องกับแนวคิด Zero Trust Security ที่ไม่เชื่อใจใครโดยอัตโนมัติ ทำให้มั่นใจได้ว่าทราฟฟิกที่ผ่านเข้ามานั้นให้กับองค์กรอย่างแท้จริง - ใช้เครื่องมือ IP Reputation และ Threat Intelligence เป็นตัวช่วย

แนวทางที่องค์กรใช้กันมากขึ้นในปัจจุบันคือการเสริม IP Reputation และ Threat Intelligence เพื่อช่วยให้การตัดสินใจว่าควรบล็อกหรือไม่บล็อก มีเหตุผลรองรับเชิงข้อมูล และลดความเสี่ยงของ False Positive อย่างเป็นระบบ

IP Reputation คืออะไร และช่วยอะไรได้บ้าง

IP Reputation คือการประเมินความน่าเชื่อถือของ IP จาก พฤติกรรมในอดีตและปัจจุบัน ไม่ใช่แค่การดูว่า IP นั้นเคยถูกใส่ไว้ในลิสต์หรือไม่ ระบบจะพิจารณาปัจจัยหลายด้าน เช่น

- เคยมีส่วนเกี่ยวข้องกับการโจมตี (DDoS, brute-force, scanning) หรือไม่

- ถูกใช้เป็น proxy, VPN, Tor exit node หรือไม่

- มีความถี่ในการทำพฤติกรรมผิดปกติแค่ไหน และเกิดซ้ำบ่อยเพียงใด

- มีความเกี่ยวข้องกับ infrastructure ที่มีความเสี่ยงสูง เช่น botnet, C2 หรือไม่

ผลลัพธ์การประเมินจะออกมาเป็น คะแนนความเสี่ยง (Reputation Score) หรือระดับความเสี่ยง (ต่ำ/กลาง/สูง) ซึ่งช่วยให้ระบบตัดสินใจได้ละเอียดกว่าเดิม เช่น

- ความเสี่ยงต่ำ : อนุญาตผ่าน

- ความเสี่ยงปานกลาง : จำกัดความเร็ว / ทดสอบด้วย CAPTCHA

- ความเสี่ยงสูง : บล็อกชั่วคราวหรือถาวร

แนวคิดนี้ช่วยให้องค์กรไม่ต้องเหมารวม ทุก IP ที่น่าสงสัยว่าเป็นภัยทันที

Threat Intelligence: รู้ภัยก่อนที่มันจะมาถึง

ในขณะที่ IP Reputation มองที่ตัว IP เป็นหลัก Threat Intelligence จะให้ภาพที่กว้างกว่า โดยรวบรวมข้อมูลภัยคุกคามจากหลายแหล่ง เช่น

- แคมเปญการโจมตีที่กำลังเกิดขึ้นในช่วงเวลาเดียวกัน

- กลุ่ม Botnet หรือ Malware ที่กำลังแพร่กระจาย

- Infrastructure ที่ผู้โจมตีนิยมใช้ในระยะนั้น

- เทคนิค วิธีการ และรูปแบบการโจมตี (TTPs)

เมื่อผสาน Threat Intelligence เข้ากับ IP Blacklist องค์กรจะสามารถ บล็อกเชิงรุก (Proactive Defense) แทนการรอให้เกิดเหตุแล้วค่อยตอบสนอง

NT cyfence มีบริการฐานข้อมูล Blacklist สำหรับลูกค้า Firewall

แม้ Free IP Blacklist จะช่วยเป็นสัญญาณเตือนภัยที่ดี แต่ในทางปฏิบัติ องค์กรจำนวนมากยังคงเผชิญความท้าทายเดิม เช่น

- ข้อมูลไม่สอดคล้องกับสภาพภัยคุกคามในประเทศไทย

- ความเสี่ยงของ False Positive จาก IP ที่เป็นของ ISP หรือ Cloud ภายในประเทศ

- ภาระของทีม IT ในการคัดเลือก update และตรวจสอบ Blacklist ด้วยตนเอง

- การอัปเดตฐานข้อมูล Blacklist

ด้วยเหตุนี้ หลายองค์กรจึงมองหา Blacklist ที่ ผ่านการกลั่นกรองแล้ว พร้อมใช้งานจริงบน Firewall และมีทีมผู้เชี่ยวชาญคอยดูแลอย่างต่อเนื่อง แทนการพึ่งพา Free IP Blacklist จากหลายแหล่ง

NT cyfence ได้พัฒนา ฐานข้อมูล Blacklist สำหรับลูกค้า Firewall ขึ้นมาโดยเฉพาะ เพื่อช่วยให้องค์กรสามารถใช้งาน Blacklist ได้อย่างมั่นใจ ลดความเสี่ยงจาก False Positive และยกระดับการป้องกันภัยไซเบอร์ให้สอดคล้องกับสภาพแวดล้อมขององค์กรไทยมากยิ่งขึ้น

หากองค์กรของคุณกำลังมองหาที่ปรึกษาหรือผู้ให้บริการด้านความปลอดภัยทางไซเบอร์ที่ครอบคลุมและครบวงจร สามารถขอข้อมูลเพิ่มเติมจาก NT cyfence ได้ที่ โทร 1888 หรือติดต่อเราที่ https://www.cyfence.com/contact-us

บทความที่เกี่ยวข้อง