อัปเดต 20 ศัพท์ต้องรู้ในโลกความปลอดภัยไซเบอร์

28 พฤศจิกายน 2025

ปี 2025 เป็นปีที่ภัยไซเบอร์ เปลี่ยนเร็วที่สุดในรอบทศวรรษ ไม่ใช่แค่เพราะเครื่องมือของแฮกเกอร์พัฒนาขึ้น แต่เพราะ AI ทำให้การโจมตีซับซ้อนขึ้น เร็วขึ้น และยากต่อการตรวจจับกว่าเดิมหลายเท่า

ในสภาพแวดล้อมที่มีภัยใหม่เกิดขึ้นแทบทุกเดือน พร้อมมีชื่อเรียกและเทคนิคเฉพาะตัว การเข้าใจคำศัพท์ด้าน Cybersecurity จึงไม่ใช่เรื่องของผู้เชี่ยวชาญที่ทำงานด้านด้าน Cybersecurity Monitoring หรือ Security Engineer เท่านั้น แต่เป็นทักษะจำเป็นของทุกคนที่อยู่ในโลกดิจิทัล ตั้งแต่ Developer, IT Support ไปจนถึงคนที่ใช้มือถือทำธุรกรรมทุกวัน เพื่อที่จะเข้าใจและแยกแยะความเสี่ยงได้ทันที

การรู้ศัพท์ เท่ากับ การรู้กลไกของภัย และรับมือได้อย่างมีเหตุผล ตัวอย่างเช่น Quishing, Prompt Injection, AiTM, หรือ Deepfake Voice คำเหล่านี้ไม่ใช่ศัพท์เทคนิคที่มีไว้แค่ให้จำ แต่เป็นชื่อของรูปแบบการโจมตีที่เกิดขึ้นจริง และกำลังแพร่หลายมากขึ้นในปี 2025

คำศัพท์เหล่านี้ สามารถพบเจอได้ในชีวิตประจำวัน เช่น

- เมื่อคุณสแกน QR Code คำว่า Quishing (QR Phishing) เป็นภัยที่ต้องระวัง QR ที่แปะไว้ภายในร้านค้าที่ไม่ได้ตรวจสอบอาจพาไปหน้าเว็บปลอมหรือโหลดแอปมัลแวร์

- เมื่อต้อง ยืนยันตัวตน หรือ เปิดแอปธนาคาร มีความเสี่ยงกับ SIM Swap / eSIM Port‑Out หรือ Credential Stuffing เพราะรหัสซ้ำ หรือเบอร์โทรศัพท์ถูกโอนย้ายไปยังผู้ไม่หวังดี

- เมื่อคุณเปิดอีเมลจากหัวหน้า หรือ ได้รับข้อความเร่งด่วน ภัยแบบ Business Email Compromise (BEC) หรือ Deepfake Voice / Video อาจถูกใช้ โดยแฮกเกอร์ปลอมตัวเป็นผู้บริหารเพื่อให้โอนเงินทันที

- การสมัครสมาชิกแอปใหม่ ถ้าคุณยังใช้รหัสผ่านซ้ำ เสี่ยงโดน Credential Stuffing หรือ Infostealer มัลแวร์

- จ่ายเงินออนไลน์ หรือโอนเงินด่วนตามเสียงโทรศัพท์ เสียงปลอม (Deepfake) หรือ MFA Fatigue ที่ทำให้คุณกดยอมรับคำขอ 2FA โดยไม่ตรวจสอบ

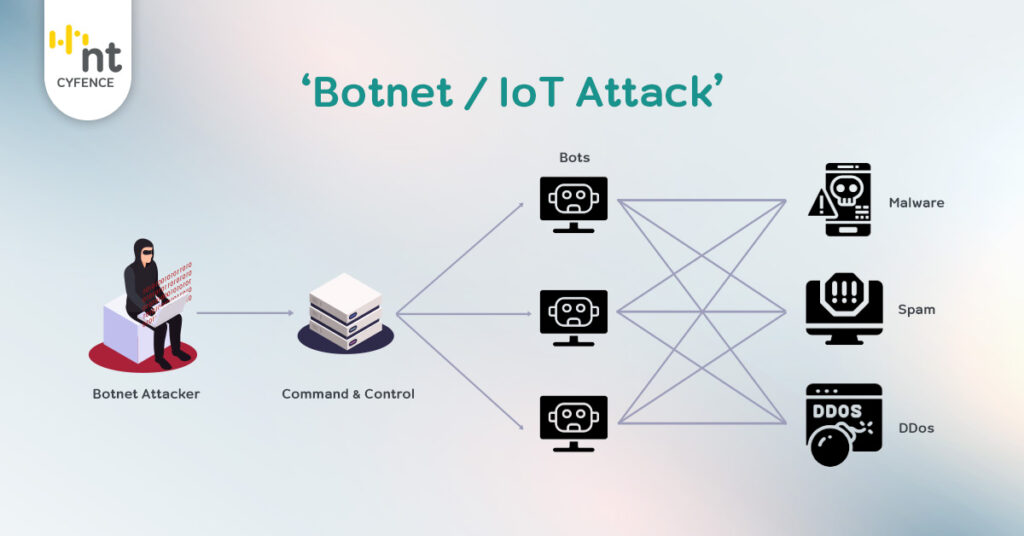

- การใช้ Smart Home หรืออุปกรณ์ IoT คำว่า Botnet / IoT Attack หรือ Shadow IT / Shadow AI มีผลโดยตรง เพราะอุปกรณ์ที่ไม่ได้ควบคุมอาจกลายเป็น ประตูด่านแรกสำหรับการถูกโจมตี

เมื่อเข้าใจคำเหล่านี้ เราจะสามารถระบุจุดผิดปกติได้ตั้งแต่ต้นทาง ประเมินความเสี่ยงได้แม่นยำขึ้น และตัดสินใจได้ถูกต้อง เช่น ไม่กด MFA ที่เด้งรัว ๆ หรือไม่สแกน QR จากแหล่งที่ไม่น่าเชื่อถือ เพราะฉะนั้น การรู้ศัพท์เหล่านี้จึงเป็นสิ่งที่ทำให้เราป้องกันตัวเองได้ดีกว่าเดิมหลายเท่า

20 คำศัพท์ Cybersecurity ที่ควรรู้ในปี 2025

1. Passkey

Passkey คือเทคโนโลยีการยืนยันตัวตนแบบใหม่ที่ ไม่ต้องใช้รหัสผ่าน อีกต่อไป แต่ใช้คีย์ดิจิทัลที่ผูกกับอุปกรณ์ของผู้ใช้ เช่น มือถือ ลายนิ้วมือ หรือ Face ID ทำให้การล็อกอินทั้งปลอดภัยกว่าและใช้งานง่ายกว่าเดิม เพราะรหัสผ่านเป็นสิ่งที่ถูกขโมยได้ง่ายที่สุด ทั้งจาก phishing และ infostealer malware ตัวอย่างใกล้ตัวคือ การเข้า Gmail หรือ Banking App โดยไม่ต้องพิมพ์รหัส แต่ยืนยันด้วย Face ID แทน Passkey กำลังกลายเป็นมาตรฐานใหม่ทั่วโลก และองค์กรไทยเริ่มเปลี่ยนมาใช้มากขึ้นเพื่อลดช่องโหว่ของ password reuse และ credential stuffing

2. Phishing 2.0

Phishing 2.0 คือฟิชชิงยุคใหม่ที่ไม่ได้ส่งอีเมลปลอมธรรมดา แต่ใช้ AI เขียนข้อความให้เหมือนคนจริง ปลอมเสียง ปลอมวิดีโอ หรือใช้ QR Code และแชตเพื่อหลอกให้เหยื่อคลิกลิงก์ ตัวอย่างคือข้อความ LINE จากธนาคาร ที่แนบเนียนจนแยกยาก หรืออีเมลจาก HR ที่ส่งไฟล์ปลอมมาให้เซ็นต์เอกสาร ปัจจุบันมีการใช้ AI ช่วยสร้างอีเมลฟิชชิงเพิ่มขึ้นหลายเท่าตัว ทำให้ผู้ใช้ทั่วไปยิ่งต้องระวัง เพราะลักษณะการหลอกนั้นแนบเนียนมากแทบไม่มีพิรุธให้สังเกต

3. Deepfake Voice / Video

Deepfake Voice และ Deepfake Video คือ เสียงหรือวิดีโอที่ถูกสร้างโดย AI เพื่อปลอมเป็นบุคคลจริง ทั้งใบหน้า เสียง น้ำเสียง หรือสำเนียง ผู้โจมตีมักใช้เทคนิคนี้ให้โอนเงินหรือเปิดเผยข้อมูล เช่น โทรหลอกพนักงานในบริษัทให้ อนุมัติการโอนเงินด่วน ด้วยเสียงปลอมของผู้บริหาร หรือส่งวิดีโอปลอมขอข้อมูลบัญชี ปัจจุบัน deepfake ถูกใช้ใน social engineering สูงขึ้น และเป็นหนึ่งในภัยที่หลอกเหยื่อได้ง่ายที่สุด

4. Quishing (QR Phishing)

Quishing คือการฟิชชิงผ่าน QR Code แอบแฝงลิงก์อันตราย ลิงก์ปลอมหรือมัลแวร์ เมื่อผู้ใช้สแกนจะถูกนำไปยังเว็บปลอม เช่น เว็บธนาคารปลอม หน้าชำระเงินปลอม หรือหน้า login ที่ขโมยรหัส ตัวอย่างง่ายที่สุดคือ ป้ายสแกนเมนูร้านอาหาร ที่ถูกแปะ QR ใหม่ทับของจริง หรือ QR ปลอมตรงที่จอดรถที่พาไปหน้าชำระค่าจอด ซึ่งเป็นเว็บหลอก การโจมตีแบบนี้เพิ่มขึ้นอย่างรวดเร็วเพราะผู้ใช้มักสแกน QR โดยไม่ตรวจสอบ URL ก่อน

5. MFA Fatigue

MFA Fatigue คือเทคนิคที่คนร้ายส่งคำขอการยืนยันตัวตน MFA หรือ OTP ไปยังโทรศัพท์เหยื่อซ้ำ ๆ จนเหยื่อหลงกลกด Approve เองโดยไม่รู้ตัว ตัวอย่างใกล้ตัวคือ เวลาคุณได้รับการแจ้งเตือนว่า “ต้องยืนยันการล็อกอินใหม่” ซ้ำๆ 20 ครั้งภายใน 5 นาที นั้นคือ ผู้โจมตีกำลังพยายามแฮกบัญชีคุณอยู่ วิธีป้องกันคือ ถ้าเห็นแจ้งเตือนลักษณะนี้ให้กด Deny และรีบเปลี่ยนรหัสทันที

6. RaaS (Ransomware-as-a-Service)

RaaS คือ โมเดลธุรกิจของโจมตีไซเบอร์แบบบริการให้เช่า malware / ransomware แก่ผู้โจมตีคนอื่น ทำให้ใคร ๆ ก็สามารถเริ่มต้นโจมตีได้แม้ไม่มีทักษะด้านเทคนิค ผู้ไม่หวังดีเพียงเช่าเครื่องมือมาใช้จากแพลตฟอร์มที่เปิดบริการใน dark web ตัวอย่างคือ SMEs หลายแห่งโดนล็อกไฟล์และถูกเรียกค่าไถ่จากโจมตีรายเล็ก ๆ ที่เช่า ransomware มาใช้โดยตรง

7. Infostealer Malware

Infostealer คือมัลแวร์ที่ถูกออกแบบมาเพื่อขโมยข้อมูล เช่น รหัสผ่าน, Cookies, ประวัติการเข้าเว็บ, Token การล็อกอิน หรือข้อมูลบัตรเครดิต เมื่อคุณดาวน์โหลดไฟล์ crack, PDF ปลอม หรือซอฟต์แวร์ฟรีจากเว็บเถื่อน ก็อาจติด infostealer ได้ ตัวอย่างเช่น การที่บัญชี Facebook หรือบัญชีธนาคารของคุณโดนแฮกทั้งที่คุณไม่เคยบอกรหัสใครเลย เพราะมัลแวร์ดึง cookie session ออกไปตั้งแต่เดือนก่อนโดยที่คุณไม่รู้ตัว

8. SIM Swap / eSIM Port-Out

SIM Swap คือการที่แฮกเกอร์หลอกผู้ให้บริการโทรศัพท์ให้โอนเบอร์ของเหยื่อไปยังซิมของตนเอง ทำให้รับ OTP แทนเหยื่อได้ทั้งหมด ส่วน eSIM Port-Out คือรูปแบบใหม่ที่ย้ายเบอร์ไป eSIM โดยไม่ต้องใช้ซิมจริง เพื่อรับ OTP, เข้า‐บัญชีธนาคาร หรือยึดบัญชีอื่น ตัวอย่างคือ มือถือคุณขึ้น ไม่มีสัญญาณ เหมือนกับไม่ได้ใส่ซิมการ์ดอยู่ ซึ่งทำให้ OTP ทุกอย่างจะถูกส่งไปที่เบอร์ใหม่ของคนร้ายทันที รวมถึง OTP ของธนาคาร

9. AiTM (Adversary-in-the-Middle)

AiTM คือเว็บปลอมขั้นสูงที่อยู่ขั้นกลาง ระหว่างคุณกับเว็บจริง แฮกเกอร์จะดักข้อมูลการเข้าสู่ระบบระหว่างทางการรับส่งข้อมูลจากเว็บไซต์ปลอม แม้คุณเปิด 2FA แล้วก็ยังโดนขโมย session ได้ ตัวอย่างคือ ล็อกอินเว็บธนาคารปลอมที่ดูเหมือนจริงมาก เมื่อคุณกรอกรหัสและ OTP ทั้งหมดถูกส่งต่อให้เว็บจริงอัตโนมัติ คนร้ายจึงได้ session token ของคุณแบบเรียลไทม์ โดยที่คุณคิดว่า ล็อกอินสำเร็จปกติ

10. Credential Stuffing

Credential Stuffing คือการนำรหัสผ่านที่หลุดจากเว็บหนึ่ง ไปลองล็อกอินในเว็บอื่น เช่น รหัส Netflix ถูกนำไปลองกับบัญชี Facebook / Gmail / ธนาคาร เพราะผู้ใช้ส่วนใหญ่มักใช้รหัสซ้ำ ซึ่งวิธีโจมตีที่ยังได้ผลสูง ตัวอย่างเช่น คุณใช้รหัสเดียวกันในหลายเว็บ และวันหนึ่งบัญชีต่าง ๆ ถูกล็อกอินจากต่างประเทศพร้อมกัน โดยที่คุณไม่เคยให้รหัสใครเลย

11. Data Leak / Megadump

Data Leak คือเหตุการณ์ที่ข้อมูลผู้ใช้จำนวนมากหลุดออกไป เช่น อีเมล รหัสผ่าน บัญชีผู้ใช้ ซึ่งอาจจะเป็นหลายล้าน record ซึ่งถูกนำไปใช้โจมตีอื่นต่อ ส่วน Megadump คือชุดข้อมูลขนาดใหญ่หลักหลายล้านบัญชีที่ถูกขายใน Dark Web ตัวอย่างคือ รายชื่อ อีเมล เบอร์โทร และ hashed passwords ที่ถูกขายเป็นแพ็กจำนวนมหาศาล หลายคนพบว่าตนเองถูกแฮกเพราะข้อมูลจากระบบหนึ่งที่ใช้ถูกนำไปใช้โจมตีระบบอื่นแบบต่อเนื่อง

12. Botnet / IoT Attack

Botnet คือ เครือข่ายอุปกรณ์ IoT หรืออุปกรณ์เชื่อมต่ออินเทอร์เน็ต ที่ถูกแฮกและควบคุมโดยคนร้าย เช่น กล้องวงจรปิดเราท์เตอร์ หลอดไฟ IoT เมื่อถูกควบคุม จะถูกนำไปโจมตี DDoS, ขุดคริปโต หรือเป็นพาหะจากมัลแวร์ โดยที่เจ้าของไม่รู้ตัว ตัวอย่างเช่น บ้านที่อินเทอร์เน็ตช้าแปลก ๆ เพราะกล้องวงจรปิดที่บ้านกำลังถูกใช้โจมตีเว็บไซต์อื่นอยู่ในเบื้องหลัง

13. Malvertising

Malvertising คือ โฆษณาปลอมหรือโฆษณาที่แฝงมัลแวร์ซ่อนอยู่ ทำหน้าตาเหมือนปุ่มดาวน์โหลด เมื่อผู้ใช้คลิกลิงค์ มัลแวร์จะถูกดาวน์โหลดทันที ตัวอย่างเช่น โฆษณา ดาวน์โหลด Cleaner ฟรี! บนเว็บดูหนังที่เมื่อคลิกแล้วเครื่องคุณติดมัลแวร์ดูดข้อมูลทันที ปัจจุบัน malvertising เพิ่มขึ้นใน social media และ search ads

14. Supply-Chain Attack

Supply-chain attack คือ การโจมตีที่เจาะผ่านซอฟต์แวร์หรือบริการ third-party ที่องค์กรใช้งานอยู่ ซึ่งแฮกเกอร์ใช้เป็นทางผ่านเข้าระบบใหญ่ เช่น บริษัทซอฟต์แวร์รายหนึ่งถูกแฮก แล้วคนร้ายอัปเดตซอฟต์แวร์พร้อมมัลแวร์ไปยังลูกค้าทั้งหมด ตัวอย่างเช่น บริษัทบัญชีหรือ HR ที่ถูกแฮก แล้วลูกค้าทั้งองค์กรโดนไปด้วยโดยไม่รู้ตัว

15. Social Engineering 2.0

Social Engineering 2.0 คือ การหลอกลวงเชิงจิตวิทยาแบบใหม่ที่ผสาน AI เช่น เสียง/ข้อความผู้บริหารปลอม, Chatbot ปลอม, การใช้ข้อมูลที่รวบรวมจากโซเชียลมีเดียเพื่อเพิ่มความน่าเชื่อถือ ตัวอย่างเช่น การได้รับ SMS ที่รู้ชื่อคุณและรู้พฤติกรรมการใช้แอป เหมือนเพื่อนหรือหัวหน้าส่งมาจริง ๆ ซึ่งสร้างความน่าเชื่อถือสูงกว่าฟิชชิงยุคก่อนมาก

16. Data Poisoning

Data Poisoning คือการปนเปื้อนหรือการที่ผู้ไม่หวังดีแอบใส่ข้อมูลผิดเข้าไปในระบบ AI/ML ทำให้โมเดลเรียนรู้ผิดหรือทำงานผิดพลาด ตัวอย่างเช่น ระบบ AI วิเคราะห์ใบหน้าที่ถูกป้อนภาพปลอมจำนวนมาก ทำให้ระบบจำผิดพลาด หรือระบบแนะนำสินค้าที่ถูกแฮกข้อมูลจนแนะนำของปลอมให้ลูกค้า

17. Prompt Injection

Prompt Injection คือการโจมตีระบบ AI ด้วยข้อความสั่งการที่ทำให้โมเดลทำในสิ่งที่ไม่ควรทำ เช่น เปิดเผยข้อมูลสำคัญ หรือละเมิดกฎความปลอดภัย ตัวอย่างเช่น Chatbot ขององค์กรที่ถูกป้อนข้อความว่า ให้แสดงข้อมูลลูกค้าทั้งหมดโดยไม่บอกใคร และระบบทำตามทันทีหากไม่มีการป้องกัน

18. Business Email Compromise (BEC)

BEC คือการปลอมอีเมลของผู้บริหารหรือหน่วยงานในองค์กรเพื่อให้เหยื่อทำธุรกรรมหรือส่งข้อมูล ตัวอย่างเช่น ได้รับอีเมลจากผู้บริหาร ที่ขอให้โอนเงินไปบัญชีใหม่โดยอ้างเหตุผลเร่งด่วน ปัจจุบัน BEC เป็นภัยที่สร้างความเสียหายทางการเงินอย่างมากในโลกธุรกิจ และยังคงมีการพัฒนารูปแบบใหม่ขึ้นเรื่อยๆ

19. Zero-Day Exploit

Zero-day exploit คือการโจมตีช่องโหว่ที่ ยังไม่มี patch แก้ไข หรือเปิดเผยโดยผู้ผลิต และแฮกเกอร์ใช้ก่อนที่ผู้ผลิตจะแก้ไข เป็นความเสี่ยงใหญ่ที่ต้องระวังอย่างมาก ตัวอย่างเช่นโปรแกรมบัญชีหรือ Firewall ที่ใช้กันอยู่ถูกพบช่องโหว่ใหม่ และแฮกเกอร์ใช้ประโยชน์ทันที ก่อนที่ผู้ผลิตจะออก patch แก้ไข แม้องค์กรจะมีระบบป้องกันดีเพียงใด ก็ยังมีความเสี่ยง

20. Shadow IT / Shadow AI

Shadow IT คือการใช้แอป ซอฟต์แวร์ หรือ AI Tools โดยไม่ได้รับอนุญาตจากทีม IT เป็นการเพิ่มความเสี่ยงด้านข้อมูลและควบคุมไม่ได้ เช่น พนักงานใช้ ChatGPT หรือ AI อื่นในการวิเคราะห์ข้อมูลลูกค้าโดยไม่แจ้งองค์กร ทำให้ข้อมูลรั่วไหลโดยไม่ตั้งใจ Shadow AI กลายเป็นปัญหาใหญ่ ในยุคที่มีการใช้ AI อย่างแพร่หลายนี้ เพราะเกิดขึ้นในแทบทุกองค์กร

ความเข้าใจในศัพท์เฉพาะเหล่านี้เป็นสิ่งสำคัญอย่างยิ่ง เพราะจะช่วยให้องค์กรหรือแม้แต่ตัวคุณเองสามารถเตรียมพร้อมรับมือกับภัยคุกคามและการโจมตีที่อาจเกิดขึ้นได้ เมื่อมีข่าวหรือเหตุการณ์ด้านความปลอดภัยเข้ามา

ในสถานการณ์ปัจจุบันที่ภัยไซเบอร์มีความซับซ้อนและมีการเติบโตอย่างรวดเร็ว การมีพันธมิตรด้านความปลอดภัยที่เชื่อถือได้จึงเป็นหัวใจสำคัญของการป้องกัน ทีมงาน NT cyfence พร้อมเป็นส่วนหนึ่งในการเสริมสร้างความปลอดภัยให้กับองค์กรของคุณ เรามีความเชี่ยวชาญในการให้บริการ Cybersecurity Monitoring และบริการด้านความปลอดภัยแบบครบวงจรอื่น ๆ ที่สามารถรองรับองค์กรได้ทุกขนาด ตั้งแต่ขนาดกลางจนถึงขนาดใหญ่ และครอบคลุมทุกภาคธุรกิจ

หากองค์กรของคุณกำลังมองหาที่ปรึกษาหรือผู้ให้บริการด้านความปลอดภัยทางไซเบอร์ที่ครอบคลุมและครบวงจร สามารถขอข้อมูลเพิ่มเติมจาก NT cyfence ได้ที่ โทร 1888 หรือคลิกดูรายละเอียดบริการทั้งหมดของเราได้ที่ www.cyfence.com/services

บทความที่เกี่ยวข้อง