สรุปสถิติภัยคุกคามประจำปี 2565 จาก ศูนย์ CSOC ของ NT cyfence

28 กุมภาพันธ์ 2023

จากบทความ สถิติภัยคุกคามครึ่งปีแรก 2022 จากศูนย์ CSOC ของ NT cyfence จะพบว่ากว่าครึ่งปี 2022 ที่ผ่านมามีภัยรูปแบบใดบ้าง ซึ่งในบทความนี้จะเป็นการสรุปสถิตภัยคุกคามตลอดปี 2565 ที่ผ่านมา โดยทีมงาน NT cyfence ขอนำข้อมูลจากการรวบรวมสถิติภัยคุกคามที่เกิดขึ้นกับระบบสารสนเทศในปี 2565 จากศูนย์ปฏิบัติการ Cybersecurity Operations Center (CSOC) ของ NT cyfence โดยมีข้อมูลสรุปดังต่อไปนี้

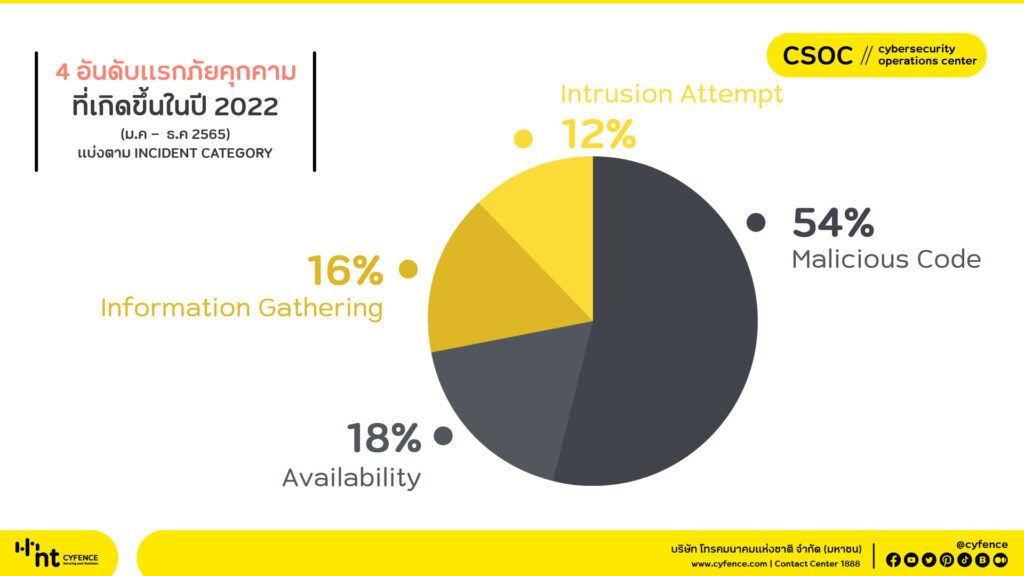

Top 4 อันดับแรกของภัยคุกคามที่เกิดขึ้นในปี 2022

1.Malicious Code 54%

จากสถิติภัยคุกคามชนิดนี้ยังคงเป็นการโจมตีอันดับหนึ่งเหมือนปีที่ผ่านมา ซึ่งเป็นภัยคุกคามที่เกิดจากโปรแกรมหรือซอฟต์แวร์ที่ถูกพัฒนาขึ้นเพื่อส่งให้เกิดผลลัพธ์ที่ไม่พึงประสงค์กับผู้ใช้งานหรือระบบ (Malicious Code) เพื่อทำให้เกิดความขัดข้องหรือเสียหายกับระบบที่โปรแกรม หรือ ซอฟต์แวร์ที่มีมัลแวร์ติดตั้งอยู่ โดยปกติ มัลแวร์ประเภทนี้ต้องอาศัยผู้ใช้งานเป็นผู้เปิดโปรแกรม หรือ ซอฟต์แวร์ก่อน จึงจะสามารถติดตั้งตัวเองหรือทำงานได้ เช่น Virus, Worm, Trojan หรือ Spyware ต่าง ๆ ส่วนช่องทางที่จะทำให้มัลแวร์เข้าสู่ระบบคือ พนักงานในองค์กรขาดความตระหนักด้าน Cybersecurity ส่งผลให้อาจเผลอดาวน์โหลดมัลแวร์เข้าสู่ระบบจนทำให้ระบบสารสนเทศเกิดความเสียหาย เช่น ถูกเรียกค่าไถ่ข้อมูล ไฟล์ข้อมูลรั่วไหล ไปจนถึงใช้งานระบบไม่ได้ เป็นต้น

2.Availability 18%

ภัยคุกคามที่เกิดจากการโจมตีสภาพความพร้อมใช้งานของระบบ เพื่อทำให้บริการต่างๆ ของระบบไม่สามารถให้บริการได้ตามปกติ จนมีผลกระทบตั้งแต่เกิดความล่าช้าในการตอบสนองของบริการจนกระทั่งระบบไม่สามารถให้บริการต่อไปได้ ซึ่งตัวอย่างของภัยคุกคามในรูปแบบนี้ ได้แก่ DDoS (Distributed Denial of Service) Attack คือ การที่ผู้ไม่ประสงค์ดีใช้เครื่องมือเพื่อสร้างปริมาณ Traffic/Packet ที่ผิดปกติส่งเข้ามาก่อกวนในระบบ Network (Flood Network) จนส่งผลกระทบให้ระบบตอบสนองได้ช้าลงหรือหยุดทำงาน โดยมีสาเหตุมาจากผู้ไม่ประสงค์ดี สามารถเข้าถึงเครื่องดังกล่าว และใช้เป็นเครื่องมือในการโจมตี ส่วนใหญ่เริ่มมาจากการติดมัลแวร์ และถูก compromised ผ่านช่องโหว่ (Vulnerability)

3.Information Garthering 16%

พฤติกรรมการพยายามรวบรวมข้อมูลจุดอ่อนระบบของผู้ไม่ประสงค์ดี (Scanning) ด้วยการเรียกใช้บริการต่างๆ ที่อาจจะเปิดไว้บนระบบ เช่น ข้อมูลเกี่ยวกับระบบปฏิบัติการ ระบบ ซอฟต์แวร์ที่ติดตั้งหรือใช้งาน ข้อมูลบัญชีชื่อผู้ใช้งาน (User Account) ที่มีอยู่บนระบบเป็นต้น รวมถึงการเก็บรวบรวมหรือตรวจสอบข้อมูลจราจร บนระบบเครือข่าย (Sniffing) และการล่อลวงหรือใช้เล่ห์กลต่างๆ เพื่อให้ ผู้ใช้งานเปิดเผยข้อมูลที่มีความสำคัญของระบบ (Social Engineering) เช่น ข้อมูลสมัครงาน ข้อมูลส่วนตัวในโซเชียล ฯลฯ ซึ่งข้อมูลที่อยู่บนอินเทอร์เน็ตก็ถือว่าสามารถทำให้แฮกเกอร์นำไปต่อยอดในการใช้โจมตีได้ในอนาคตเช่นกัน

4.Intrusion Attempt 12%

การพยายามบุกรุกหรือเจาะระบบ ทั้งที่ผ่านจุดอ่อนหรือช่องโหว่ที่เป็นที่รู้จักในสาธารณะ (CVECommon Vulnerabilities and Exposures) หรือผ่านจุดอ่อน ช่องโหว่ใหม่ ที่ยังไม่เคยพบมาก่อนเพื่อเข้ามาควบคุม ทั้งนี้ยังรวมการบุกรุกหรือเจาะระบบผ่านช่องทางการตรวจสอบบัญชีชื่อผู้ใช้งานและรหัสผ่าน (Login) ด้วยวิธีการเดาสุ่มข้อมูล หรือวิธีการทดสอบรหัสผ่านทุกค่า (Brute Force) ตัวอย่างของภัยคุกคามในรูปแบบนี้ ได้แก่ Web exploit, SQL-injection, Cross Site Scripting (XSS) และ Brute Force Attacks สาเหตุหลักมาจากผู้ไม่ประสงค์ดีพยายามค้นหาช่องโหว่ของระบบ และทดสอบการเข้าถึงระบบ ด้วยเครื่องมือ วิธีการต่าง ๆ โดยไม่ได้รับอนุญาตจากผู้ดูแลระบบ

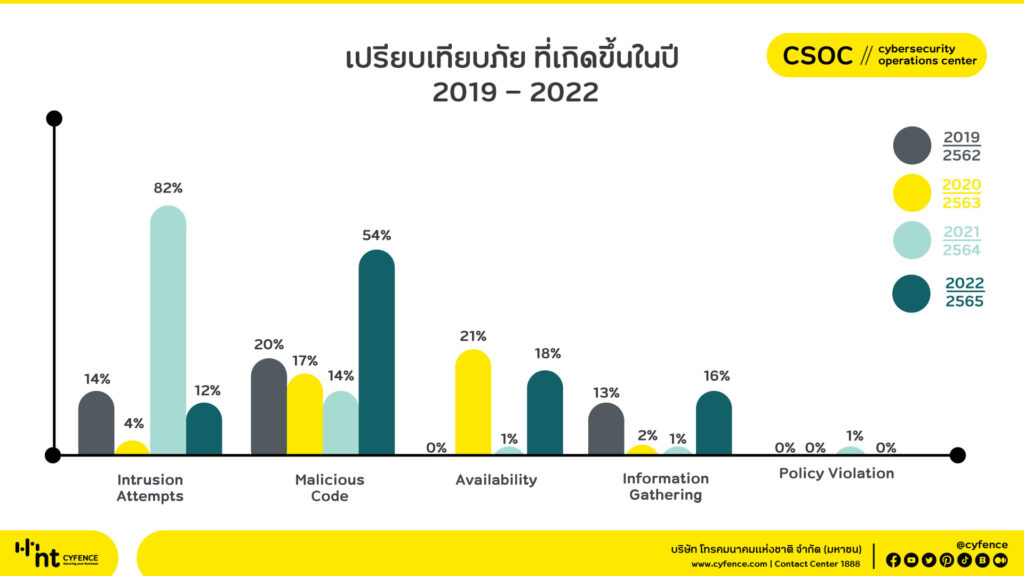

นอกจากนี้ศูนย์ CSOC ก็ยังมีการเปรียบเทียบสถิติการโจมตีของภัยคุกคามตั้งแต่ปี 2019-2022 ที่ผ่านมา จะพบว่ามีภัยคุกคามบางชนิดหายไปและบางชนิดยังพบการโจมตีอย่างต่อเนื่อง ดังตัวอย่างด้านล่างนี้

1.Intrusion Attempts

การพยายามบุกรุก เจาะระบบทั้งผ่านช่องโหว่ หรือ ผ่านช่องทางการตรวจสอบบัญชีชื่อผู้ใช้งานและรหัสผ่าน (Login) จะพบว่าปี 2565 จะลดลงจากปี 2564 ถึงเกือบ 7 เท่า

2.Malicious Code

การโจมตีด้วยโปรแกรมไม่พึ่งประสงค์ เช่น Virus, Worm, Trojan หรือ Spyware ต่าง ๆ เป็นการโจมตีที่สูงในทุก ๆ ปี แต่ในปี 2565 มีการโจมตีสูงสุดกว่าทุกปีที่ผ่านมา

3.Availability

การโจมตีสภาพความพร้อมใช้งานของระบบ หรือ ทำให้ระบบไม่สามารถใช้บริการได้ แม้ว่าปี 2565 จะเพิ่มขึ้นจากปีก่อนเป็นอย่างมาก แต่ก็ยังไม่เท่ากับปี 2563

4.Information Gathering

พฤติกรรมการพยายาม Scan เพื่อเก็บข้อมูลเป้าหมาย เพื่อใช้ในการโจมตีหรือใช้เพื่อสร้างความเสียหายในรูปแบบอื่น ๆ ซึ่งในปีนี้ 2565 พบมีมากที่สุด

5.Policy Violation

การละเมิดนโยบายขององค์กร เช่น แอบติดตั้งโปรแกรมที่ไม่ได้รับอนุญาต หรือ เข้าใช้งานเว็บไซต์ต้องห้าม จะพบว่ามีเพียง 2021 ที่พบ นอกนั้นไม่มีการเกิดขึ้น แต่ก็ยังวางใจไม่ได้ว่าในปีต่อ ๆ ไป จะไม่เกิดขึ้นอีก

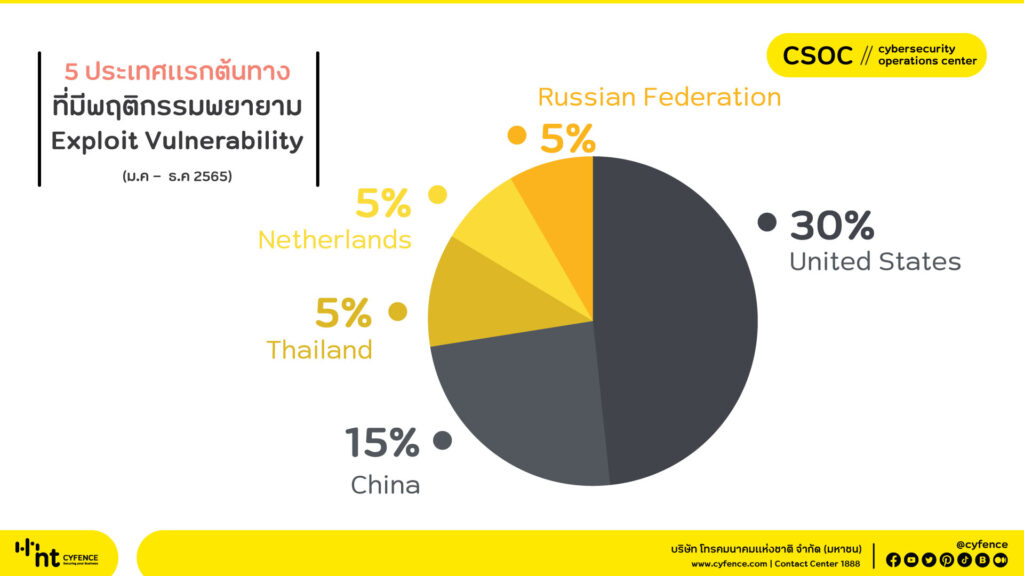

Top 5 ประเทศแรกต้นทางที่มีพฤติกรรมพยายาม Exploit

สถิติ 5 ประเทศที่พยายาม Exploit Vulnerability เรียงลำดับ ดังนี้ สหรัฐอเมริกา จีน ไทย เนเธอร์แลนด์ และ รัสเซีย

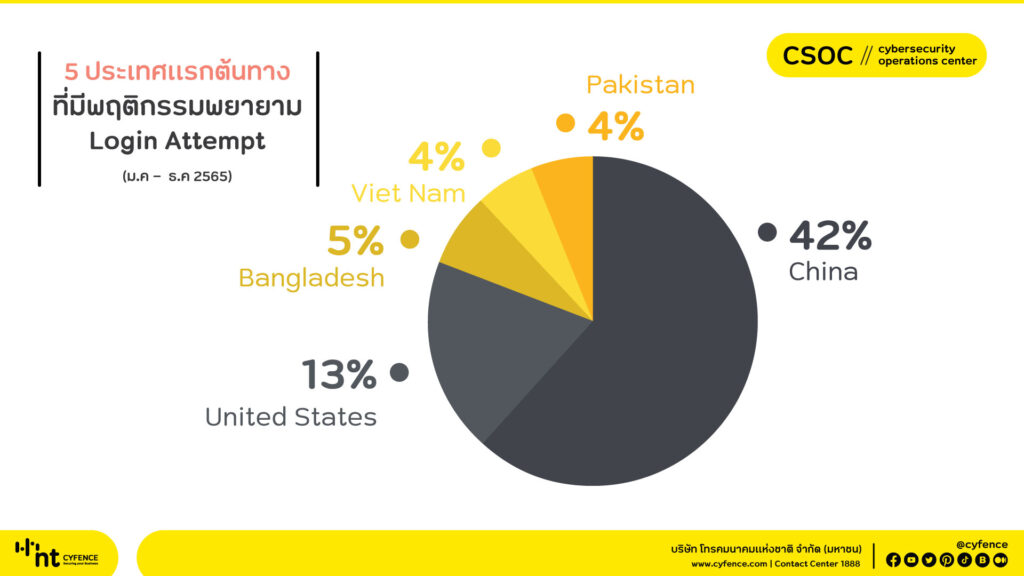

Top 5 ประเทศแรกที่เป็นต้นทาง ที่มีพฤติกรรมพยายาม Login Attempt

สถิติประเทศที่พยายามบุกรุกระบบ 5 อันดับ ได้แก่ จีน สหรัฐอเมริกา บังกลาเทศ เวียดนาม และ ปากีสถาน

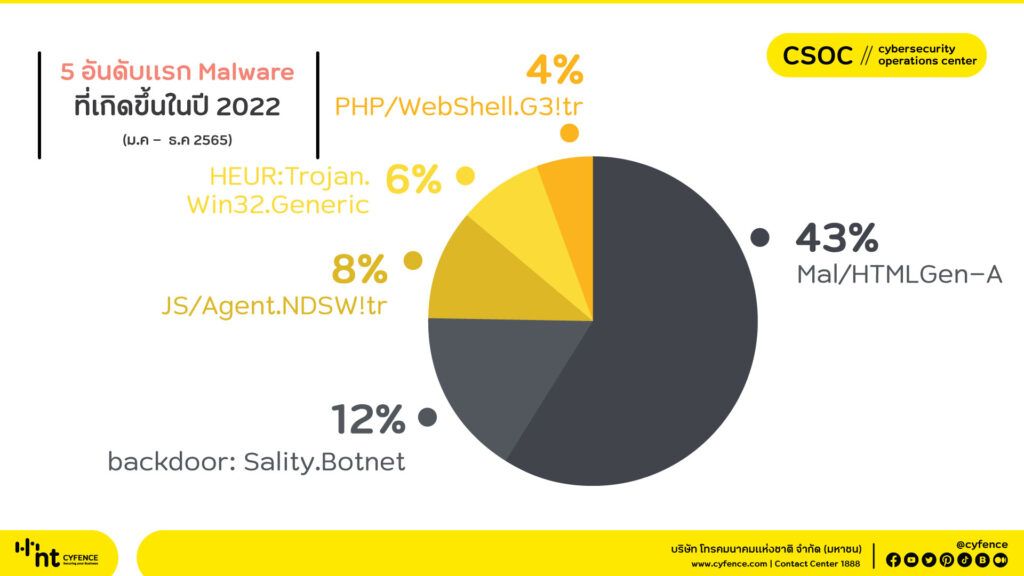

Top 5 Malware ที่ถูกพบมากที่สุดในปี 2565

สำหรับ Malicious Code ที่เป็นภัยคุกคามอันดับ 1 นั้น ศูนย์ปฏิบัติการ Cybersecurity Operations Center (CSOC) ของ NT cyfence ได้รวบรวมข้อมูลพบว่าแบ่งออกเป็น 5 ประเภท ดังนี้

- Mal ∕ HTMLGen-A 43%

เป็นมัลแวร์ที่ถูกตรวจพบเมื่อผู้ใช้งานเข้าถึงเว็บไซต์ไม่ปลอดภัย ซึ่งเว็ปไซต์ดังกล่าวสั่งการให้ web browser run java script ที่ผิดปกติ หรือจากการที่ผู้ใช้งานมีการติดตั้ง browser plug-in ที่มีพฤติกรรมสอดคล้องกับเหตุการณ์ที่ผิดปกติ โดย Anti-virus ตรวจจับเหตุการณ์ดังกล่าวได้ เมื่อมีการเข้าถึงหรือใช้งาน web-site

- backdoor: Sality.Botnet 12%

เป็นมัลแวร์ที่แฮกเกอร์ใช้ฝังที่เครื่องเหยื่อเพื่อควบคุมจากระยะไกล (Remote) หรือใช้เป็นช่องทางในการเข้าติดตั้งมัลแวร์ชนิดอื่นๆ ด้วยความที่มัลแวร์ตัวนี้สามารถปรับเปลี่ยนตัวเองให้เหมาะสมกับแต่ละระบบคอมพิวเตอร์ได้ จึงทำให้เป็นหนึ่งในมัลแวร์อันตรายที่สุด

- JS/Agent.NDSW!tr 4%

เป็นโทรจันทั่วไปที่แฮกเกอร์ใช้ฝังที่เครื่องของเหยื่อเพื่อเป็นช่องทางแพร่กระจายมัลแวร์ต่าง ๆ สำหรับขโมยข้อมูลสำคัญหรือติดตั้ง Ransomware ไวรัสอื่น ๆ โดยทั่วไปแฮกเกอร์จะนำมัลแวร์ไปติดตั้งยังเว็บไซต์ที่ไม่ปลอดภัยและเมื่อผู้ใช้งานดาวน์โหลดข้อมูลหรือเข้าเว็บไซต์ดังกล่าว ก็อาจถูกมัลแวร์

- HEUR:Trojan.Win32.Generic

เป็นโทรจันที่มีลักษณะคล้าย JS/Agent.NDSW!tr ในข้อ 3 โดยมักจะพบในไฟล์ดาวน์โหลดของเว็บไซต์อันตรายรวมถึง Pop-up โฆษณาต่าง ๆ ซึ่งโทรจันเหล่านี้สามารถขโมยข้อมูลส่วนตัวและข้อมูลธุรกรรมการเงินได้

- PHP/WebShell.G3!tr

เป็นโทรจันประเภทหนึ่งที่จะทำการดำเนินกิจกรรมโดยที่เหยื่อไม่รู้ตัว เช่น เชื่อมต่อการเข้าถึงแบบระยะไกลของแฮกเกอร์เพื่อเข้าถึงเครื่อง จับอินพุตจากแป้นพิมพ์ รวบรวมข้อมูลในเครื่องเหยื่อ อัปโหลดไฟล์ต่าง ๆ หรือแม้กระทั่งปล่อยมัลแวร์อื่น ๆ ลงในเครื่อง ฯลฯ

ทั้งนี้ ข้อมูลสถิติข้างต้นเกิดขึ้นตลอดปี 2565 จะพบว่ามีการโจมตีจากภายในประเทศมากขึ้น ส่วนประเภทของภัยคุกคามนั้นยังไม่เปลี่ยนไปมากหากเทียบกับภัยคุกคามปีที่ผ่านมา ซึ่งสถิตินี้ก็จะช่วยให้สามารถประเมินได้ว่า จะต้องเตรียมรับมือกับภัยคุกคามรูปแบบใดบ้างในอนาคต ที่สำคัญการป้องกันภัยคุกคามที่จะเข้ามาโจมตี นอกจากมีอุปกรณ์ป้องกันแล้ว การ Monitoring ระบบ ก็จะช่วยลดความเสี่ยงในการถูกโจมตีด้วย

ซึ่งศูนย์ปฏิบัติการ Cybersecurity Operations Center (CSOC) มีบริการ Cybersecurity Monitoring ที่จะช่วยเฝ้าระวังภัยคุกคามทางด้านไซเบอร์ตลอด 24 ชั่วโมง แบบ Real-time จะแจ้งเตือนเหตุการณ์ภัยคุกคามทันทีที่พบสิ่งผิดปกติ จะทำให้ยับยั้งการโจมตีได้ก่อนทันท่วงที สามารถติดต่อเราได้ทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 ทีมงาน NT cyfence พร้อมแนะนำ และให้คำปรึกษาด้านความปลอดภัยสารสนเทศอย่างครบวงจร

บทความที่เกี่ยวข้อง