สำรวจข้อมูล Credential Leak หน่วยงานรัฐที่ถูกเผยแพร่ใน Dark Web

18 สิงหาคม 2025

หลายองค์กร มีการลงทุนใช้บริการและระบบป้องกันภัยคุกคามทางด้าน Cybersecurity มากมาย อย่างไรก็ตาม แม้องค์กรจะลงทุนในเทคโนโลยีในการป้องกันเหล่านี้แล้ว ก็ยังคงพบว่ามี ช่องทาง ที่อาจถูกโจมตีและเจาะระบบ จากภัยคุกคามไซเบอร์ในรูปแบบใหม่ ๆ ได้อยู่เสมอ

ด้วยความท้าทายนี้ ในบทความนี้เราจะมาดูตัวอย่างเหตุการณ์ การถูกแฮก ขององค์กรโดยเน้นไปที่หน่วยงานภาครัฐของประเทศไทย ที่เกิดจากภัยคุกคามที่เรียกว่า Credential Leak หรือแปลว่า ข้อมูลการยืนยันตัวตนรั่วไหล ฟังชื่อแล้ว อาจจะ เอ๊ะ ว่า อยู่ดี ๆ ข้อมูลยืนยันตัวตนหรือรหัสผ่าน จะไปรั่วไหลได้อย่างไร แล้วถ้าเกิดขึ้นจะมีผลกระทบอะไรต่อองค์กร

รวมถึงมาดูข้อมูลเชิงลึกเกี่ยวกับสถานะของหน่วยงานภาครัฐในประเทศไทยต่อภัยคุกคาม Credential Leak

โดยบทความนี้จะขอแบ่งเป็น 7 ส่วนดังนี้

- เมื่อการป้องกันที่ดีที่สุด… ก็ยังไม่เพียงพอ

- สิ่งที่เกิดขึ้นเมื่อหน่วยงานของรัฐถูกเจาะระบบ

- Credential เหล่านี้มาจากไหน?

- จำลองกระบวนการโจมตีจากข้อมูล Credential ที่รั่วไหล

- 4.1 ขั้นตอนที่ 1: การรวบรวมข้อมูล Credential Leak

- 4.2 ขั้นตอนที่ 2: การทดลองเข้าสู่ระบบ (Initial Access)

- 4.3 ขั้นตอนที่ 3: การขโมยข้อมูลและบรรลุวัตถุประสงค์การเจาะระบบ

- 4.4 การเชื่อมโยงกับ MITRE ATT&CK® Framework

- การวิเคราะห์ข้อมูล Credential Leak ของหน่วยงานภาครัฐ

- แนวทางการป้องกันและรับมือ

- สรุป

มาเริ่มกันเลย

1. เมื่อการป้องกันที่ดีที่สุด… ก็ยังไม่เพียงพอ

จะเป็นอย่างไร… หากการลงทุนด้านความปลอดภัยทางไซเบอร์มูลค่ามหาศาล ทั้งติดตั้ง Next-Generation Firewall, มีซื้อระบบ EDR มาติดตั้งบนคอมพิวเตอร์ทุกเครื่อง, มีการจ้างทีม SOC ภายนอกที่เฝ้าระวังภัยคุกคาม 24 ชั่วโมง และผลการทดสอบเจาะระบบ (Penetration Test) ที่ “ผ่าน” อย่างสวยงาม… กลับไม่สามารถปกป้ององค์กรของคุณได้?

นี่คือฝันร้ายที่เกิดขึ้นจริงกับหลายองค์กรทั่วโลก เมื่อการถูกเจาะระบบไม่ได้มาจากช่องโหว่ทางเทคนิคที่ซับซ้อน แต่มาจากจุดที่ควบคุมได้ยากที่สุด นั่นคือ “ข้อมูลยืนยันตัวตน” (Credential) เช่น ชื่อผู้ใช้งาน (หรืออีเมล) กับรหัสผ่าน ของลูกค้าหรือพนักงานที่รั่วไหล (Leak) จากปัจจัยภายนอกที่องค์กรควบคุมได้ยาก

สถานการณ์นี้ไม่ใช่เรื่องไกลตัวอีกต่อไป และล่าสุดเพิ่งได้รับการยืนยันอย่างเป็นทางการจาก สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) ที่ออกประกาศ “แจ้งเตือนด่วน” ถึงการตรวจพบ Credential ของบุคลากรในหน่วยงานต่าง ๆ ถูกเผยแพร่ในที่สาธารณะและ Dark Web ซึ่งเป็นสัญญาณอันตรายที่สอดคล้องกับข่าวการเจาะระบบของหน่วยงานรัฐที่ปรากฏให้เห็นบ่อยครั้งมากขึ้น

ที่มา: https://web.facebook.com/NCSA.Thailand/posts/pfbid0h5AF6F6HWjMRkmebWQBnDKNa2MGBCJ7ciQF7BPRqdGq95BFCqBLYrjJ8qqp8v7R9l

2. สิ่งที่เกิดขึ้นเมื่อหน่วยงานของรัฐถูกเจาะระบบ

การที่แฮกเกอร์ได้ข้อมูล Credential Leak ไป เปรียบเสมือนการมีกุญแจเข้าสู่ระบบขององค์กร ทำให้สามารถเข้าสู่ระบบ (Initial) เข้ามาได้โดยตรง โดยเฉพาะอย่างยิ่งหลาย ๆ ครั้งเหยื่อมีสิทธิ์ระดับผู้ดูแลระบบ ทำให้แฮกเกอร์อาจสามารถทำสิ่งเหล่านี้ได้

- เพื่อขโมยข้อมูลสำคัญ (Data Stolen)

- เปลี่ยนแปลงหน้าเว็บ (Web Defacement)

- เข้ามาในระบบเครือข่ายภายใน (Lateral Movement)

- ติดตั้งมัลแวร์เรียกค่าไถ่ (Ransomware)

ซึ่งนอกเหนือจากส่งผลกระทบต่อชื่อเสียงขององค์กรแล้ว ยังอาจกระทบต่อการให้บริการประชาชน รวมถึงความมั่นคงของประเทศอีกด้วย

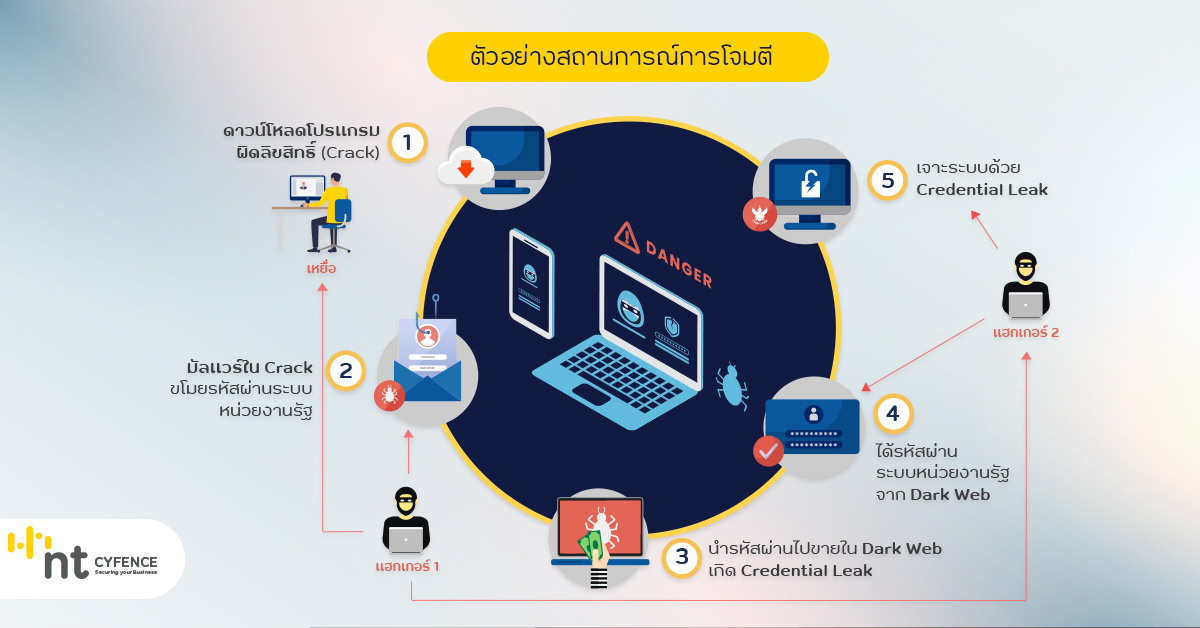

ตัวอย่างสถานการณ์การโจมตี

ขั้นตอนที่ 1 – เหยื่อดาวน์โหลดโปรแกรมผิดลิขสิทธิ์ (Crack) จากเว็บที่ไม่น่าเชื่อถือ

ขั้นตอนที่ 2 – มัลแวร์ที่แฝงอยู่ใน Crack ทำงานและขโมยรหัสผ่าน ของระบบหน่วยงานรัฐ ส่งไปยังแฮกเกอร์ (1)

ขั้นตอนที่ 3 – แฮกเกอร์ (1) นำรหัสผ่านไปแจกหรือขายใน Dark Web ทำให้เกิดภัยคุกคาม Credential Leak

ขั้นตอนที่ 4 – แฮกเกอร์ (2) จากทั่วโลก หลายร้อยหลายพันคน เข้าถึง รหัสผ่าน Credential Leak ระบบหน่วยงานรัฐ จาก Dark Web ได้

ขั้นตอนที่ 5 – แฮกเกอร์ (2) นำรหัสผ่านจาก Credential Leak มาทำการเจาะระบบหน่วยงานรัฐ

ยิ่งไปกว่านั้น หากหน่วยงานของรัฐถูกเจาะระบบแล้วไม่ดำเนินการแก้ไขและไม่แจ้ง สกมช. ทราบ อาจเข้าข่ายการไม่ปฏิบัติตาม พ.ร.บ. การรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562 และกฎหมายอื่นที่เกี่ยวข้อง โดยเฉพาะอย่างยิ่งสำหรับหน่วยงานโครงสร้างพื้นฐานสำคัญทางสารสนเทศ (CII) ซึ่งการละเลยดังกล่าวอาจนำไปสู่ผลกระทบทางกฎหมายและวินัยร้ายแรงได้

3. Credential เหล่านี้มาจากไหน?

จากการเฝ้าระวังภัยคุกคามและรวบรวมข้อมูล พบว่า Credential ที่รั่วไหลบน Dark Web (เว็บที่เข้าผ่านเครือข่ายปกปิดตัวตนอย่าง Tor Network) โดยทั่วไปมีที่มาจาก แหล่งข้อมูลหลักคือ

มัลแวร์ขโมยข้อมูล (Infostealer Malware) ถูกติดตั้งบนคอมพิวเตอร์ส่วนตัวของลูกค้าหรือพนักงาน แล้วแอบนำ ชื่อผู้ใช้งานและรหัสผ่าน ออกไปอย่างลับ ๆ ไม่ว่าจะเป็นที่บันทึกในเว็บเบราวเซอร์ หรือที่พิมพ์จากแป้นพิมพ์แบบ Real Time

โดยที่เน้นย้ำว่า มัลแวร์ขโมยข้อมูล เป็นแหล่งข้อมูลหลัก เนื่องจากเป็นแหล่งที่มาของ Credential Leak ที่มีปริมาณมหาศาลและ โจมตีเหยื่อทั่วโลกอย่างอัตโนมัติ โดยแฮกเกอร์นั่งอยู่เฉย ๆ รอรับ Credential Leak ใหม่ ๆ ส่งเข้ามาทุกวัน

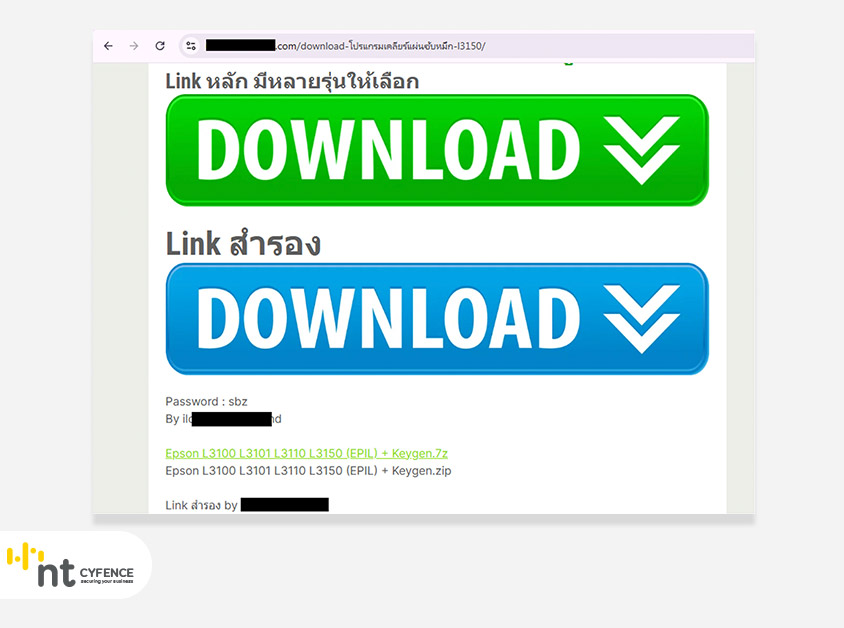

ตัวอย่างเว็บดาวน์โหลดโปรแกรมละเมิดลิขสิทธิ์ (Crack) ที่แฮกเกอร์ฝังมัลแวร์ขโมยข้อมูล เอาไว้ เช่น โปรแกรมเคลียร์แผ่นซับหมึก ที่เมื่อเหยื่อ คลิก เปิดไฟล์แล้ว นอกจากเคลียร์แผ่นซับหมึก จะยังส่งรหัสผ่าน กลับไปหาแฮกเกอร์อีกด้วย

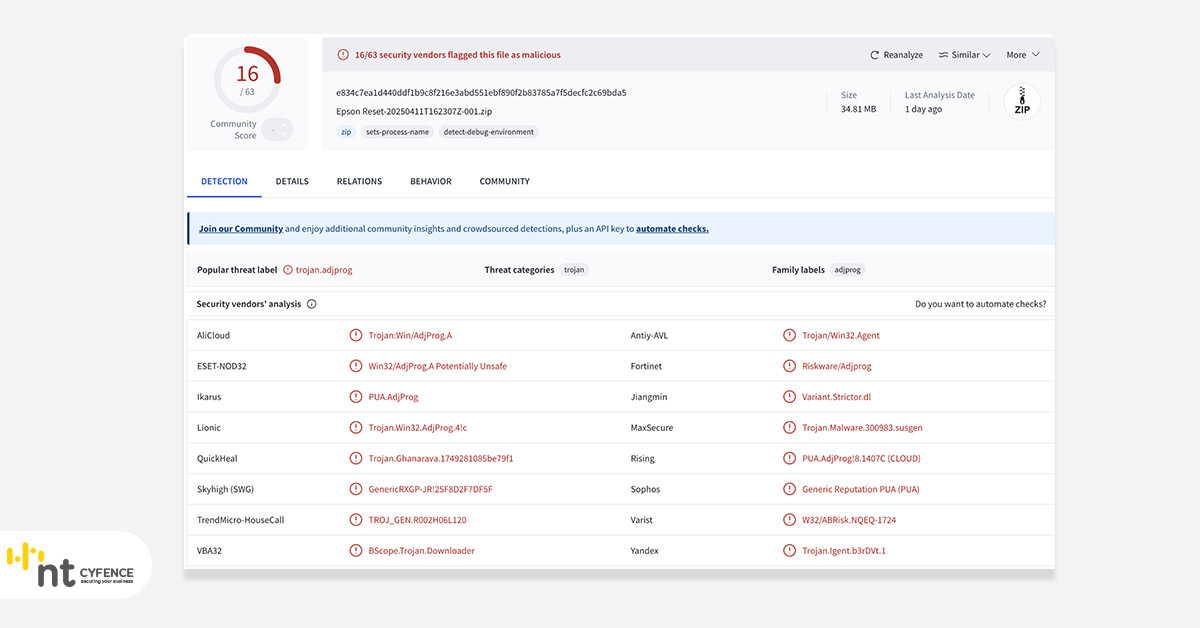

โดยในโปรแกรมแคร็กจะมีไวรัสฝังมาอยู่ด้วย ทั้งที่แบบโปรแกรมป้องกันไวรัสตรวจสอบเจอซึ่งไม่น่าเป็นห่วงเพราะแปลว่ามีการป้องกันให้แล้ว และที่น่าเป็นห่วงคือไวรัส ที่โปรแกรมป้องกันไวรัสตรวจยังไม่เจอ

ตัวอย่างผลสแกนไวรัสแคร็กโปรแกรมเคลียร์ตลับหมึก Epson ที่นิยมใช้กัน

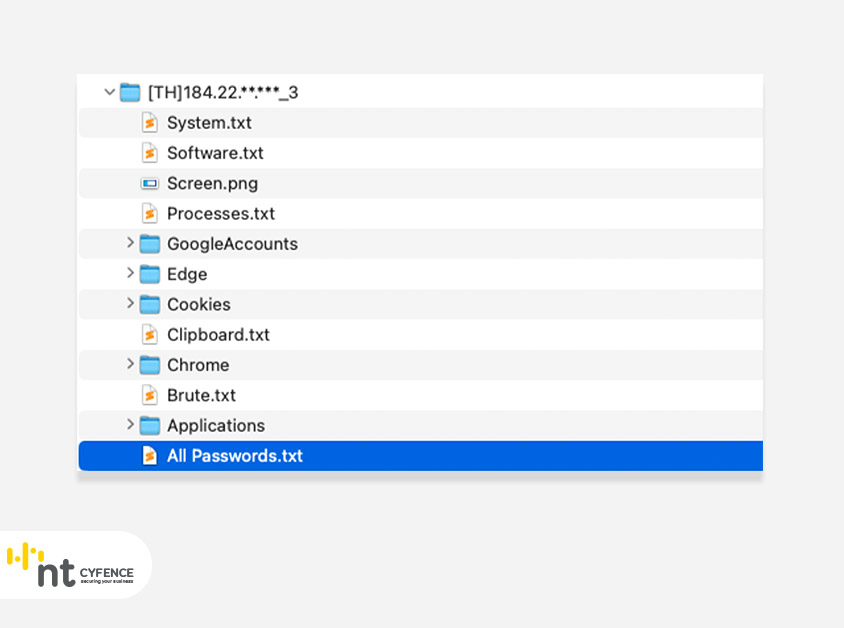

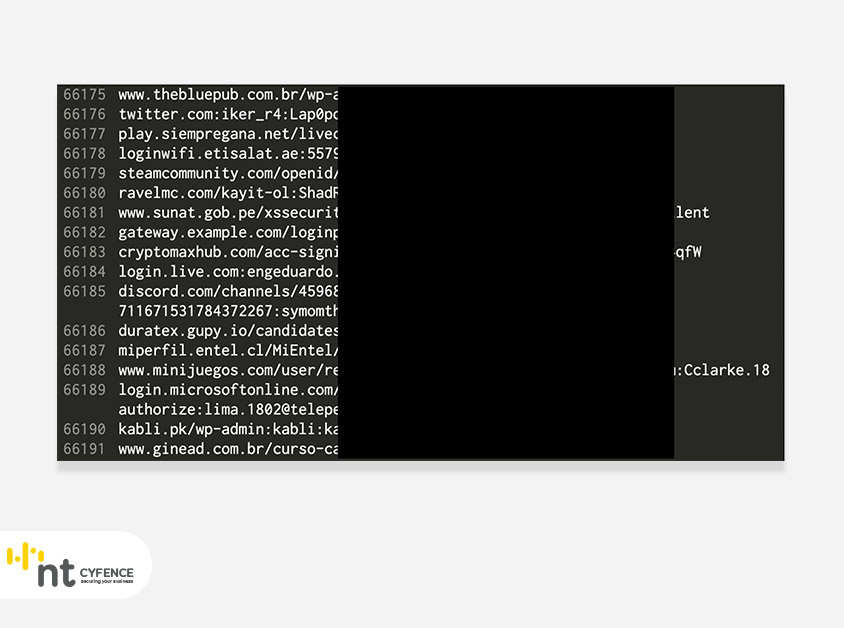

ตัวอย่างข้อมูล ที่มัลแวร์ขโมยข้อมูล ส่งออกไปหาแฮกเกอร์

นอกเหนือจากนั้นอาจมีแหล่งข้อมูลอื่น ที่อาศัยการโจมตีแบบ Hacking Operation มีแฮกเกอร์เข้ามาเกี่ยวข้องในการเจาะระบบด้วย เช่น

การถูกอีเมลปลอมหลอกขอรหัสผ่าน (Spear Phishing) แฮกเกอร์อาจส่งอีเมลปลอมแปลงหน้า Login หรือแนบลิงก์ปลอมหลอกให้ ลูกค้าหรือพนักงาน กรอกข้อมูลบัญชีบริษัท เช่น Microsoft 365, Google Workspace, หรือ VPN Portal ในบางกรณีเว็บ Phishing อาจข้ามผ่าน Multi-Factor Authentication (MFA) ได้ด้วยการส่งต่อค่า OTP ไปยืนยันตัวตนที่ระบบปลายทางและขโมย Session เหยื่อไปใช้งานต่อ

การใช้รหัสผ่านซ้ำกับรหัสผ่านในฐานข้อมูลที่เคยถูกแฮกในอดีต (Data Breach) พนักงานหรือลูกค้าใช้รหัสผ่านเดียวกับบัญชีขององค์กรในเว็บไซต์หรือบริการอื่นที่เคยถูกแฮกมาก่อนและนำมาเดาสุ่มเข้าถึงระบบขององค์กร หรือที่เรียกว่าการทำ Credential Stuffing

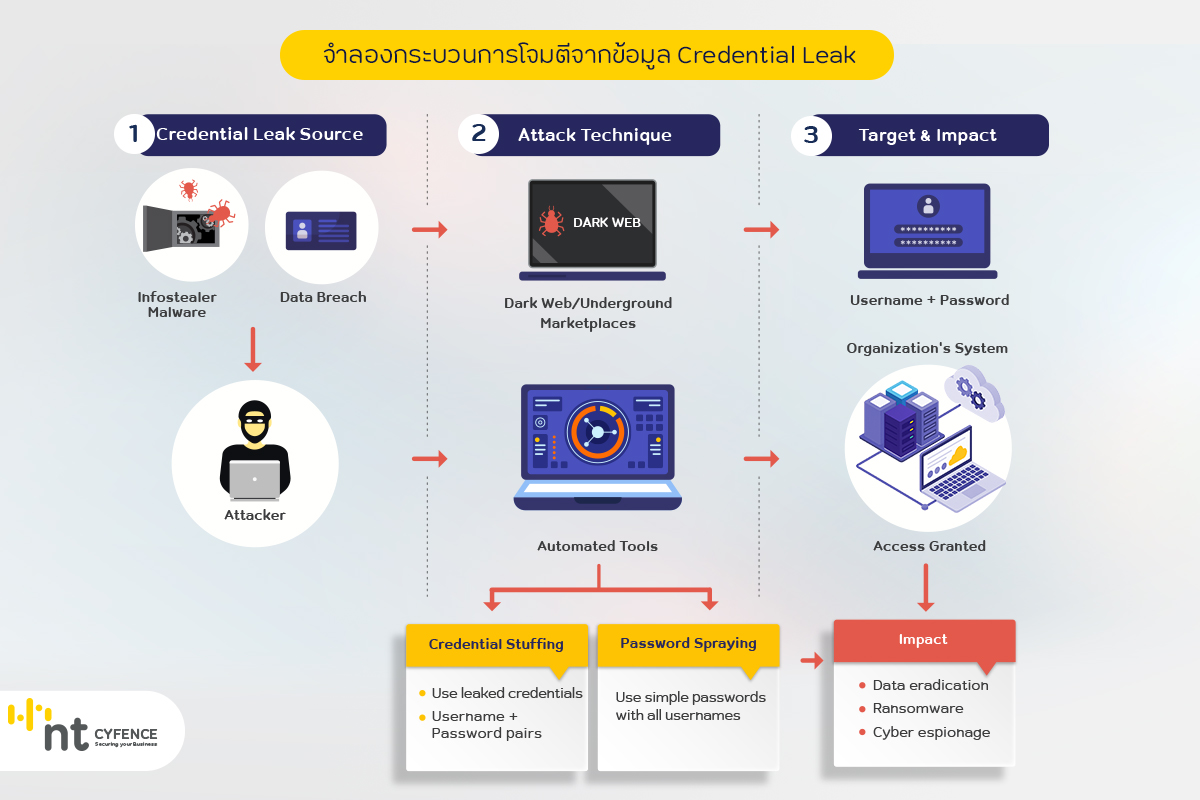

4. จำลองกระบวนการโจมตีจากข้อมูล Credential Leak

เพื่อให้เห็นเส้นทางการโจมตีตั้งแต่ต้นจนจบ ว่าแฮกเกอร์เปลี่ยนข้อมูลที่รั่วไหลให้กลายเป็นกุญแจเข้าสู่ระบบได้อย่างไร เราสามารถแบ่งกระบวนการทั้งหมดออกเป็น 3 ขั้นตอนหลัก ดังแผนภาพต่อไปนี้

แผนภาพนี้แสดงเส้นทางการโจมตีทั้ง 3 ขั้นตอน

- หาแหล่งข้อมูล Credential Leak

- นำมาใช้ประกอบกับเทคนิคการโจมตี (Attack Technique)

- จนถึงผลกระทบ (Impact)

4.1 ขั้นตอนที่ 1: การรวบรวมข้อมูล Credential Leak

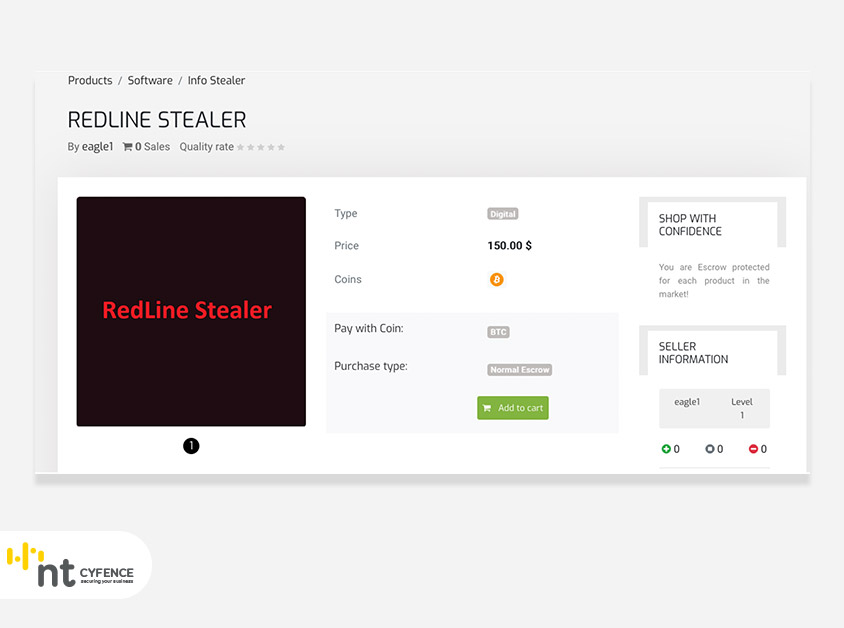

แฮกเกอร์เริ่มต้นด้วยการซื้อโปรแกรม มัลแวร์ขโมยข้อมูล Infostealer จาก Dark Web

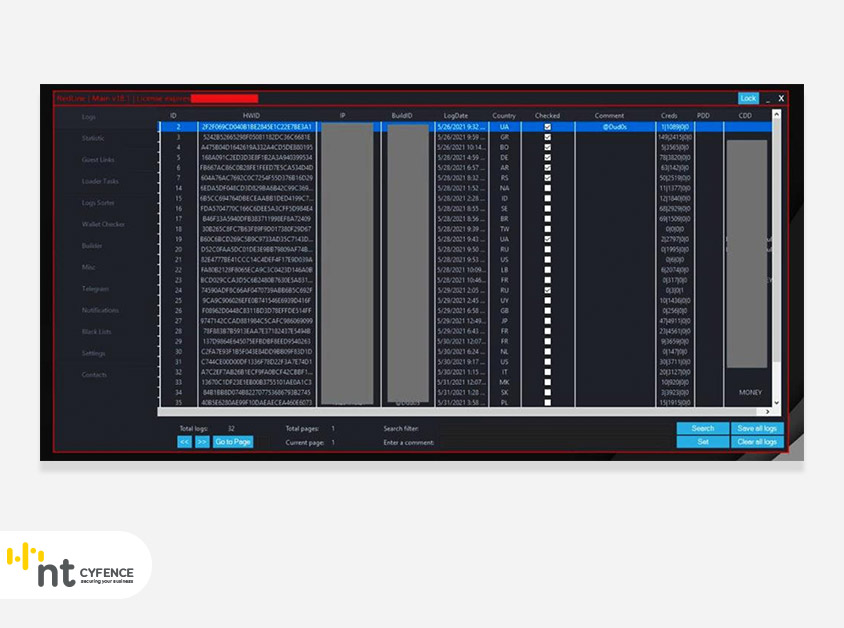

ตัวอย่างการใช้งานมัลแวร์ขโมยข้อมูลของแฮกเกอร์ เพื่อควบคุมเครื่องเหยื่อ

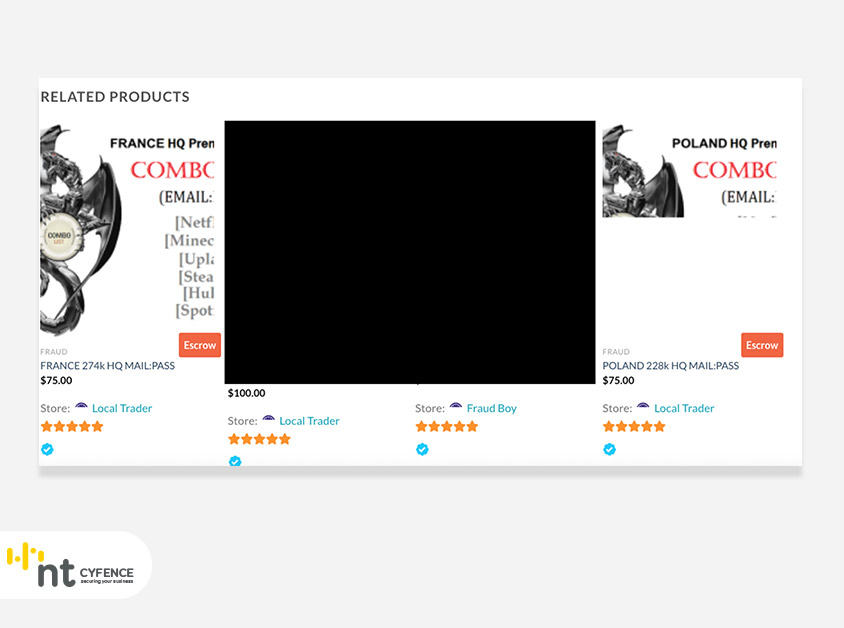

หรืออาจซื้อข้อมูลที่มีแฮกเกอร์คนซื้อเอา มัลแวร์ขโมยข้อมูลไป ดักรหัสผ่านต่าง ๆ มาแล้วก็ได้เช่นกัน

ณ จุดนี้ แฮกเกอร์จะมีชุดข้อมูลชื่อผู้ใช้งานและรหัสผ่านจำนวนมากอยู่ในมือ พร้อมที่จะใช้เป็นเป้าหมายในการโจมตีขั้นตอนต่อไป

4.2 ขั้นตอนที่ 2: การทดลองเข้าสู่ระบบ (Initial Access)

ในขั้นตอนนี้ แฮกเกอร์จะใช้เครื่องมืออัตโนมัติ (Automated Tool) เพื่อนำ Credential ที่รวบรวมมาได้ ทดลองล็อกอินเข้าสู่ระบบขององค์กรที่เปิดให้เข้าถึงจากอินเทอร์เน็ต เช่น Webmail, VPN Gateway หรือ บัญชีพนักงานอย่าง Microsoft 365 และ Google Workspace โดยใช้เทคนิคที่นิยม ได้แก่

การเดารหัสผ่านแบบเจาะจง Credential Stuffing

- หลักการ: อาศัยแนวโน้มที่ผู้ใช้งานมักจะใช้รหัสผ่านซ้ำกันในหลายๆ ระบบ จึงนำรหัสผ่าน ของผู้ใช้งานคนเดียวกัน ไปทดสอบเข้าสู่ระบบ ในระบบต่าง ๆ ขององค์กร

- วิธีการ: เครื่องมืออัตโนมัติจะนำคู่ ชื่อผู้ใช้งาน และ รหัสผ่าน ที่ได้จากฐานข้อมูลรั่วไหล มาทดลองล็อกอินเข้าระบบเป้าหมายทีละคู่ไปเรื่อย ๆ หากมีพนักงานคนใดใช้รหัสผ่านเดียวกันกับบริการที่เคยรั่วไหล หรือถูกขโมยจากมัลแวร์ข้อมูล ก็จะทำให้แฮกเกอร์เข้าสู่ระบบได้สำเร็จทันที

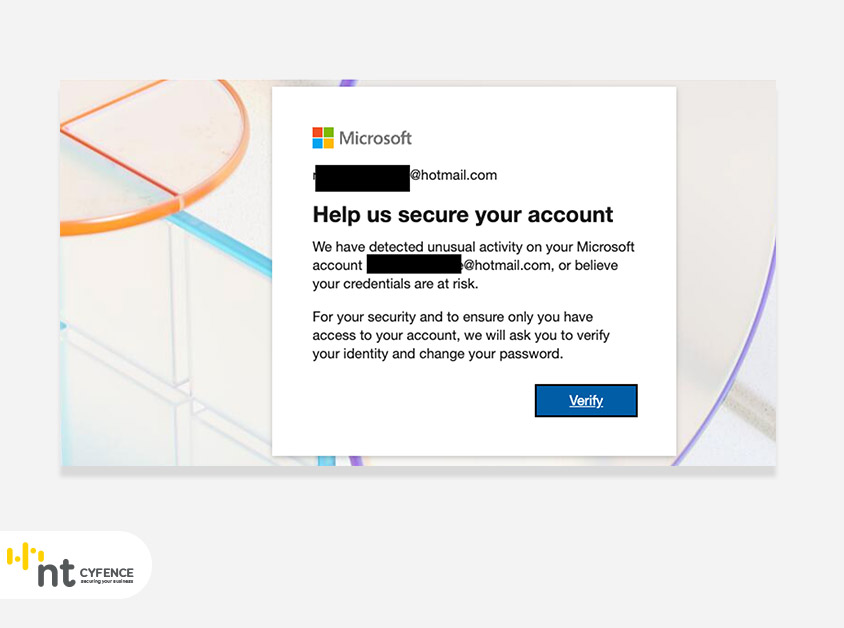

ผู้ให้บริการเจ้าใหญ่ ๆ อย่าง Google, Microsoft หรือ Github มักจะมีทีม Threat Intelligence ที่คอยสอดส่องข้อมูล Credential Leak และป้องกันผู้ใช้งานตัวเองในระดับหนึ่งแล้ว

ตัวอย่างเช่น Microsoft มีการตรวจจับและแจ้งเตือนบัญชีที่อาจมาจาก Credential Leak

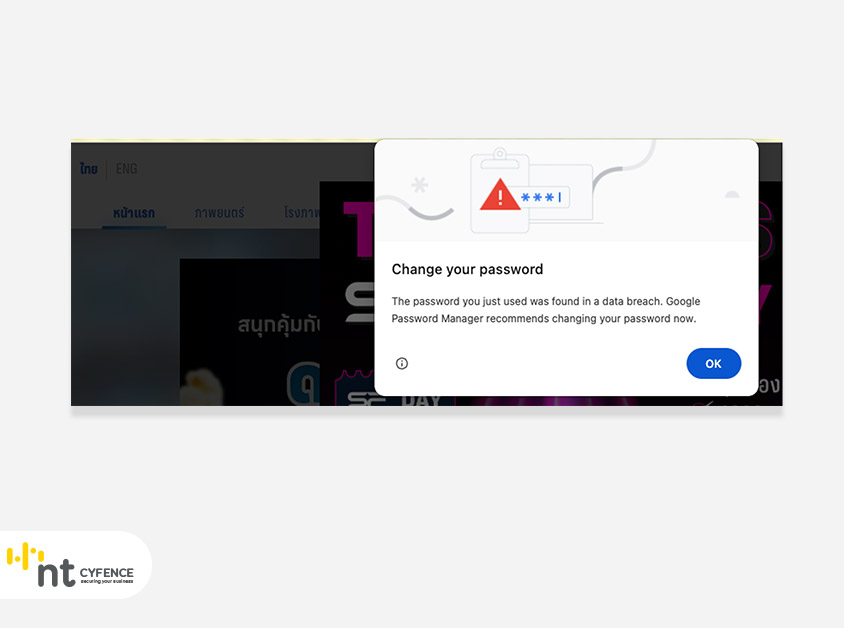

หรือเว็บเบราวเซอร์อย่าง Google Chrome เองก็มีช่วยสอดส่องให้ว่ารหัสผ่านของเรานั้น อาจอยู่ใน Credential Leak หรือเปล่า?

อย่างไรก็ตาม ข้อมูลที่ผู้ให้บริการ หรือเว็บเบราวเซอร์ช่วยตรวจจับได้ ส่วนใหญ่จะเป็น Credential Leak ที่เก่าหรือมีการเปิดเผยสู่สาธารณะแบบฟรี ถ้าเป็น Credential Leak ที่คุณภาพดี ใหม่ มีขายอย่างเดียว จะมีอัตราสำเร็จในการเข้าสู่ระบบสูงมาก

4.3 ขั้นตอนที่ 3: การขโมยข้อมูลและบรรลุวัตถุประสงค์การเจาะระบบ

เมื่อสามารถเข้าสู่ระบบได้สำเร็จ แฮกเกอร์จะได้รับสิทธิ์ในการเข้าถึงระบบในฐานะ “ผู้ใช้งาน” หรือบางกรณี “ภายใน” หรือ บางกรณี “ผู้ดูแลระบบ” ซึ่งเป็นจุดเริ่มต้นของความเสียหายรุนแรง โดยสามารถดำเนินการต่อไปได้ เช่น

- ขโมยข้อมูล (Data Exfiltration) เข้าถึงและดาวน์โหลดไฟล์ข้อมูลสำคัญ เอกสารลับ หรือข้อมูลส่วนบุคคลของลูกค้า

- สอดแนม (Espionage) เฝ้าสังเกตการณ์และอ่านอีเมลเพื่อรวบรวมข้อมูลเชิงลึกทางธุรกิจ

- ติดตั้งมัลแวร์เรียกค่าไถ่ (Ransomware) ใช้บัญชีที่ยึดมาได้เป็นฐานในการแพร่กระจายมัลแวร์เพื่อเข้ารหัสไฟล์ทั่วทั้งองค์กร แล้วเรียกเงินค่าไถ่

- สร้างความเสียหาย (Destruction) ลบหรือเปลี่ยนแปลงข้อมูลสำคัญเพื่อทำลายการดำเนินงานและชื่อเสียงขององค์กร

- ทำการเจาะระบบ (Hacking) ด้วยการโจมตีช่องโหว่ ที่ปกติแล้วจะทำได้เมื่อเข้าสู่ระบบแล้วเท่านั้น ซึ่งโดยส่วนมากของระบบหน่วยงานรัฐไทย มักมีช่องโหว่ ในระบบภายในจำนวนมาก เนื่องจาก มีความเข้าใจกันว่า คนที่เข้าสู่ระบบภายในได้มีจำกัด จึงอาจไม่ได้ดูแลความปลอดภัยเท่าระบบที่บุคคลทั่วไปเข้าใช้งานได้

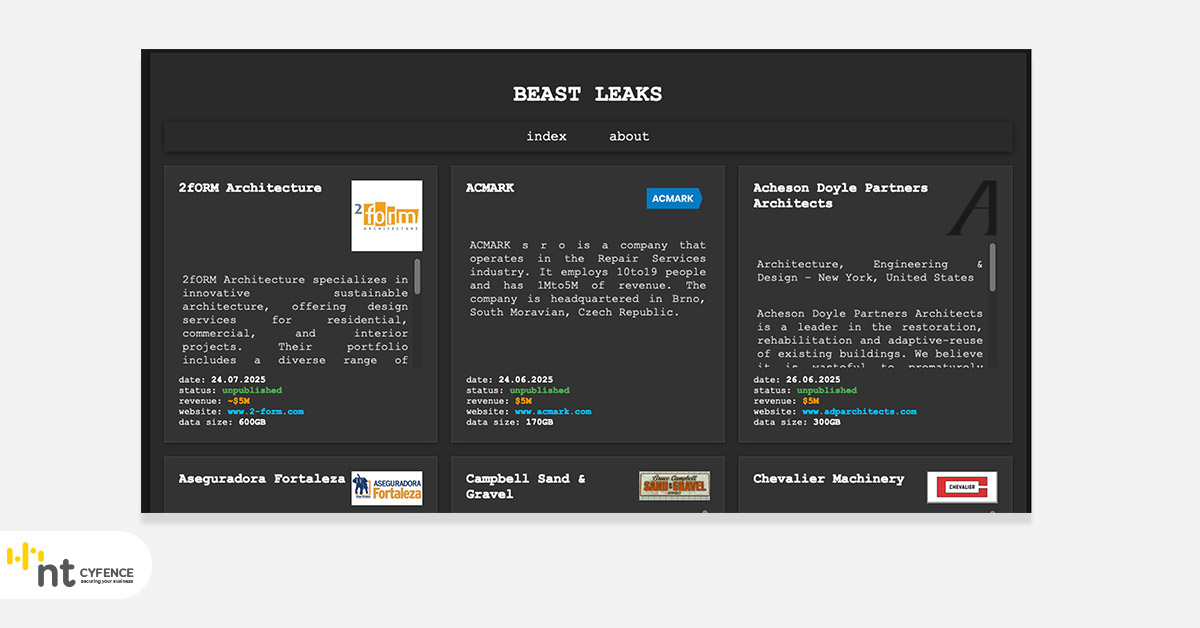

ตัวอย่างการถูกขโมยข้อมูลออกไปและเรียกค่าไถ่ จากกลุ่มแฮกเกอร์ Beast Ransomware

4.4 การเชื่อมโยงกับ MITRE ATT&CK® Framework

กระบวนการโจมตีดังกล่าวสามารถจับคู่กับเทคนิคในเฟรมเวิร์ก MITRE ATT&CK® เพื่อให้เข้าใจในเชิงลึกทางเทคนิคได้ดังนี้

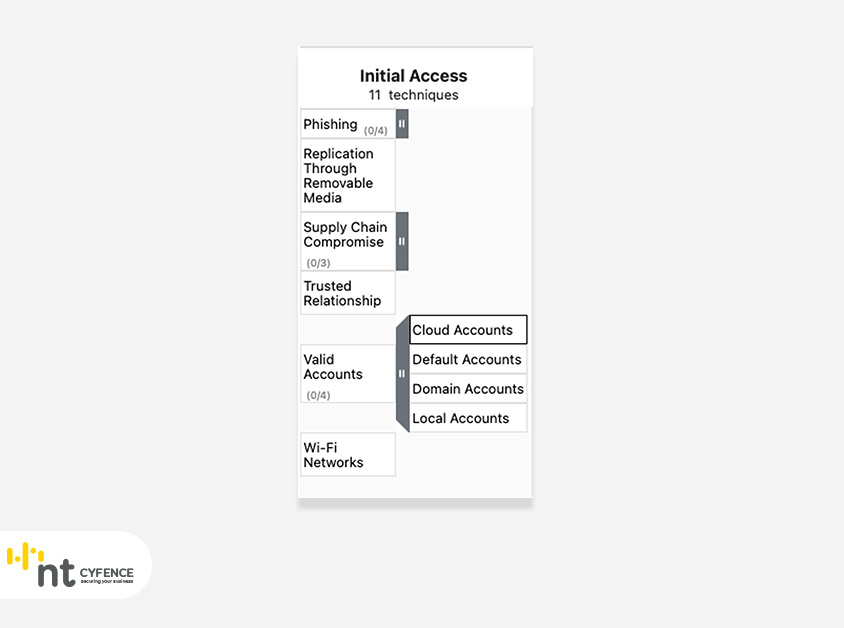

ทำ Initial Access ด้วย เทคนิค T1078 – Valid Accounts (เทคนิคย่อยคือ T1078.004 – Cloud Accounts) ในขั้นตอนนี้ ผู้โจมตีได้ นำบัญชีผู้ใช้งานระบบคลาวด์ (Cloud Account) ที่ขโมยมาได้สำเร็จแล้ว มาใช้ในการล็อกอินเข้าสู่ระบบเป้าหมายโดยตรง จุดประสงค์หลักคือเพื่อ “แฝงตัว” เข้ามาในระบบเป็นครั้งแรก การกระทำนี้ตรวจจับได้ยาก เพราะเป็นการใช้บัญชีและรหัสผ่านที่ “ถูกต้อง” ทำให้ระบบรักษาความปลอดภัยมองว่าเป็นการล็อกอินของผู้ใช้งานปกติ

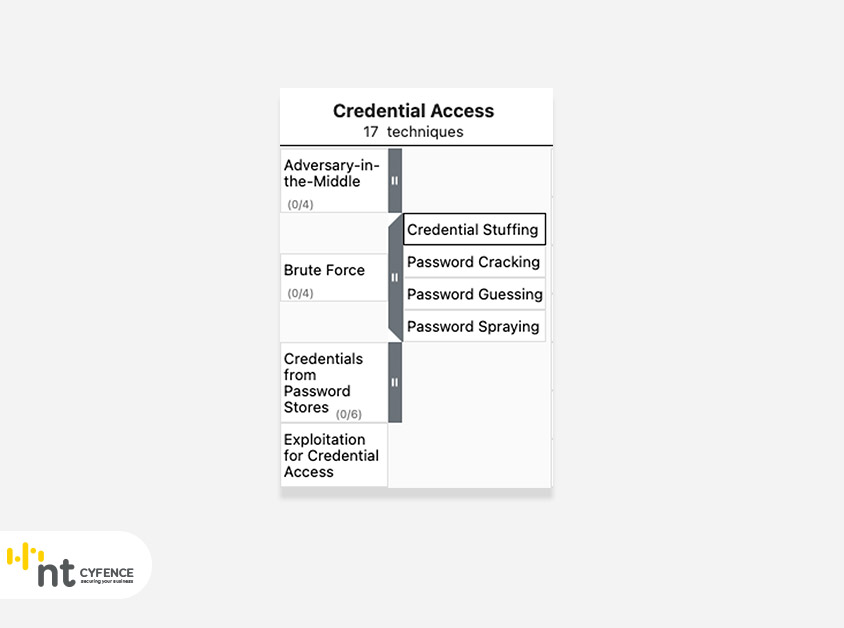

ทำ Credential Access ด้วย เทคนิค T1110 – Brute Force (เทคนิคย่อยคือ T1110.004 – Credential Stuffing) คือ หลังจากเข้าสู่ระบบได้แล้ว ผู้โจมตีอาจต้องการเข้าถึงบัญชีอื่น ๆ เพิ่มเติมเพื่อยกระดับสิทธิ์หรือขยายขอบเขตการโจมตี ในขั้นตอนนี้ ผู้โจมตี ไม่ได้ใช้บัญชีที่ขโมยมาในตอนแรก แต่จะใช้เทคนิค Credential Stuffing ซึ่งคือการ นำรายชื่อบัญชี (Username/Password) ที่เคยรั่วไหลจากบริการอื่น ๆ จำนวนมาก มาลองสุ่มล็อกอินกับระบบเป้าหมาย โดยหวังว่าจะมีผู้ใช้งานบางรายที่ใช้รหัสผ่านซ้ำกับบริการอื่นที่เคยถูกแฮก การกระทำนี้มีจุดประสงค์เพื่อ “ค้นหา” บัญชีใหม่ ๆ ที่สามารถเข้าใช้งานได้

สรุปข้อแตกต่างที่สำคัญ

- T1078.004 (Cloud Accounts): คือการ “ใช้” บัญชีที่ รู้รหัสผ่านอยู่แล้ว เพื่อล็อกอินเข้าสู่ระบบ (เป้าหมายคือการเข้าถึง)

- T1110.004 (Credential Stuffing): คือการ “เดาสุ่ม” โดยใช้ข้อมูลที่รั่วไหลจากที่อื่น เพื่อ “ค้นหา” ว่าบัญชีใดสามารถล็อกอินได้บ้าง (เป้าหมายคือการได้มาซึ่งข้อมูลบัญชี)

5. การวิเคราะห์ข้อมูล Credential Leak ของหน่วยงานภาครัฐ

เพื่อทำความเข้าใจสถานการณ์ความเสี่ยงของหน่วยงานภาครัฐในประเทศไทย ทางผู้เขียนได้ ทดสอบเข้าถึงและวิเคราะห์ข้อมูล Credential Leak ที่รวบรวมจาก Dark Web โดยมุ่งเน้นข้อมูลที่มาจาก มัลแวร์ขโมยข้อมูล (Infostealer Malware) เป็นหลัก

โดยผู้เขียนได้แบ่งกลุ่มหน่วยงานภาครัฐของไทยออกเป็น 8 กลุ่มหลัก และนำโดเมนของหน่วยงานในแต่ละกลุ่มไปค้นหา ใน Credential Leak “บางส่วน” ที่รวบรวมมา ขนาด 300 GB โดยนำข้อมูลมาจากแหล่งที่มา ประกอบด้วย Dark Web Marketplace ที่มีการซื้อ-ขาย แลกเปลี่ยน ข้อมูลที่ถูกแฮก และ กลุ่ม Telegram ของแฮกเกอร์ที่มีการแลกเปลี่ยนข้อมูลที่ถูกแฮก ซึ่งเป็นแหล่งข้อมูลที่ไม่สามารถเปิดเผยแหล่งที่มาโดยตรงได้

โดยมีจุดประสงค์เพื่อประเมินความเสี่ยง กลุ่มทั้ง 8 กลุ่มหลักนั้น เป็นการจัดกลุ่มตามภารกิจและสายงานที่เกี่ยวข้อง เพื่อให้เห็นภาพรวมของความเสี่ยงในแต่ละกลุ่ม ประกอบด้วย

- กลุ่มพลังงานและสิ่งแวดล้อม

- กลุ่มสาธารณสุขและสวัสดิการสังคม

- กลุ่มการเมือง การปกครอง และความมั่นคง

- กลุ่มการศึกษา วิจัย และนวัตกรรม

- กลุ่มการคลัง การเงิน และเศรษฐกิจ

- กลุ่มเทคโนโลยีดิจิทัลและความมั่นคงไซเบอร์

- กลุ่มกฎหมาย ยุติธรรม และการตรวจสอบ

- กลุ่มคมนาคม เกษตร และสาธารณูปโภค

ทั้งนี้ เพื่อปฏิบัติตามหลักการเปิดเผยข้อมูลอย่างรับผิดชอบ บทความนี้จะไม่เปิดเผยชื่อหน่วยงานที่ได้รับผลกระทบโดยตรง และจะนำเสนอผลในภาพรวม ระดับกลุ่มเท่านั้น

ผลการจัดอับดับข้อมูล

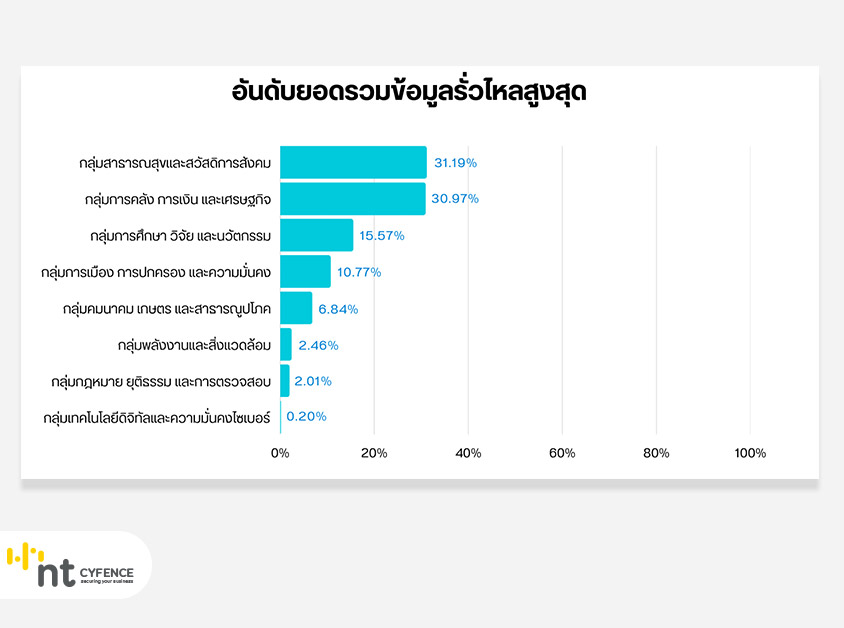

จากการสำรวจ พบว่ามีข้อมูล Credential ของบุคลากรภาครัฐรั่วไหลปรากฏบน Dark Web ในทุกกลุ่ม โดยกลุ่มที่มีจำนวนข้อมูลรั่วไหลมากที่สุดคือ กลุ่มสาธารณสุขและสวัสดิการสังคม ตามมาด้วย กลุ่มการคลัง การเงิน และเศรษฐกิจ และ กลุ่มการศึกษา วิจัย และนวัตกรรม

อันดับยอดรวมข้อมูล Credential Leak สูงสุด

- กลุ่มสาธารณสุขและสวัสดิการสังคม: 924,902

- กลุ่มการคลัง การเงิน และเศรษฐกิจ: 918,626

- กลุ่มการศึกษา วิจัย และนวัตกรรม: 461,649

- กลุ่มการเมือง การปกครอง และความมั่นคง: 319,308

- กลุ่มคมนาคม เกษตร และสาธารณูปโภค: 202,804

- กลุ่มพลังงานและสิ่งแวดล้อม: 72,872

- กลุ่มกฎหมาย ยุติธรรม และการตรวจสอบ: 59,620

- กลุ่มเทคโนโลยีดิจิทัลและความมั่นคงไซเบอร์: 6,071

หมายเหตุ:

- การจัดอันดับเป็นเพียงการ ยกตัวอย่างของหน่วยงานในแต่ละกลุ่มเท่านั้น

- ข้อมูล Credential Leak ที่นำมาตรวจสอบเทียบกับหน่วยงานเป็นเพียงบางส่วนขนาด 300 GB ซึ่งมีจำนวนข้อมูล ชื่อผู้ใช้งานและรหัสผ่านที่หลุดจาก มัลแวร์ขโมยข้อมูลจำนวนประมาณ 5 พันล้านรายการ

- ข้อมูล Credential Leak ที่แฮกเกอร์จริง ๆ ใช้อาจขนาดข้อมูลหลัก TB หรือ PB

โดย Credential Leak แบ่งเป็น 2 ประเภทหลัก ๆ คือ

- Credential Leak ของประชาชน ที่เข้ามาใช้บริการของรัฐ

- Credential Leak ของเจ้าหน้าที่รัฐ ที่มีสิทธิ์เข้าถึงข้อมูลภายใน หรือเป็นผู้ดูแลระบบ

ดังนั้นใน การจัดอันดับทำให้หน่วยงาน ที่มีประชาชนมีบัญชีเข้าใช้งานเยอะ จึงมีปริมาณข้อมูลหลุดเยอะนั้นเอง

6. แนวทางการป้องกันและรับมือ

จากสถานการณ์ดังกล่าว การป้องกันจึงไม่ใช่แค่เรื่องของเทคโนโลยีภายในองค์กรเพียงอย่างเดียว แต่ต้องอาศัยความร่วมมือจากบุคลากรทุกคน

แนวทางสำหรับบุคคลทั่วไป ถ้าต้องการตรวจสอบว่าตนเองตกเป็นเหยื่อของ Credential Leak หรือไม่ ต้องแยกก่อนว่าส่วนใหญ่ Credential จะ Leak ได้มี 2 ช่องทางคือ (1) จากมัลแวร์ขโมยข้อมูล (Infostealer Malware) และ (2) จากฐานข้อมูลของระบบที่ถูกแฮกนำมาเปิดเผย (Data Breach) สำหรับในช่องทาง (2) สามารถใช้เว็บอย่าง https://haveibeenpwned.com ด้วยอีเมล เพื่อพิจารณาว่าเรามีความเสี่ยงมาก-น้อยแค่ไหนได้ แต่สำหรับช่องทาง (1) ปัจจุบันยังไม่มีระบบสาธารณะสำหรับตรวจสอบข้อมูลส่วนนี้

ในระดับหน่วยงานภาครัฐ และเอกชน มีคำแนะนำเร่งด่วนที่สอดคล้องกับประกาศของ สกมช. ดังนี้

- เปิดบังคับใช้งาน Multi-Factor Authentication (MFA) เป็นมาตรการที่สำคัญและมีประสิทธิภาพดีในการป้องกันการเข้าสู่ระบบแม้เกิด Credential Leak

- รีเซ็ตรหัสผ่านทันที สำหรับบัญชีที่พบว่ามีการรั่วไหล ควรบังคับให้ผู้ใช้งานเปลี่ยนรหัสผ่านใหม่ทันที

- สร้างความตระหนักรู้ให้บุคลากร อบรมให้ความรู้เรื่องภัยคุกคามจากมัลแวร์ และความสำคัญของการไม่ใช้รหัสผ่านซ้ำกันในแต่ละระบบ

- ปิดบัญชีที่ไม่ได้ใช้งานและตรวจสอบและปิดการใช้งานบัญชีของพนักงานที่ลาออกไปแล้ว หรือบัญชีที่ไม่ได้ใช้งานเป็นเวลานาน

นอกเหนือจากนี้ทาง สกมช. ยังมีหน่วยงาน ThaiCERT ที่ให้บริการช่วยเหลือ สำหรับตรวจ “สอบเหตุ Username/Password รั่วไหล” สำหรับหน่วยงาน ที่สงสัยว่าตนเอง ตกเป็นเหยื่อของการโจมตีด้วย Credential Leak หรือไม่

ช่องทางติดต่อ ThaiCERT โทร 02-114-3531 หรืออีเมล [email protected]

ที่มา: https://www.facebook.com/NCSA.Thailand/posts/pfbid02Lvj6XCsu3prEPPZG7iF72ccopUeHhXfSEVRHq89m77jh1bVZPN7Jo1BYkwgw6eVsl

มาตรฐาน ที่สามารถนำมาอ้างอิงเพื่อลดความเสี่ยง Credential Leak ได้เช่น CIS Controls ซึ่งเป็นชุดแนวปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยทางไซเบอร์ที่ได้รับการยอมรับในระดับสากล โดยเน้นที่การดำเนินการที่เป็นรูปธรรมและจัดลำดับความสำคัญตามประสิทธิภาพในการป้องกันภัยคุกคามที่พบบ่อยที่สุด

CIS Controls แบ่งแนวปฏิบัติออกเป็น 18 ส่วน (Control) สำหรับปัญหา Credential Leak โดยเฉพาะ เราสามารถดึง CIS Controls ที่เกี่ยวข้องโดยตรงมาเป็นแนวทางที่ เป็นหัวใจสำคัญของการป้องกันปัญหา Credential Leak โดยตรงดังนี้

CIS Control 05: Account Management (การจัดการบัญชีผู้ใช้)

แนวทางการปฏิบัติ

- ใช้บัญชีผู้ใช้ที่ไม่ซ้ำกัน โดยกำหนดให้ผู้ใช้ทุกคนมีบัญชีเฉพาะของตนเอง (Unique User ID) เพื่อให้สามารถตรวจสอบและระบุตัวตนผู้กระทำกิจกรรมต่าง ๆ ในระบบได้

- ปิดใช้งานบัญชีที่ไม่ได้ใช้งาน หน่วยงานจะต้องมีกระบวนการตรวจสอบและปิดใช้งาน (Disable) บัญชีที่ไม่มีการเคลื่อนไหวเกินกว่า 90 วันโดยอัตโนมัติ เพื่อลดช่องทางที่ผู้ไม่หวังดีจะนำบัญชีเก่าไปใช้

- ลบบัญชีที่ไม่จำเป็น เมื่อพนักงานลาออกหรือหมดความจำเป็นในการเข้าถึงระบบ ให้ทำการลบ (Delete) บัญชีทันที

CIS Control 06: Access Control Management (การจัดการสิทธิ์การเข้าถึง)

แนวทางการปฏิบัติ

- หลักการใช้สิทธิ์น้อยที่สุด (Principle of Least Privilege) โดยการกำหนดสิทธิ์ให้บัญชีผู้ใช้แต่ละบัญชีสามารถเข้าถึงข้อมูลและระบบได้เท่าที่จำเป็นต่อการปฏิบัติงานเท่านั้น

- ใช้ Multi-Factor Authentication (MFA) นี่คือมาตรการที่สำคัญที่สุด ตามที่สกมช.ประกาศ ในการลดผลกระทบจาก Credential Leak ถึงแม้รหัสผ่านจะรั่วไหล แต่ผู้ไม่หวังดีก็ยังไม่สามารถเข้าระบบได้หากไม่มีปัจจัยที่สอง (เช่น OTP, Biometrics) ควรบังคับใช้ MFA กับทุกบริการที่สำคัญ โดยเฉพาะบริการที่เข้าถึงได้จากอินเทอร์เน็ต เช่น อีเมล, VPN, และระบบคลาวด์

- จำกัดการเข้าถึงของบัญชีผู้ดูแลระบบ (Admin) ในการป้องกันความเสียหายรุนแรง บัญชีที่มีสิทธิ์สูงควรถูกใช้งานเท่าที่จำเป็น และควรมีการตรวจสอบการใช้งานอย่างเข้มงวด

การรั่วไหลของ Credential เป็นภัยเงียบที่เกิดขึ้นนอกรั้วองค์กร แต่สามารถสร้างความเสียหายรุนแรงได้อย่างไม่คาดคิด การรับมือจึงต้องอาศัยการป้องกันเชิงรุกทั้งในระดับนโยบายและระดับผู้ใช้งานไปพร้อมกัน

7. สรุป

- ข้อมูล Credential ของบุคลากรในหน่วยงานรัฐกำลังรั่วไหลบน Dark Web ผ่านมัลแวร์และ Data Leak จากเว็บอื่น ซึ่งเป็นช่องทางให้แฮกเกอร์เข้าสู่ระบบได้โดยตรง

- แม้จะมีระบบป้องกันภายในที่ดี แต่ก็ไม่สามารถป้องกันภัยคุกคามจากปัจจัยภายนอกเหล่านี้ได้

- การไม่แก้ไขและรายงานเหตุอาจเข้าข่ายผิด พ.ร.บ. ความมั่นคงปลอดภัยไซเบอร์ฯ

- ข้อเสนอแนะเร่งด่วนคือการบังคับใช้ MFA, สร้างความตระหนักรู้ให้พนักงาน, และเฝ้าระวังข้อมูลบน Dark Web

บทความที่เกี่ยวข้อง