ทำความรู้จัก “ทฤษฎีกราฟ (Graph Theory)” เครื่องมือสำคัญที่ช่วยให้โลกไซเบอร์ปลอดภัยมากขึ้น

7 สิงหาคม 2025

จินตนาการว่าคุณได้รับภารกิจให้ปล่อยไวรัสคอมพิวเตอร์ตัวใหม่ล่าสุดที่คุณเขียนขึ้นเข้าไปโจมตีบริษัทแห่งหนึ่ง วิธีที่คุณเลือกจะใช้นั้นพื้นฐานสุด ๆ นั่นคือการส่งอีเมลพร้อมกับลิงก์แปลก ๆ ที่แค่เจ้าของเครื่องคลิกปุ๊บ ไวรัสก็จะกรูกันเข้าไปในคอมพิวเตอร์ แต่เพื่อไม่ให้องค์กรนั้นรู้ตัวง่ายเกินไป คุณจึงส่งอีเมลที่ว่านั้นเข้าไปได้ไม่มาก คุณต้องเลือกว่าจะส่งไปให้ใครบ้าง คุณควรจะเลือกยังไง

คิดแบบผ่าน ๆ คุณก็อาจจะบอกว่า ต้องส่งไปที่ใครสักคนที่ซุ่มซ่าม และอาจจะเผลอกดลิงก์ของคุณได้ง่าย ๆ สิ นั่นอาจจะฟังดูเป็นไอเดียที่ดี เพราะหากผู้ใช้ไม่กดลิงก์ที่คุณส่งไป แผนการทั้งหมดของคุณก็จะไม่เริ่ม แต่เรื่องมันจะง่ายขนาดนั้นเลยหรือเปล่า

อย่าลืมว่าเป้าหมายสำคัญคือคุณอยากปล่อยให้ไวรัสมันแพร่กระจายตัวไปทั่วทั้งองค์กร ดังนั้นในกรณีที่เลวร้ายที่สุด แม้เหยื่อที่คุณส่งเมลเข้าไปจะคลิกลิงก์ทันทีที่ได้รับ แต่หากคอมพิวเตอร์เครื่องนั้นไม่ได้เชื่อมต่อกับเครือข่ายของบริษัทเลย สิ่งที่คุณทำก็จะกลายเป็นแค่การจู่โจมคอมพิวเตอร์เครื่องนั้นจนใช้การไม่ได้ แต่ส่วนอื่น ๆ ขององค์กรก็จะยังปลอดภัยดี

ประเด็นสำคัญจริง ๆ ที่คุณต้องคิดเพื่อเลือกว่าจะปล่อยไวรัสเข้าไปที่คอมพิวเตอร์เครื่องไหนไม่ได้อยู่ที่ว่าคอมพิวเตอร์หรือผู้ใช้คอมพิวเตอร์เครื่องนั้นมีลักษณะเป็นอย่างไรเพียงอย่างเดียว แต่อยู่ที่ว่ามันเชื่อมต่ออยู่กับใครบ้างต่างหาก เพราะหากคุณสามารถส่งไวรัสเข้าไปที่คอมพิวเตอร์สักเครื่องที่เชื่อมต่ออยู่กับเครื่องอื่นเยอะ ๆ ได้แล้วล่ะก็ มันก็จะแพร่ไปทั่วทั้งองค์กรได้อย่างรวดเร็ว

นึกถึงตอนโควิดก็ได้ คนที่ติดโควิดแล้วป่วยหนักนอนซมอยู่บ้านนั้น ไม่ได้น่ากลัวเท่ากับคนที่กำลังติดโควิดแต่ยังออกไปเจอคนนั้นคนนี้ไปหมด คนกลุ่มนี้เราเรียกกันว่า super-spreader หรือผู้แพร่เชื้อได้อย่างรวดเร็ว

การโจมตีทางไซเบอร์ก็เช่นกัน

ระบบไอทีทุกวันนี้เชื่อมต่อกันเป็นโครงข่าย อาจจะเป็นการเชื่อมต่อกันผ่านเครือข่ายภายใน ระบบคลาวด์ หรือการแชร์สิทธิ์การเข้าถึงข้อมูล การเข้าใจโครงข่ายเหล่านี้นี่แหละคือกุญแจสำคัญสู่ความปลอดภัยทางไซเบอร์ ไม่ว่าคุณจะอยู่ในฐานะผู้พยายามโจมตีหรือผู้พยายามป้องกันก็ตาม

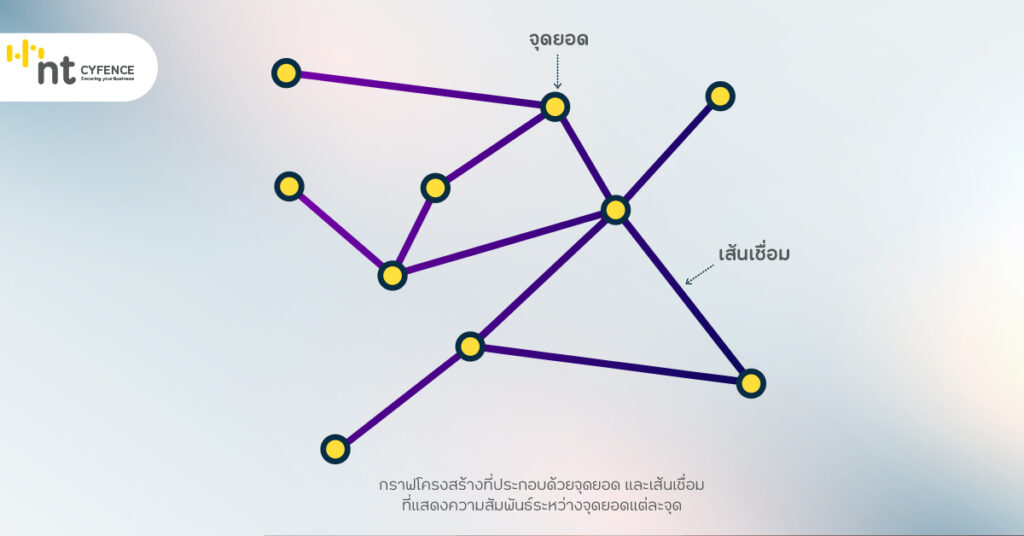

โครงข่ายความสัมพันธ์อะไรก็ตามนั้นสามารถจำลองขึ้นมาได้ด้วยกราฟ ที่แม้ว่ามันจะชื่อเหมือนกับกราฟที่หมายถึง แผนภาพแสดงข้อมูล อย่างกราฟแท่งหรือกราฟเส้น แต่กราฟในที่นี้เป็นคนละอย่างกัน กราฟในที่นี้คือโครงสร้างที่ประกอบด้วยจุดยอด และเส้นเชื่อมที่แสดงความสัมพันธ์ระหว่างจุดยอดแต่ละจุด

จุดเริ่มต้นของวิชาทฤษฎีกราฟ ซึ่งเป็นแขนงหนึ่งในคณิตศาสตร์ที่ศึกษาเกี่ยวกับกราฟนั้น เกิดจากข้อสงสัยแปลก ๆ ของ เลออนฮาร์ด ออยเลอร์ (Leonhard Euler) นักคณิตศาสตร์ผู้โด่งดังแห่งศตวรรษที่ 18 เกี่ยวกับปริศนาเรื่องการข้ามสะพานทั้งเจ็ดแห่งเมืองเคอนิกส์แบร์ก (Königsberg) ให้ครบทุกสะพานโดยไม่ใช้เส้นทางซ้ำ แต่ในปัจจุบันกราฟได้กลายเป็นเครื่องมือสำคัญที่ใช้ในการทำความเข้าใจโครงข่ายความสัมพันธ์ ตั้งแต่เครือข่ายสังคม เครือข่ายการขนส่ง และโครงข่ายระบบไอที ซึ่งเป็นหัวใจสำคัญของระบบความปลอดภัยทางไซเบอร์

จุดยอดของกราฟของโครงข่ายไอทีนั้นอาจแทนบุคลากร คอมพิวเตอร์ เซิร์ฟเวอร์ หรืออุปกรณ์ที่เชื่อมต่ออื่นๆ เช่น ปริ้นเตอร์ หรืออุปกรณ์ IoT ส่วนเส้นเชื่อมจะแสดงถึงความสัมพันธ์หรือปฏิสัมพันธ์ต่าง ๆ เช่น การสื่อสาร การส่งข้อมูล หรือสิทธิ์การเข้าถึง โดยการจำลองโครงข่ายด้วยกราฟจะช่วยให้เรามองเห็นภาพกว้างของความสัมพันธ์ระหว่างจุดยอดแต่ละจุดว่ามีปฏิสัมพันธ์กันยังไง

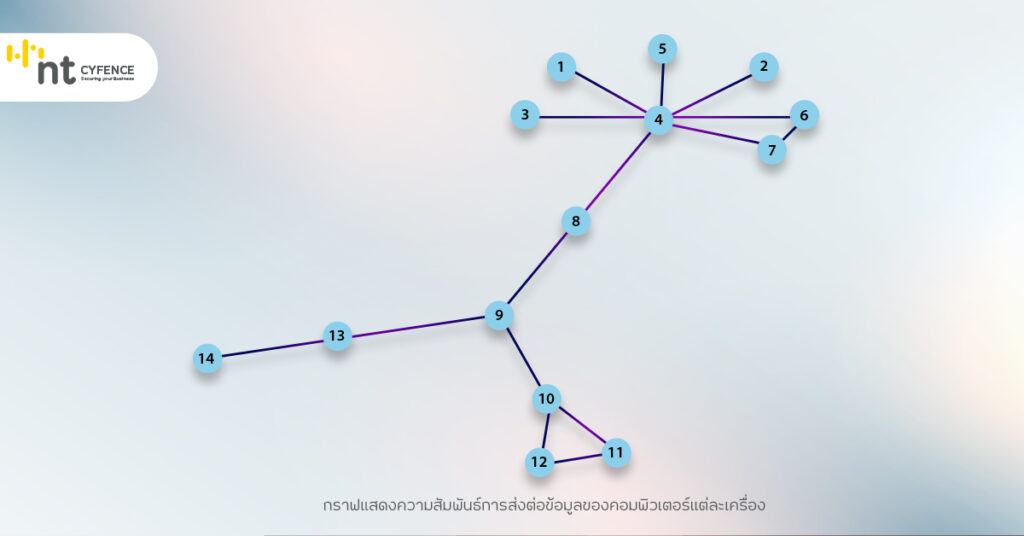

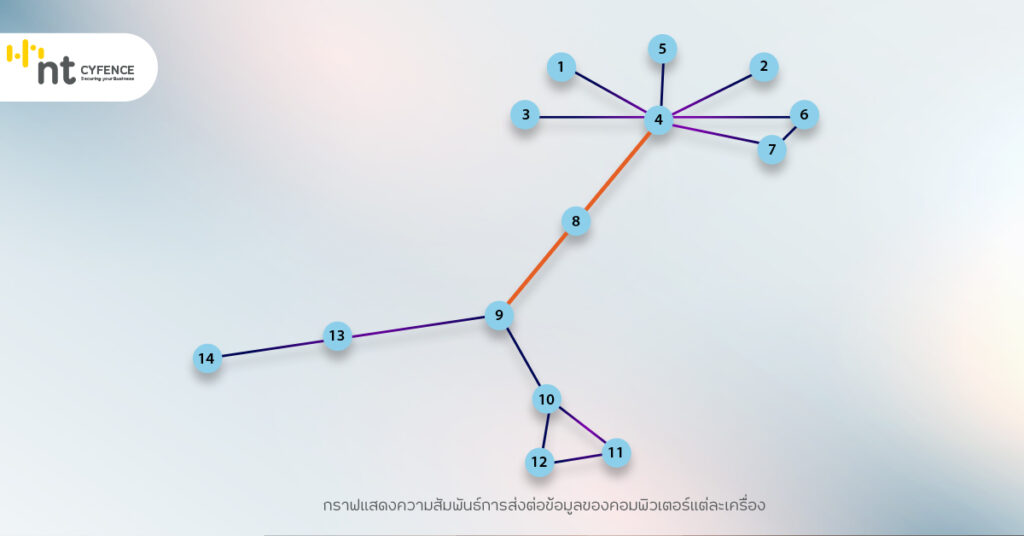

ลองดูกราฟที่แสดงความสัมพันธ์ในแง่การส่งต่อข้อมูลของคอมพิวเตอร์แต่ละเครื่องข้างล่างนี้ดู สมมติว่านี้คือองค์กรของคุณ จะเห็นว่าจุดยอดหมายเลข 4 นั้นเชื่อมต่อกับจุดยอดอื่นมากที่สุด อาจจะเป็นเครื่อง server กลางที่มีเครื่อง 1, 2, 3, 5, 6, 7 และ 8 เป็นเครื่องลูกข่ายที่เชื่อมต่ออยู่ ที่อาจกลายเป็นเหมือน super-spreader ได้หากถูกโจมตี ซึ่งควรเฝ้าระวังเป็นพิเศษ

นั่นจึงทำให้ความรู้เรื่องทฤษฎีกราฟนั้นไปอยู่เบื้องหลังของเครื่องมือทางด้านความปลอดภัยทางไซเบอร์ที่เรารู้จักชื่อกันเป็นอย่างดี ไม่ว่าจะเป็น Threat Intelligence (TI) หรือ Intrusion Detection System (IDS) และ Endpoint Detection and Response (EDR)

เริ่มต้นจาก Threat Intelligence ซึ่งหมายถึงข้อมูลเกี่ยวกับภัยคุกคามไซเบอร์ที่ถูกรวบรวม วิเคราะห์ และตีความเพื่อนำไปใช้ในการป้องกันหรือรับมือกับการโจมตี เช่น ข้อมูลเกี่ยวกับกลุ่มแฮกเกอร์ ช่องโหว่ที่ถูกใช้งานจริง หรือเส้นทางการโจมตีที่มักถูกใช้บ่อยในระบบคอมพิวเตอร์ต่าง ๆ สิ่งนี้เรียกว่า attack pattern หรือรูปแบบหรือวิธีการโจมตีที่แฮกเกอร์ใช้ซ้ำ ๆ ซึ่ง Threat Intelligence จะมองโครงข่ายความสัมพันธ์ต่าง ๆ เป็นกราฟ และวิเคราะห์ออกมา เพื่อให้องค์กรรู้ล่วงหน้าว่ามีความเสี่ยงตรงไหน และควรป้องกันหรือเฝ้าระวังอะไรเป็นพิเศษ

นึกถึงหน่วยข่าวกรองของประเทศก็ได้ หน่วยข่าวกรองจะคอยติดตามความเคลื่อนไหวของศัตรู ไม่ใช่แค่ตอนที่เกิดสงครามแล้ว แต่เริ่มเก็บข้อมูลมาตั้งแต่ศัตรูกำลังสะสมกำลังพล วางแผนยุทธศาสตร์ หรือแม้กระทั่งทดสอบอาวุธใหม่ ๆ หน่วยข่าวกรองที่ดีจะรู้ล่วงหน้าว่าศัตรูน่าจะโจมตีเข้ามาทางไหน พวกเขาเคยใช้ช่องโหว่อะไร เป้าหมายของเขาคืออะไร เขาเคยโจมตีใครมาก่อน และเขามักใช้เทคนิคใดในการหลบหลีกการจับกุม เมื่อเรารู้ข้อมูลเหล่านี้ เราก็จะสามารถวางระบบให้แข็งแรงตรงจุดที่ควรระวังมากที่สุด เหมือนการเสริมกำลังทหารไว้ล่วงหน้าตามแนวชายแดนที่น่าจะโดนโจมตี

ยกตัวอย่างเช่นการโจมตีด้วยการส่งอีเมลหลอกลวงให้คนในองค์กรคลิกลิงก์อันตราย ถ้าแฮกเกอร์ผ่านประตูนี้เข้ามาในองค์กรได้ พวกเขาอาจเริ่มปล่อยซอฟต์แวร์ที่ช่วยให้เข้าถึงเครื่องอื่น ๆ ต่อไปได้ ถ้าคุณต้องเดาใจแฮกเกอร์ที่พยายามจะปล่อยไวรัสเข้ามาโจมตีองค์กรนี้ คุณอาจจะคิดว่าแฮกเกอร์เล็งไปที่จุดยอดหมายเลข 4 ซึ่งเชื่อมต่อกับคอมพิวเตอร์เครื่องอื่น ๆ มากที่สุด เพื่อให้แน่ใจว่าหลังจากเครื่องนี้ติดไวรัสแล้ว ไวรัสจะกระจายตัวไปได้อย่างรวดเร็วที่สุด

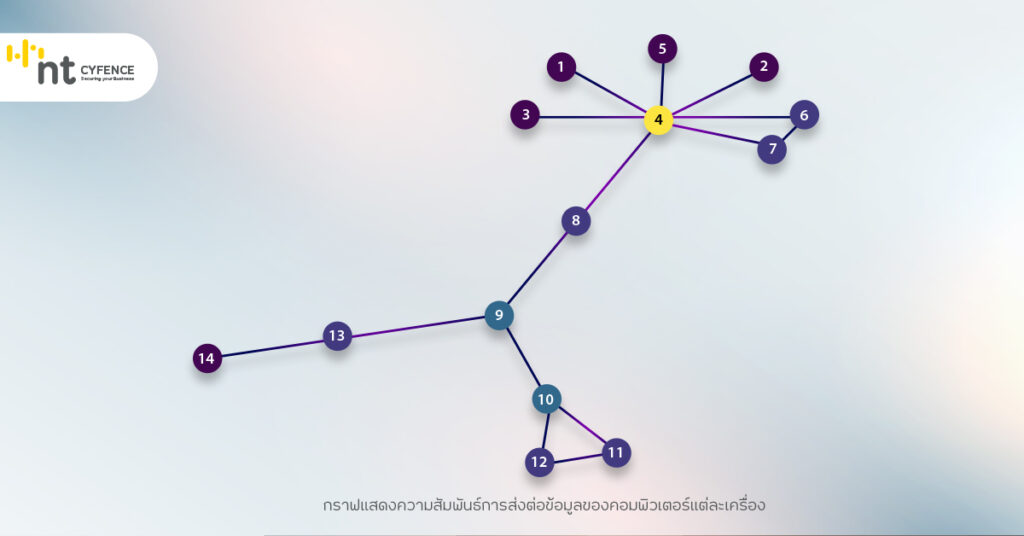

กราฟด้านล่างแสดงสีตามจำนวนเส้นเชื่อมรอบจุดนั้น ๆ ซึ่งเรียกว่า degree centrality สีเหลืองคือมีค่ามากที่สุด สีน้ำเงินเข้มคือมีค่าน้อยที่สุด จะเห็นว่าจุดยอดหมายเลข 4 เป็นจุดที่มี degree centrality สูงโดดขึ้นมาจากจุดยอดอื่น ๆ

มองให้ลึกกว่านั้น สังเกตดี ๆ ว่าคอมพิวเตอร์หมายเลข 4 นั้นแม้จะเชื่อมต่อกับหลายเครื่อง แต่ละเครื่องที่มันเชื่อมต่ออยู่นั้นกลับไม่ได้ต่อกับใครอีกเลย เมื่อเทียบกับคอมพิวเตอร์หมายเลข 8 ที่แม้จะไม่ได้เชื่อมต่อกับเครื่องอื่นมากเท่าหมายเลข 4 แต่มันอยู่กึ่งกลางของกราฟมากกว่า และถ้าถูกไวรัสโจมตี ไวรัสอาจจะแพร่ไปทั่วกราฟได้เร็วกว่า

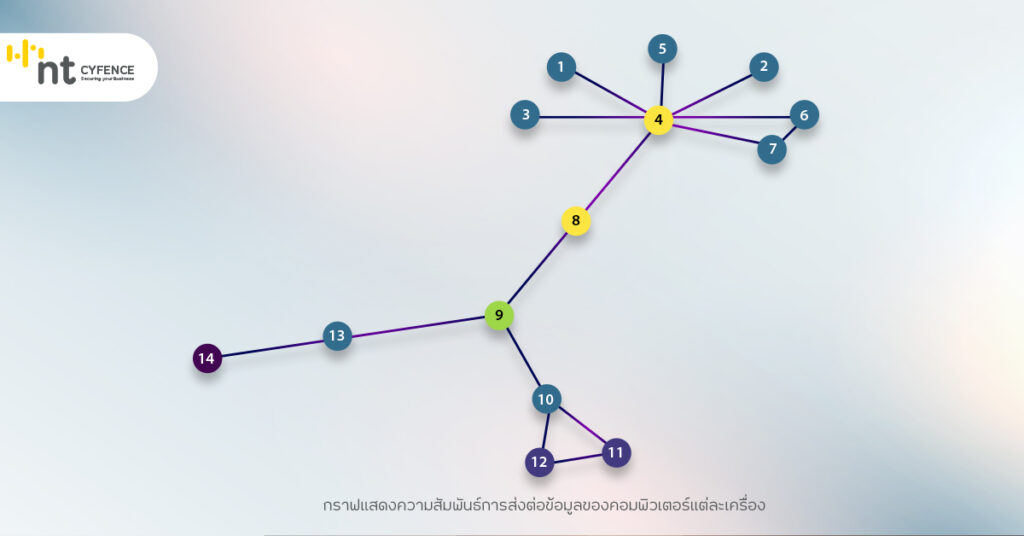

กราฟด้านล่างแสดงสีตามระดับความอยู่กึ่งกลางกราฟของจุดนั้น ๆ ซึ่งเรียกว่า closeness centrality สีเหลืองคือมีค่ามากที่สุด สีน้ำเงินเข้มคือมีค่าน้อยที่สุด จะเห็นว่าจุดยอดหมายเลข 8 นั้นมี closeness centrality สูงพอ ๆ กับจุดยอดหมายเลข 4 และตามมาด้วยหมายเลข 9

แต่ถ้ามองแบบแผนซ้อนแผน แฮกเกอร์อาจจะรู้อยู่แล้วว่าคุณคิดว่าเขาจะบุกเข้ามาทางจุดสำคัญที่มี centrality สูงเหล่านั้น และเตรียมการป้องกันไว้เป็นอย่างดี แฮกเกอร์จึงอาจจะเนียน ๆ บุกเข้ามาทางเครื่องลูกข่ายรอบ ๆ แล้วค่อย ๆ คืบคลานผ่านเส้นเชื่อมเข้าไปที่จุดเหล่านั้นแทน

ดังนั้นหากเราเป็นคนวางระบบรักษาความปลอดภัยให้กับองค์กร แทนที่จะมามัวนั่งเดาเองว่าแฮกเกอร์จะบุกเข้ามาทางไหน ระบบ Threat Intelligence นี่แหละที่จะช่วยบอกรูปแบบการโจมตีที่เกิดขึ้นจริง เอามาวิเคราะห์เทียบกับโครงข่ายขององค์กรของเรา และช่วยให้เราสามารถติดตั้งระบบตรวจจับหรือกำหนดนโยบายการเข้าถึงให้เข้มงวดขึ้น ณ จุดสำคัญเหล่านั้น เช่น การจำกัดสิทธิ์การเข้าถึง หรือใช้ระบบตรวจจับพฤติกรรมผิดปกติได้

Threat Intelligence จึงไม่ใช่แค่การรู้ว่าใครคือศัตรู แต่คือการเข้าใจวิธีที่ศัตรูเคลื่อนไหว และทฤษฎีกราฟก็เป็นเครื่องมือสำคัญที่ช่วยให้เราเห็นภาพนั้นอย่างเป็นระบบ และเมื่อมีภัยคุกคามทางไซเบอร์บุกเข้ามาจริง ๆ ก็จะถึงหน้าที่ของ Intrusion Detection System (IDS) และ Endpoint Detection and Response (EDR)

Intrusion Detection System คือ ระบบตรวจจับการบุกรุก ซึ่งทำหน้าที่ตรวจสอบและวิเคราะห์การใช้งานเครือข่ายหรือระบบคอมพิวเตอร์ เพื่อตรวจจับกิจกรรมที่ผิดปกติหรือพฤติกรรมที่อาจเป็นภัยคุกคาม ทำหน้าที่เหมือนกล้องวงจรปิดในระบบเครือข่ายที่คอยสังเกตว่ามีเหตุการณ์ใดผิดปกติเกิดขึ้นบ้าง

ยกตัวอย่างเช่น หากเครื่องต่าง ๆ ในองค์กรมีการสื่อสารกันอยู่ภายในเครือข่ายเป็นปกติ แต่กลับมีเครื่องหนึ่งเริ่มพยายามติดต่อกับ IP แปลกปลอมที่ไม่เคยเชื่อมต่อมาก่อน เราอาจตรวจพบความผิดปกตินี้ได้โดยการสร้างกราฟแสดงความสัมพันธ์ของการเชื่อมต่อเครือข่าย แล้ววิเคราะห์ว่ามีจุดยอดใดเริ่มเชื่อมต่อออกนอกกลุ่มเดิม นั่นอาจเป็นสัญญาณว่าเครื่องนั้นกำลังถูกใช้เป็นทางผ่านในการเคลื่อนที่ไปยังเป้าหมายอื่น ระบบ Intrusion Detection System จะใช้กฎหรือโมเดลทางสถิติเพื่อตรวจจับสิ่งเหล่านี้ และแจ้งเตือนให้ผู้ดูแลทราบทันที

เมื่อภัยคุกคามที่ว่าถูกตรวจพบแล้ว ผู้ดูแลระบบก็จะต้องคิดว่าจะจัดการหยุดการลุกลามของภัยคุกคามนั้นได้อย่างไร ซึ่งก็ต้องใช้ทฤษฎีกราฟอีกนั่นแหละ กราฟช่วยให้ผู้ดูแลระบบมองเห็นเส้นทางผิดปกติที่พวกนี้ใช้เดินทาง และหากตัดการเชื่อมต่อซึ่งคือเส้นเชื่อมบนกราฟที่เรียกว่า cut edge หรือ bridge อย่างเช่นเส้นที่เชื่อมจุดยอดที่ 4 กับ 8 และ 8 กับ 9 ในกราฟตัวอย่างของเราได้ถูกต้องอย่างทันท่วงที ก็จะสามารถหยุดยั้งการโจมตีก่อนเกิดความเสียหายใหญ่โต

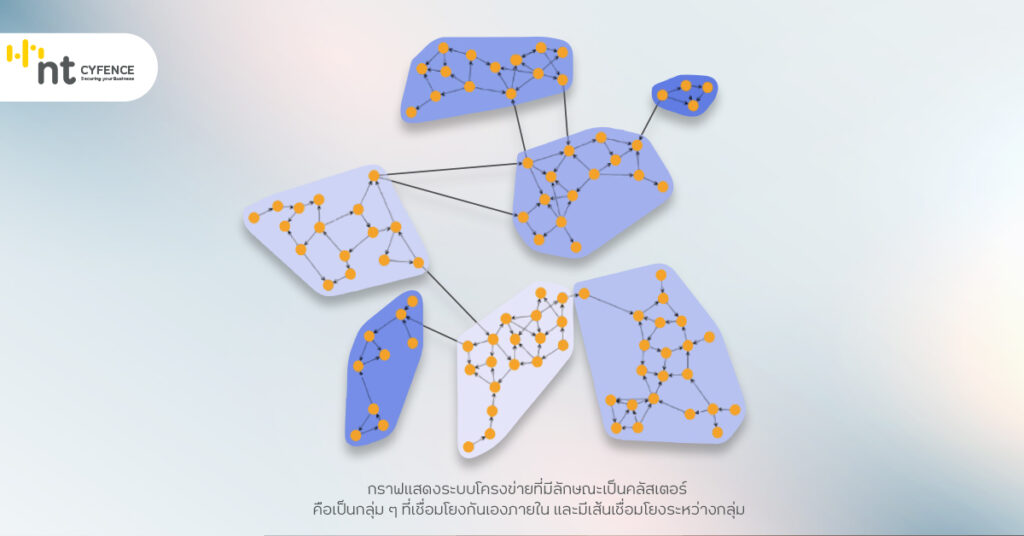

การรู้ทฤษฎีกราฟยังสามารถใช้ช่วยออกแบบระบบโครงข่ายให้ง่ายต่อการตรวจตราป้องกันตั้งแต่แรก แทนที่จะทำให้จุดยอดทุกจุดเชื่อมโยงกันมั่วซั่วไปหมด เราอาจจะออกแบบมันให้มีลักษณะเป็นคลัสเตอร์หรือเป็นกลุ่ม ๆ ที่เชื่อมโยงกันเองภายใน และใช้เพียงไม่กี่เส้นเชื่อมโยงระหว่างกลุ่ม หากมีเครื่องใดถูกโจมตี เราก็จะสามารถตัดการเชื่อมต่อของกลุ่มนั้นออกไปเพื่อป้องกันการลุกลามของความเสียหายได้

สุดท้าย เมื่อภัยคุกคามบุกเข้ามาถึงคอมพิวเตอร์ที่มันต้องการโจมตีแล้ว ก็จะเป็นงานของระบบ Endpoint Detection and Response (EDR) ที่เป็นเหมือนทีมตอบโต้ฉุกเฉินเฉพาะกิจที่อยู่ในแต่ละเครื่องปลายทาง เช่น คอมพิวเตอร์ของพนักงานหรือเซิร์ฟเวอร์สำคัญ ทฤษฎีกราฟก็ยังมีบทบาทสำคัญอยู่ เพราะอย่างที่ผมบอกไปว่ากราฟไม่ได้เอาไว้ใช้จำลองได้แค่ความสัมพันธ์ระหว่างคอมพิวเตอร์หรือเซิร์ฟเวอร์ต่าง ๆ แต่มันยังสามารถใช้จำลองการติดต่อสื่อสารกันเองภายในเครื่องที่เรียกว่า Process Tree ที่แสดงให้เห็นว่าโปรแกรมหนึ่งเรียกโปรแกรมอื่นอย่างไรได้อีกด้วย

EDR ทำหน้าที่เหมือนตำรวจประจำบ้าน เมื่อกล้องวงจรปิด (IDS) แจ้งเตือนว่าเครื่องนี้ผิดปกติ EDR จะเข้าไปตรวจสอบ เก็บหลักฐาน มันสามารถบันทึกพฤติกรรมต่าง ๆ ไว้ได้อย่างละเอียด เช่น ไฟล์ใดถูกเปิด แอปพลิเคชันใดถูกเรียกใช้งาน มีการเข้าถึง registry หรือ network ใดเกิดขึ้นบ้าง ซึ่งสามารถช่วยให้วิเคราะห์ได้ว่าไวรัสเข้ามาทางไหน กำลังแพร่กระจายไปที่ใด และควรตัดเส้นทางใดก่อนเพื่อยับยั้งการโจมตี เมื่อพบพฤติกรรมที่น่าสงสัย ระบบสามารถตอบสนองได้ทันที เช่น ปิดการเชื่อมต่อ กักกันเครื่อง หรือล็อกผู้ใช้ออก เพื่อจำกัดความเสียหายให้เร็วที่สุด

ยิ่งในทุกวันนี้ที่การโจมตีทางไซเบอร์มีความซับซ้อนและรวดเร็ว การใช้ Artificial Intelligence (AI) หรือ Machine Learning (ML) มาช่วยวิเคราะห์กราฟเครือข่ายกลายเป็นเครื่องมือสำคัญ AI สามารถเรียนรู้รูปแบบการติดต่อและพฤติกรรมผิดปกติในระบบซึ่งมนุษย์อาจมองไม่เห็นได้ทัน แทนที่จะใช้กฎหรือค่าทางสถิติเพื่อระบุความผิดปกติ มีโมเดล Machine Learning ที่ออกแบบมาสำหรับเรียนรู้โครงสร้างกราฟโดยเฉพาะอย่างเช่น Graph Neural Network ซึ่งจะช่วยให้ผู้ดูแลระบบสามารถตั้งด่านป้องกัน และตอบโต้การโจมตีได้อย่างรวดเร็วและแม่นยำ ช่วยเพิ่มความปลอดภัยในโลกไซเบอร์ที่ข้อมูลและระบบต่าง ๆ มีความเปราะบางมากขึ้นทุกวัน

ทั้งหมดนี้ทำให้เห็นว่าทฤษฎีกราฟไม่ได้เป็นแค่เรื่องคณิตศาสตร์นามธรรม แต่มันเป็นเครื่องมือสำคัญที่ช่วยให้โลกไซเบอร์ปลอดภัยขึ้น ช่วยให้เราเข้าใจเส้นทางที่ข้อมูลและภัยคุกคามเดินทางเพื่อเตรียมตัวรับมืออย่างมีประสิทธิภาพในยุคที่ข้อมูลคือสิ่งมีค่าและเปราะบางที่สุด

การจำลองโครงข่ายไอทีด้วยกราฟนั้นเปรียบได้กับการสร้างแผนที่ความเชื่อมโยงในโลกไซเบอร์ ถ้าคุณอ่านแผนที่ออก คุณก็จะเห็นว่าใครคือผู้ร้าย และรู้ว่าเขาจะเดินไปทางไหน ในโลกที่ทุกอย่างเชื่อมโยงกันหมด ทั้งข้อมูล ความปลอดภัย และภัยคุกคาม ถึงแม้ว่าทฤษฎีกราฟอาจฟังดูเป็นเรื่องของคณิตศาสตร์ แต่ในโลกไซเบอร์ มันคือดวงตาอีกคู่ที่ช่วยให้คุณมองเห็นอะไรได้แม่นยำและรวดเร็วก่อนที่อะไรจะสายเกินไป

บทความที่เกี่ยวข้อง