เจาะวิธีทำงานของ Supply Chain Attack เมื่อซอฟต์แวร์ที่ไว้ใจกลายเป็นอาวุธ

29 กันยายน 2025

ในยุคที่ภัยคุกคามไซเบอร์มีความซับซ้อนและแยบยลมากขึ้น การโจมตีไม่ได้พุ่งเป้าเข้าหาองค์กรโดยตรงเสมอไป แต่กลับอาศัยการเจาะเข้ามาทางซอฟต์แวร์หรือบริการที่องค์กรใช้งานอยู่ นี่คือสิ่งที่เรียกว่า “Supply Chain Attack” หรือการเปลี่ยน “ซอฟต์แวร์ที่องค์กรไว้ใจ” ให้กลายเป็นอาวุธกลับมาโจมตีระบบขององค์กรเอง

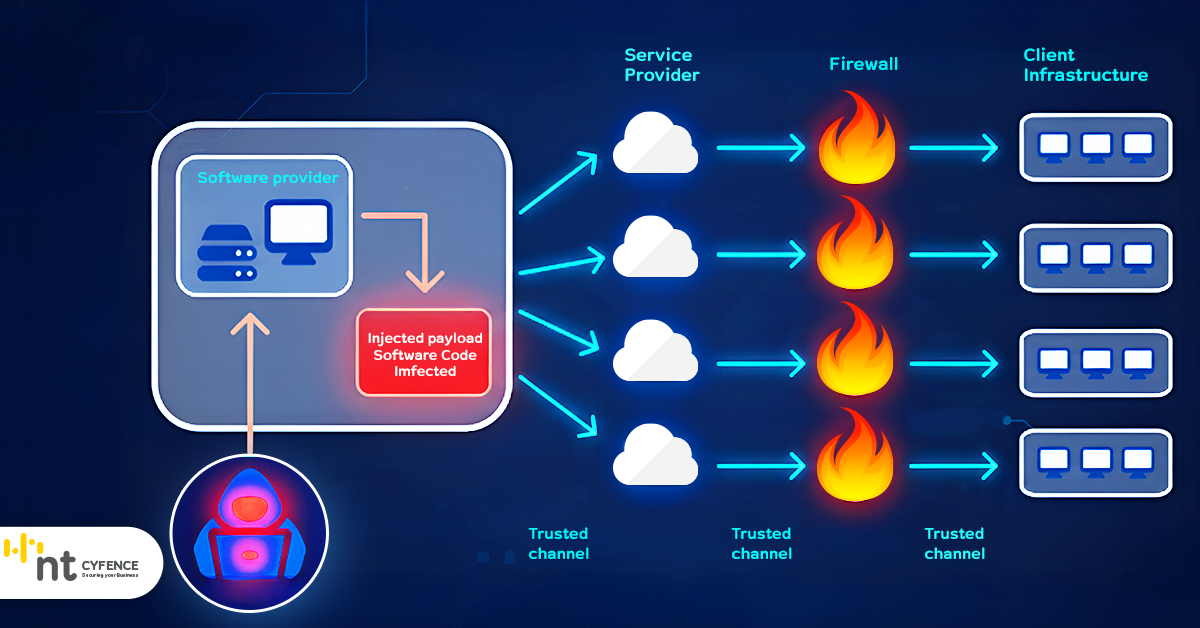

Supply Chain Attack คือการโจมตีที่อาศัยการแทรกซึมซอฟต์แวร์หรือบริการที่องค์กรใช้งาน เข้าไปในกระบวนการพัฒนา หรือการบำรุงรักษาซอฟต์แวร์ แทนที่จะเจาะระบบเป้าหมายโดยตรง แฮกเกอร์จะเลือกเจาะไปที่ “ต้นน้ำ” เช่น ผู้ให้บริการระบบ, ผู้พัฒนาซอฟต์แวร์ หรือ third-party vendor เมื่อซอฟต์แวร์หรือบริการเหล่านี้ถูกส่งต่อไปยังผู้ใช้งาน ช่องโหว่ที่ถูกฝังไว้ก็จะแพร่กระจายไปยังองค์กรจำนวนมากโดยที่พวกเขาไม่ทันระวังตัว

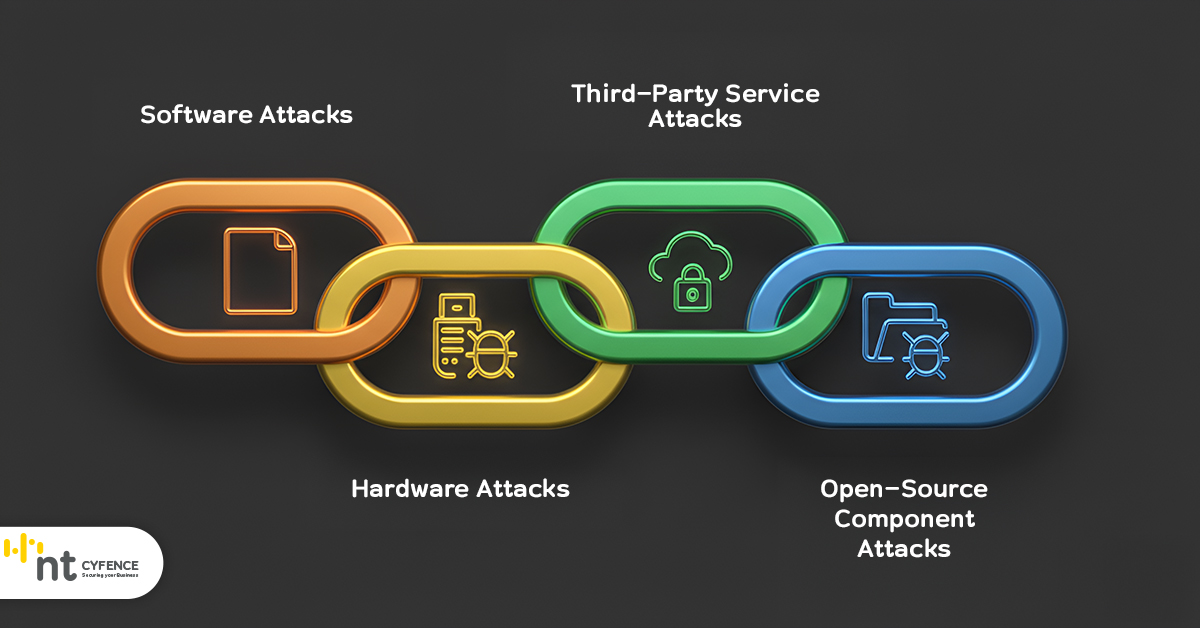

หากเปรียบเทียบกับ Cyber Attack แบบตรง ความแตกต่างสำคัญคือ จุดเริ่มต้นของการโจมตี และ ขอบเขตผลกระทบ

ในการโจมตีแบบตรง แฮกเกอร์จะพยายามเจาะเข้าระบบขององค์กรเป้าหมายทันที ไม่ว่าจะเป็นการทำผ่าน Philshing Email, การปล่อยมัลแวร์ หรือการใช้ช่องโหว่ในระบบเครือข่าย ผลกระทบมักจำกัดอยู่ที่องค์กรนั้น ๆ โดยตรง แต่ใน Supply Chain Attack แฮกเกอร์เลือกโจมตีผู้ให้บริการหรือซอฟต์แวร์ที่องค์กรจำนวนมากใช้งานร่วมกัน เช่น opensource library, เครื่องมือ CI/CD ที่ใช้ในการพัฒนาซอฟต์แวร์ หรือ API ของบริการ SaaS เมื่อ vendor เหล่านี้ถูก compromise มัลแวร์หรือ backdoor ช่องโหว่เหล่านี้ที่ถูกฝังไว้จะถูกกระจายไปยังลูกค้าทุกองค์กรที่ใช้งานอยู่ในทันที

ผลที่ตามมาคือ Supply Chain Attack สามารถสร้างความเสียหายได้ ในวงกว้าง และยากต่อการตรวจจับมากกว่าการโจมตีแบบตรง เพราะภัยคุกคามจาก “สิ่งที่องค์กรเชื่อถือและใช้งานทุกวัน” มีมากกว่าการโจมตีจากภายนอกโดยตรง

ดังนั้น Supply Chain Attack จึงไม่ใช่แค่การโจมตีองค์กรใดองค์กรหนึ่ง แต่คือการใช้ ความไว้ใจใน ecosystem ซอฟต์แวร์ เป็นอาวุธ และนั่นคือสิ่งที่ทำให้รูปแบบการโจมตีนี้กลายเป็นหนึ่งในความท้าทายใหญ่ที่สุดของโลกไซเบอร์ในปัจจุบัน

ทำไมซอฟต์แวร์ที่เราไว้ใจถึงกลายเป็นช่องโหว่

องค์กรจำนวนมากลงทุนในระบบรักษาความปลอดภัยภายในอย่างเข้มงวด ไม่ว่าจะเป็น Firewall, Endpoint Protection หรือระบบตรวจจับภัยคุกคามขั้นสูง แต่สุดท้าย การที่เราไว้ใจ ซอฟต์แวร์และผู้ให้บริการภายนอกที่ใช้บริการอยู่มากไปกลับกลายเป็นช่องโหว่ให้ถูกโจมตีโดยไม่คาดคิด ซอฟต์แวร์ที่เราใช้งานทุกวัน ไม่ว่าจะเป็นเครื่องมือพัฒนา, ระบบ ERP, หรือแม้แต่ library เล็ก ๆ จาก opensource ล้วนมีโอกาสกลายเป็นช่องโหว่สำคัญ ที่เปิดประตูให้แฮกเกอร์เข้ามาในระบบโดยที่เราไม่ทันรู้ตัว

กรณีตัวอย่าง Supply Chain Attack

SolarWinds Breach (2020) การโจมตีผ่านซอฟต์แวร์อัปเดต

กรณี SolarWinds ถือเป็น Supply Chain Attack ที่ใหญ่ที่สุดในประวัติศาสตร์ ผู้โจมตีแทรกมัลแวร์เข้าไปในซอฟต์แวร์ Orion ของ SolarWinds และปล่อยผ่านระบบอัปเดตปกติ ทำให้มีองค์กรกว่า 18,000 แห่ง ติดตั้งซอฟต์แวร์ที่ถูกฝัง backdoor ไปโดยไม่รู้ตัว

ที่มา : https://www.fortinet.com/resources/cyberglossary/solarwinds-cyber-attack

Kaseya Ransomware Attack (2021) จุดอ่อนของผู้ให้บริการกระทบลูกค้าหลายพันราย

Kaseya เป็นผู้ให้บริการซอฟต์แวร์จัดการระบบ IT (Remote Monitoring & Management) ผู้โจมตีใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์นี้เพื่อปล่อย Ransomware กระทบธุรกิจลูกค้ากว่า 1,500 รายทั่วโลก ทำให้ธุรกิจจำนวนมากไม่สามารถดำเนินการได้ และหลายรายต้องเสียค่าไถ่

ที่มา : https://www.upguard.com/blog/how-did-kaseya-get-hacked

Target Breach (2013) เมื่อ Vendor ที่ไม่เกี่ยวกับ IT กลายเป็นจุดอ่อน

ในกรณีของ Target ผู้โจมตีไม่ได้เริ่มจากระบบ IT โดยตรง แต่ใช้ช่องทางของ ผู้ให้บริการระบบ HVAC (เครื่องทำความร้อน-ความเย็น) ที่มีการเชื่อมต่อเข้ากับเครือข่ายของ Target จนสามารถเข้าถึงระบบชำระเงิน และขโมยข้อมูลบัตรเครดิตกว่า 40 ล้านรายการ สร้างความเสียหายทางการเงินมหาศาล และความเชื่อมั่นของลูกค้าถูกสั่นคลอน จะเห็นได้ว่าแม้ว่า Vendor ที่ดูเหมือนไม่เกี่ยวกับ IT ก็ยังเป็นช่องทางโจมตีได้ หากองค์กรไม่กำหนด Third-Party Security Controls ที่เข้มงวด

ที่มา : https://www.sprintzeal.com/blog/target-cyber-attack

Shai-Hulud (ก.ย. 2025) ใช้ worm โจมตีระบบ npm ecosystem

การโจมตีนี้เป็นการใช้ malware แบบ self-replicating worm ที่แพร่ข้าม Package โดยอัตโนมัติ เจาะเพื่อขโมย cloud/API tokens และฝัง GitHub Actions ที่ซ่อนตัวในขั้นตอน CI เพื่อดูดข้อมูลของผู้ใช้ ซึ่งผลกระทบจากการแพร่กระจาย Package ซึ่งยอดดาวน์โหลดต่อสัปดาห์เป็นล้านครั้ง สร้างผลกระทบในวงกว้าง

ที่มา : https://unit42.paloaltonetworks.com/npm-supply-chain-attack/

กลไกการโจมตี แฮกเกอร์ฝังตัวใน “แหล่งต้นน้ำ”

หัวใจของ Supply Chain Attack คือ เริ่มจากต้นน้ำ แต่กระทบปลายน้ำจำนวนมาก ผู้โจมตีไม่ได้โจมตีโดยตรงแต่ใช้วิธียึดครองซอฟต์แวร์หรือบริการที่องค์กรใช้งาน แล้วปล่อยอัปเดตที่ดูเหมือนปกติให้แพร่กระจายออกไป

กลไกการโจมตี มักเป็นการโจมตีเชิงยุทธศาสตร์ที่แบ่งออกเป็นขั้นตอนชัดเจน ดังนี้

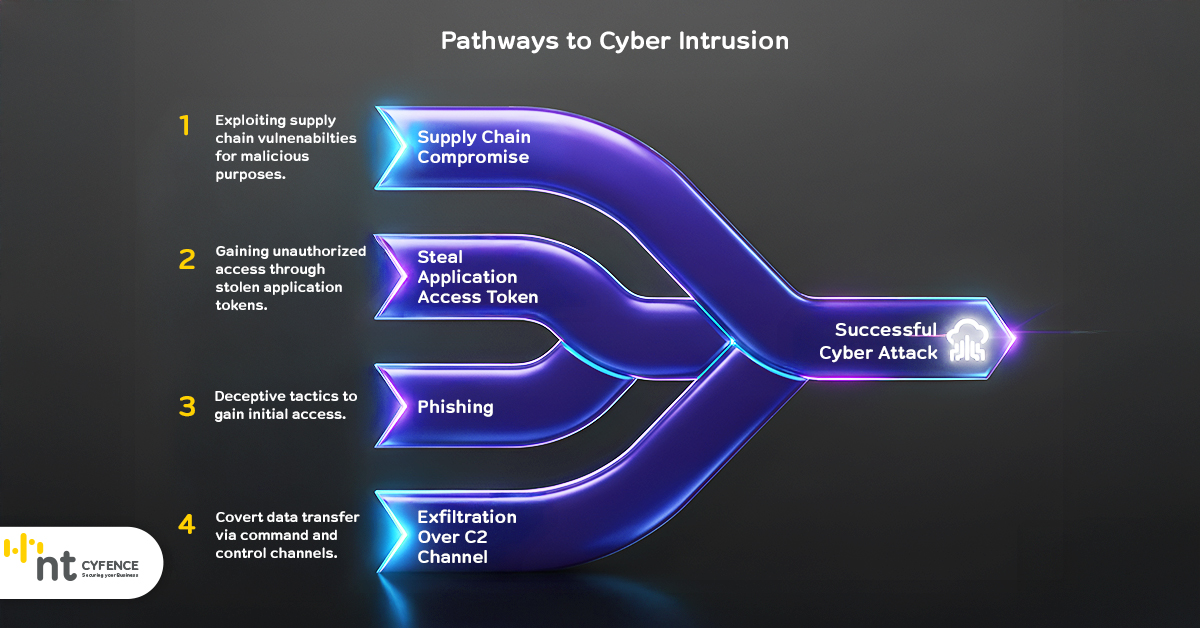

1. Initial Compromise เริ่มยึด “ต้นน้ำ” เจาะบัญชีผู้ดูแล หรือ Vendor

ผู้โจมตีจะหาทางเข้าถึงบัญชีผู้ดูแล Package โปรเจกต์ หรือระบบอัตโนมัติที่ใช้ build & release software เช่น CI/CD วิธีที่พบได้บ่อยคือการหลอกขโมยรหัสผ่าน หรือสอดแทรกการเปลี่ยนแปลงเล็ก ๆ ของโปรแกรมโดยที่ผู้ใช้ไม่ทันสังเกต

2. Weaponization แปลง “การอัปเดตปกติ” ให้เป็น “อาวุธโจมดีทาง cyber”

ผู้โจมตีจะแทรกโค้ดหรือขั้นตอนแอบแฝงไว้ในอัปเดต/ Package /เวิร์กโฟลว์ เมื่อผู้ใช้ดาวน์โหลดหรือ update เวอร์ชัน ระบบจะทำงานตามที่ผู้โจมตีออกแบบไว้ เช่น ขโมย token, เปิด Backdoor เพื่อใช้ในการแอบเข้าสู่เครือข่ายภายใน , หรือติดตั้งเครื่องมือสำหรับสั่งการระยะไกลในภายหลัง

3. Distribution กระจายผ่านช่องทางที่ “ไว้ใจได้”

ความได้เปรียบของผู้โจมตีอยู่ที่การส่งต่อผ่านช่องทางปกติที่ธุรกิจใช้ทุกวัน เช่น ตัวจัดการ Package (เช่น npm), การอัปเดตอัตโนมัติของเครื่องมือ/บริการ, หรือเวิร์กโฟลว์ CI ที่ทุกทีมเรียกใช้ ผลคือการอัปเดตที่มีอาจะก่อให้เกิดความเสียหายสามารถไปถึงองค์กรจำนวนมากในเวลาใกล้เคียงกันหรือพร้อมกัน

4. Exploitation ใช้ประโยชน์ในระบบของเหยื่อ

เมื่ออัปเดตที่มีโค้ดแอบแฝงเข้าไปถึงสภาพแวดล้อมขององค์กรแล้ว ผู้โจมตีจะเริ่ม “เก็บเกี่ยว” ไม่ว่าจะเป็นการดูดความลับ (เช่น token สำหรับ cloud / registry), เปิดช่องทางควบคุมจากระยะไกล หรือขยายผลไปยังระบบอื่น ๆ ในองค์กร

ผลกระทบของ Supply Chain Attack

Supply Chain Attack มีลักษณะเหมือน “เชื้อเพลิงที่กระจายได้เร็ว” เมื่อแหล่งต้นน้ำถูก compromise ผลกระทบไม่ได้มีเพียงแค่ผู้ให้บริการหนึ่งราย แต่สามารถกระจายเข้าสู่องค์กรลูกค้า คู่ค้า และทั้ง ecosystem ของอุตสาหกรรมได้อย่างรวดเร็ว การประเมินผลกระทบนั้นต้องมองทั้งมุมเทคนิค เศรษฐกิจ กฎหมาย และภาพลักษณ์ ดังนี้

ผลกระทบต่อองค์กร

- การให้บริการหยุดชะงัก เมื่อซอฟต์แวร์หลักหรือ library ที่องค์กรพึ่งพาถูกฝังมัลแวร์ องค์กรอาจต้องหยุดบริการชั่วคราวเพื่อสืบสวนและ remediation ส่งผลให้รายได้หาย การผลิตหยุด และลูกค้าถูกกระทบโดยตรง

- ความลับรั่วไหล Supply Chain Attack มักออกแบบมาเพื่อขโมย secrets, API keys, หรือข้อมูลสำคัญของระบบ ซึ่งอาจนำไปสู่การรั่วไหลของข้อมูลลูกค้า ข้อมูลการเงิน หรือทรัพย์สินทางปัญญา

- ความน่าเชื่อลดลง เมื่อลูกค้าหรือคู่ค้าทราบว่าองค์กรได้รับผลจาก supply chain compromise ความเชื่อมั่นอาจลดลง ส่งผลต่อการความสัมพันธ์เชิงพาณิชย์ในระยะยาว

ผลกระทบต่ออุตสาหกรรม (Ecosystem Disruption)

- สร้างผลกระทบต่อเนื่องเป็นทอด ๆ (Cascading Effects)

ถ้า Package หรือ service ที่เป็น common dependency ถูก compromise บริษัทหลายแห่งที่ใช้ dependency เดียวกันจะได้รับผลกระทบต่อเนื่องเป็นทอดๆ ทำให้เกิดปัญหาในวงกว้าง เช่น การต้องหยุดใช้งาน library ทั่วทั้ง supply chain ซึ่งมีผลต่อการพัฒนาและการให้บริการต่อเนื่อง - ต้นทุนรวมของการแก้ไข (Collective Remediation Cost)

อุตสาหกรรมต้องใช้ทรัพยากรร่วมกันเพื่อจัดการกับเหตุการณ์ เช่น การออก patch, การสแกนหาจุดเสี่ยงทั้งหมด, และการประสานมาตรการความปลอดภัยใหม่ ๆ ซึ่งเป็นต้นทุนที่กระจายไปทั่ว ecosystem - แรงกระเพื่อมด้านการพึ่งพาเทคโนโลยี

เหตุการณ์ supply chain ที่รุนแรงอาจทำให้บริษัทระมัดระวังการนำเทคโนโลยีใหม่มาใช้งาน ชะลอการลงทุน และลดการยอมรับของ open-source หรือ third-party services ที่เคยเป็นหัวใจของนวัตกรรม

ผลกระทบต่อประเทศ โดยเฉพาะกับโครงสร้างพื้นฐานสำคัญ (CII)

- ความเสี่ยงต่อโครงสร้างพื้นฐานสำคัญ

หาก vendor หรือซอฟต์แวร์ที่ให้บริการกับระบบการเงิน พลังงาน สาธารณสุข หรือโลจิสติกส์ถูก compromise ผลกระทบอาจลุกลามไปสู่การชะงักของบริการระดับชาติ ส่งผลต่อความมั่นคงทางเศรษฐกิจและความปลอดภัยของประชาชน - ผลทางเศรษฐกิจระดับมหภาค

เหตุการณ์ขนาดใหญ่สามารถทำให้เกิดการชะงักของห่วงโซ่อุปทานจริง (physical supply chain) เช่น การหยุดสายการผลิต การล่าช้าของการขนส่ง หรือค่าใช้จ่ายที่เกิดจากการแก้ไขระบบขนาดใหญ่ ซึ่งมีผลต่อ GDP และความเชื่อมั่นทางการค้า - การเมืองและความมั่นคง

ในบางกรณี Supply Chain Attack ถูกใช้เป็นเครื่องมือทางภูมิรัฐศาสตร์ เพื่อโจมตีเป้าหมายหน่วยงานของรัฐหรือโครงสร้างพื้นฐานที่สำคัญ ทำให้เกิดผลทางการเมืองและความตึงเครียดระหว่างประเทศ

วิธีป้องกันและลดความเสี่ยงจาก Supply Chain Attack

1. ยกระดับมาตรฐานความปลอดภัยตั้งแต่ต้นทาง (Secure SDLC)

กำหนดในข้อตกลงกับผู้ให้บริการว่า ต้องมีมาตรการ Secure SDLC เป็นมาตรฐานขั้นต่ำ

- ใช้ Secure Software Development Lifecycle (SDLC) หรือกรอบ NIST SSDF เพื่อให้มั่นใจว่าซอฟต์แวร์ที่นำมาใช้ผ่านการตรวจสอบด้าน Security ตั้งแต่ Design, Coding, Testing จนถึง Deployment

- ตรวจสอบว่าคู่ค้าหรือผู้พัฒนามีการทำ Code Review และ Vulnerability Scan อย่างสม่ำเสมอ

2. ใช้ SBOM (Software Bill of Materials)

กำหนดให้ผู้ให้บริการส่ง SBOM มาพร้อมทุก Release และเชื่อม SBOM เข้ากับระบบ Vulnerability Management ขององค์กร

- SBOM คือ “รายการส่วนประกอบซอฟต์แวร์” ที่บอกว่าแอปพลิเคชันใช้ library หรือ packageใดบ้าง

- ทำให้องค์กรสามารถตรวจสอบได้ทันที หากมี CVE (ช่องโหว่ที่ถูกประกาศ) ว่าเกี่ยวข้องกับซอฟต์แวร์ใดในระบบของเรา

3. ปกป้องกระบวนการ Build และ Deploy

ใช้ระบบ CI/CD ที่เปิดใช้ Multi-Factor Authentication (MFA) และบันทึกกิจกรรมทั้งหมด (Audit Log)

- ใช้แนวคิด “Build Integrity” โดยการลงลายเซ็นดิจิทัล (Digital Signature) และการตรวจสอบแหล่งที่มา (Provenance) ของซอฟต์แวร์

- แยกสิทธิ์การเข้าถึงระหว่างทีมพัฒนา ทีม Build และทีม Deployment ลดโอกาสที่บุคคลเดียวจะสามารถแก้โค้ดและปล่อยสู่ Production ได้โดยลำพัง

4. จัดการ Opensource Package และ Plugin อย่างเข้มงวด

ใช้เครื่องมือสแกนโค้ดและ library อัตโนมัติในขั้นตอน CI/CD

- ใช้ Allowlist/Blocklist เพื่อกำหนดว่า Package ใดอนุญาตให้ใช้งาน

- ป้องกันการโจมตีแบบ Typosquatting / Dependency Confusion ด้วยการตรวจสอบชื่อ Package และแหล่งดาวน์โหลดอย่างเคร่งครัด

- สแกนหา Malware-infected Packages ก่อนนำเข้าระบบเสมอ

5. กำหนดข้อกำหนดด้าน Security ในสัญญา (Security SLA)

ใช้ Security KPI เช่น Mean Time to Detect (MTTD) และ Mean Time to Respond (MTTR) เป็นเกณฑ์ประเมิน Vendor

- ใส่เงื่อนไขชัดเจนใน TOR/สัญญา ว่า Vendor ต้องมี Incident Response Plan และแจ้งเหตุภายในเวลาที่กำหนด เช่น 24 ชั่วโมง

- ระบุ Service Level Agreement (SLA) ด้าน Security เช่น ระยะเวลาแก้ไขช่องโหว่สูงสุดไม่เกิน 7 วัน

6. ทำ Third-Party Risk Management (TPRM) อย่างต่อเนื่อง

จัดทำแบบสอบถาม Security Questionnaire และตรวจสอบผลการแก้ไขของคู่ค้าอย่างสม่ำเสมอ

- ประเมินความเสี่ยงของผู้ให้บริการทุกปีหรือทุกไตรมาส

- ใช้ Risk Scoring หรือ Security Rating เพื่อติดตามสุขภาพด้าน Cybersecurity ของ Vendor

- โฟกัสกับผู้ให้บริการ “Critical” ที่เชื่อมโยงกับข้อมูลสำคัญขององค์กร

7. เสริมเกราะด้วย Zero Trust และการควบคุมการเข้าถึง

ทบทวนสิทธิ์การเข้าถึงของผู้ให้บริการภายนอกทุกไตรมาส

- บังคับใช้ MFA/Passwordless กับทั้งพนักงานและคู่ค้า

- ใช้หลักการ Least Privilege Access: ให้สิทธิ์เท่าที่จำเป็น

- แยกสิทธิ์เข้าถึงระบบทดสอบ (Staging/Test) ออกจากระบบ Production อย่างเด็ดขาด

8. การทำ Threat Intelligence และ Incident Response Plan

จับสัญญาณ “Supply Chain ที่กำลังถูกโจมตี” ให้เร็ว และจำกัดวงให้ไว พร้อมแผนรับมือทุกปีให้ทันกับภัยคุกคามล่าสุด

- ผูก Threat Intel ภายนอก เข้ากับ CI/CD และ SOC เพื่อบล็อก package, account หรือ workflow ที่ถูกแจ้งเตือนแบบ near real-time เช่น ห้ามดึง dependency เสี่ยงเข้ามา build

- จัดทำ Incident Response Plan สำหรับกรณี Vendor ถูก Breach แล้วกระทบองค์กร

ภัยคุกคามจาก Supply Chain Attack สามารสร้างผลกระทบในวงกว้างและสร้างความเสียหายที่ไม่อาจประเมินได้ การเสริมเกราะป้องกันทางไซเบอร์จึงเป็นเรื่องที่จำเป็นและต้องทำทันที

หากองค์กรของคุณกำลังมองหาที่ปรึกษาหรือผู้ให้บริการด้านความปลอดภัยทางไซเบอร์ที่ครอบคลุมและครบวงจร สามารถติดต่อเราเพื่อขอข้อมูลเพิ่มเติมจาก NT cyfence ได้ที่ โทร 1888 หรือคลิกดูรายละเอียดบริการทั้งหมดของเราได้ที่ https://www.cyfence.com/services/

บทความที่เกี่ยวข้อง