ทำไม Mikrotik Device จึงเป็นเป้าหมายของกลุ่ม Hacker และวิธีการป้องกัน

17 พฤศจิกายน 2025

สวัสดีครับ ผมอาจารย์ศุภเดชครับ ได้มีโอกาสกลับมาเขียนบทความด้านความปลอดภัยบนระบบ Network ให้กับ NT cyfence รู้สึกเป็นเกียรติมากครับ วันนี้ผมมาด้วยหัวข้อที่ตรงกับสายงานที่ทำในฐานะของ Mikrotik Trainer นั่นก็คือ จะมาเล่าเรื่องการทำ Hardening ตัวอุปกรณ์ Mikrotik นะครับ

แต่ก่อนอื่นอาจจะเริ่มจากสาเหตุซะก่อน ว่าทำไม Mikrotik จึงเป็นเป้าหมายในการเจาะระบบของ Hacker แล้วทำไมเรามักจะได้ข่าวว่าอุปกรณ์ Mikrotik มักจะได้รับการแจ้งข่าวว่าเป็นเป้าหมายของ Hacker ในหลักหลายแสนตัวทั่วโลก

ถ้าให้ผมสรุปแบบสั้นโคตร ๆ ตามสไตล์ ChatGPT ก็คือ เพราะอุปกรณ์ของ Mikrotik มันเก่งมาก ทำได้สารพัดอย่างผ่านการเขียน Shell Script แต่ราคาประหยัด ทำให้ผู้ใช้งานสามารถเข้าถึงอุปกรณ์ได้โดยง่าย แต่ผู้ใช้จำนวนมากอาจจะไม่ได้ตระหนักถึงสิ่งที่ Mikrotik สามารถทำได้ จึงไม่ได้ปิดการเข้าถึง Mikrotik ในส่วนต่าง ๆ ทำให้จำนวน Mikrotik Router ที่ถูกติดตั้งอย่างไม่ถูกต้อง สามารถถูกเจาะระบบได้โดยง่ายนั่นเองครับ

อุปกรณ์ Network โดยทั่วๆไป มันจะมีการ Pre-configure ความสามารถเริ่มต้นบางอย่างและล็อคเอาไว้เพื่อให้ User ใช้ตามรูปแบบที่เค้าออกแบบไว้แต่แรก ในขณะที่ Mikrotik จะเริ่มต้น Config ระบบจากศูนย์เลย จึงทำให้หลายๆคนที่เป็นมือใหม่ในวงการ Network ไม่ได้ระมัดระวังในเรื่องของความปลอดภัย เพราะแค่จะ Config ให้ใช้งานตามเป้าหมายก็ยากระดับนึงแล้ว ให้ทำเรื่อง Hardening อีก ก็กลัวจะไปกระทบกับ config เดิมที่มันใช้ได้อยู่แล้ว

ในกลุ่ม Hacker ก็เข้าใจประเด็นนี้ดี จึงเขียนพวก บอท มาทำการสแกนหาอุปกรณ์ Mikrotik บนโลกอินเทอร์เน็ตเพื่อหาว่า Mikrotik ตัวไหน โดนช่องโหว่ของ Patch บ้าง หรือที่แย่กว่านั้นก็คือ อุปกรณ์ที่ลืมแก้ Default Password เพื่อเจาะเข้าไปแล้วก็ยึดเครื่องครับผม

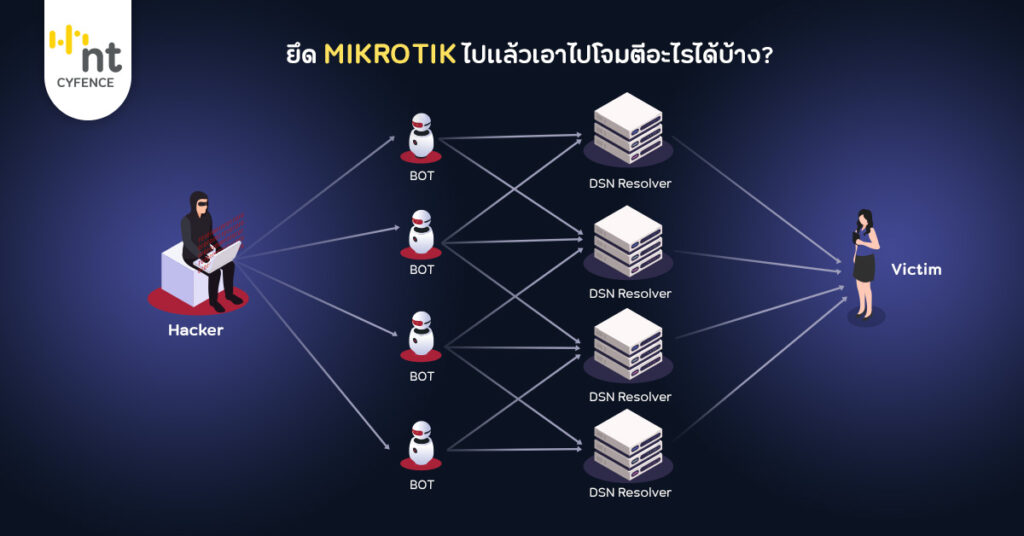

ยึด Mikrotik ไปแล้วเอาไปโจมตีอะไรได้บ้าง???

สถานการณ์ที่ 1

เอาไปยิง DDoS ใส่ Server เป้าหมายให้ล่มด้วย DNS Amplification Attack ครับ

DNS เป็น Service หนึ่งที่อยู่คู่โลกอินเทอร์เน็ตมานาน หลักการก็คือ เพราะมนุษย์อย่างเราจำไม่ได้หรอกครับ ว่า เว็บที่จะเข้าใช้งานมันคือ IP Address อะไร เราก็จะเอาคำถามไปถาม DNS Server และก็จะได้คำตอบมาเป็น IP Address ครับ

แต่การโจมตี DNS Amplification Attack ก็คือ ฝั่ง Hacker จะเตรียมเครื่อง Mikrotik ที่ถูกยึดเอาไว้แล้วเป็นจำนวนมาก (ผมขอเรียกว่า Zombie Device ละกันนะครับ) ตามด้วยการเปิด DNS Service ไว้บน Mikrotik ทุกตัวที่ยึดมาได้

จากนั้นก็จะยิง “คำถาม” ไปถาม Zombie Device จำนวนมากเหล่านั้นครับ แต่จะมีการแก้ไข ชื่อผู้ส่งคำถามครับ แก้จากตัว Hacker ที่เป็นคนถามเอง ไปเป็น Server ปลายที่เป็นเป้าหมายในการโจมตี

ผลก็คือ Zombie Device เหล่านั้นก็ประเคนคำตอบ มหาศาลใส่ Server เป้าหมาย จน Memory หมดแล้วก็ไม่สามารถให้บริการ User ได้นั่นเองครับ ถือว่าเป็นการโจมตีแบบ DDoS รูปแบบหนึ่งครับผม

สถานการณ์ที่ 2

ก็ยังเกี่ยวกับ DNS เหมือนกันครับ แต่เป็นการโดน DNS Redirection ครับ

แน่นอนว่าโจทย์เหมือนเดิมครับ User ต้องการรู้ว่าเว็บนี้คือเว็บอะไร ก็เลยไปถาม DNS Server แต่ Mikrotik เองมีความสามารถในการทำ DNS Redirection คือสามารถย้ายแก้ไขตัว Packet คำถามนี้ จากทุกที คุณอาจจะไปถาม Google DNS .. แต่ Mikrotik สามารถเลี้ยวคำถามให้ไปถามตัว DNS Server ของ Hacker เองได้ ซึ่งมันก็จะชี้เป้าผิดๆ ไปยัง Server สำหรับการทำ Phishing ที่มันออกแบบเอาไว้เพื่อหลอกขโมยข้อมูลของ User นั่นเองครับ (แต่วิธีนี้อาจจะได้ผลลดน้อยลงแล้ว เพราะเว็บสมัยนี้มันเป็น HTTPS หมดแล้ว แต่ก็พอจะหลอก User ที่ประสบการณ์น้อยๆได้อยู่ครับ)

สถานการณ์ที่ 3

เปิด SOCKS Server เพื่อเป็นซ่อนที่อยู่ IP ที่แท้จริงของ Hacker

ใน Mikrotik จะมีความสามารถ SOCKS ซึ่งทำตัวเป็น Proxy เพื่อปิดบัง IP จริงๆของผู้ใช้งาน ทำให้การ Track ข้อมูลย้อนหลังเพื่อหาตัวตนจริงๆของ Hacker ทำได้ยากขึ้นครับ

จริงๆ มีอีกหลายท่า แต่ก็เอาประมาณนี้แหละครับ เพราะแค่นี้ก็เดือดร้อนกันจะแย่อยู่แล้ว ซึ่งเนื้อหาหลักๆของ Blog Post นี้ก็จะเป็นเรื่องของการทำ Mikrotik Hardening หรือ การทำให้ Mikrotik ที่คุณใช้งานอยู่ปลอดภัยมากขึ้นนั่นเองครับ

ซึ่งแนวทางนี้ บางข้อ ก็สามารถนำไปพลิกแพลงกับอุปกรณ์ Network ยี่ห้ออื่นๆในระบบของคุณด้วยก็ได้นะครับ

5 ขั้นตอนที่จะทำให้ Mikrotik ที่คุณใช้งานอยู่ปลอดภัยมากขึ้น

1. พยายาม Upgrade เป็น Firmware เวอร์ชั่นล่าสุดอยู่เสมอ

Mikrotik เองจะมี Major Firmware อยู่ 2 เวอร์ชั่น นั่นก็คือเวอร์ชั่น 6 และ เวอร์ชั่น 7 ครับ โดยที่เวอร์ชั่น 6 จะไม่มีการอัพเกรดความสามารถใดๆแล้ว จะแก้ไขแค่เรื่อง Security Patch เท่านั้น ส่วนเวอร์ชั่น 7 ที่เป็นเวอร์ชั่นปัจจุบันก็จะมีความสามารถมากขึ้นเรื่อยๆไปตามเวลาครับ

การอัพเกรดมาสู่เวอร์ชั่นใหม่สุด เป็นการการันตีว่า Mikrotik ของเราจะได้รับการแก้ไขช่องโหว่ต่างๆตาม CVE ที่เคยพบเจอมาแล้วนั่นเองครับ

ขั้นตอนการอัพเกรดสู่เวอร์ชั่นใหม่ให้ไปที่ เมนู System -> Package -> Firmware กดปุ่ม Check for Update ตัว Mikrotik จะทำการติดต่อกับ Server เพื่อตรวจสอบเวอร์ชั่น หากมีเวอร์ชั่นใหม่ ก็สามารถกด Download and Install ได้เลยครับ เครื่องจะ Reboot และจะได้เป็น Package เวอร์ชั่นล่าสุดครับผม

และนอกจากการอัพเกรด Package แล้ว ยังมีในส่วนของการอัพเกรด Firmware หลักของเครื่องด้วยครับ นี่ก็เป็นอีกจุดที่หลายๆคนไม่ทราบว่า Mikrotik Device จะต้องทำการ Upgrade 2 จุดด้วยกันเพื่อให้เป็นเวอร์ชั่นล่าสุดทั้ง Package และ Firmware ครับ

การอัพเกรด Firmware สามารถทำได้โดยไปที่เมนู System -> Routerboard -> กดที่ปุ่ม Upgrade แล้ว Reboot ตัว Mikrotik หลังจากนั้น เราก็จะได้ Package และ Firmware เป็นรุ่นล่าสุดแล้วครับ และถ้าเป็นไปได้ ก็น่าจะอัพเกรดขึ้นไปเวอร์ชั่น 7 ด้วยเลยก็จะดีครับ แต่อาจจะตรวจสอบเรื่อง Compatiablity ก่อนว่ามี Config ส่วนไหน น่าจะมีปัญหาไหม ส่วนใหญ่จะเป็นพวกตัวแปรบน Script ต่างๆ ที่พอเป็นเวอร์ชั่น 7 มีการเปลี่ยน Command ครับผม

2. ปิดช่องทางการ Access เข้าสู่ Mikrotik จากช่องทางที่ไม่น่าไว้ใจ

บนตัวอุปกรณ์ Mikrotik จะมี Service ที่เราสามารถเชื่อมต่อเข้าไปได้ เช่น Winbox , SSH , Telnet , API ซึ่งค่า Default จะเป็นการเปิดหมดทุกอย่าง ซึ่งก็อันตรายมากๆ เพราะว่าถ้าเราไม่ได้ทำการตั้งรหัสผ่านให้มันดีๆ เหล่า Hacker ก็จะสามารถสั่ง Mikrotik ของเราผ่านช่องทางเหล่านี้ได้ครับ ซึ่งเมนูเหล่านี้ เราสามารถไปดูได้ที่หน้าเมนู IP -> Services ครับ

โดยพื้นฐานจะมีอยู่ประมาณ 3 ช่องทางหลักๆ ดังต่อไปนี้

- api และ api-ssl : จะเป็นช่องทางรับคำสั่งผ่านทาง API ของ Mikrotik ถ้าไม่ใช้งานก็ควรจะ Disable ทิ้งครับ

- www และ www-ssl : จะเป็นหน้า Web Management ของ Mikrotik ซึ่งถ้าไม่ใช้ก็ควรปิด แต่ Service ส่วนใหญ่ก็จะมีใช้งาน ผมแนะนำให้ปิดการเข้าถึงจากภายนอกแทน และเปลี่ยนจาก default port ที่ 80,443 ให้เป็น port อื่นครับผม

- SSH และ winbox มักจะเป็นช่องทางหลักในการรีโมทเข้าไปสั่งการ Mikrotik ผมก็แนะนำว่า ให้เปิดเอาไว้ แต่ให้ย้าย Default Port และกำหนดว่า IP อะไร สามารถเข้าถึงได้ ซึ่งผมแนะนำให้เป็น IP ภายในเท่านั้นครับผม

เนื่องจากอุปกรณ์ Mikrotik เป็นอุปกรณ์ที่สามารถเข้าไปสั่งการได้หลายช่องทาง ซึ่งถ้าช่องทางไหนที่เราไม่ได้ใช้ เราอาจจะลืมไปทำมาตรการความปลอดภัยครอบมันเอาไว้ ดังนั้นถ้าเกิดเราปิดช่องทางที่เราไม่ใช้ไปเลย ก็จะช่วยลดความเสี่ยงในกรณีที่เราลืมตรงนี้ได้ครับ

3. กำหนด Interface LAN , WAN แล้ว Block การเชื่อมต่อจากฝั่ง WAN ที่เราไม่ได้อนุญาตทั้งหมด

ขั้นตอนนี้ อาจจะต้องมีความเข้าใจเรื่อง TCP Connection และ Firewall ซักเล็กน้อยครับ โดยหลักการก็คือ การโจมตีประมาณ 70-80% ของ Network มักจะมาจากฝั่ง WAN ดังนั้น เราจะอนุญาตให้ Connection ที่ผ่าน Firewall ของเราเข้ามาได้เท่านั้น และ กฏ Firewall ข้อสุดท้ายก็คือ Deny All ตามหลักพื้นฐานด้านความปลอดภัยนั่นเองครับ

สำหรับกฏ Firewall ที่ผมใส่ไว้ข้อสุดท้ายก็คือ

/ip firewall filter in-interface=your-wan-link connection-state=new action=block

ให้คุณแก้ตรง your-wan-link เป็น WAN Interface ของคุณเองนะครับ โดยหลักการก็คือ จะไม่อนุญาตให้การเชื่อมจากจากภายนอกที่เป็น new connection เข้ามาทางขา WAN นั่นเองครับ คือจะให้เฉพาะ return connection จากการที่ฝั่งเราไปเชื่อมต่อก่อนเท่านั้น ถ้าอะไรที่ไม่ได้มาจากการที่ฝั่งเราเป็นคนไปเชื่อมต่อเองจะโดน block ทั้งหมดครับ ทำให้กฏข้อนี้เป็นข้อสุดท้ายในกลุ่ม Firewall Filter ครับผม

ซึ่งสิ่งเรานี้ก็จะเป็นการันตีว่า การเชื่อมต่อที่มาจากขา WAN จะต้องเป็นการเชื่อมต่อที่เราสร้างกฏ Firewall อนุญาตเข้ามาแล้วนั่นเองครับ

แต่การทำ Firewall ให้มันครบเครื่อง ก็เป็นงานยากสำหรับ Network Engineer เหมือนกัน ถ้าไม่มั่นใจ ก็สามารถไปใช้บริการเช่าใช้ Firewall ของ NT cyfence ที่ชื่อ All@Secure เสริมเข้ามาอีกชั้นหนึ่งก็ได้นะครับ เพราะนอกเหนือจากการบริการเช่าอุปกรณ์ Firewall แล้ว ยังดูแลเรื่อง Configuration ให้อีกด้วยครับ

4. เปลี่ยน Default Admin Account

โดยพื้นฐานแล้ว account ที่ชื่อว่า admin และ password ที่เป็น blank จะเป็น default account สำหรับการเข้าถึง Mikrotik ครับ แต่หลังจากที่ EU ประกาศกฏว่า อุปกรณ์ Network ใดๆที่จะจำหน่ายในภูมิภาค EU จะต้องทำการ ตั้งค่า Unique Password โดยที่แต่ละ Device ห้ามมี Password ซ้ำกันด้วย ทาง Mikrotik ก็ต้องทำตามโดยที่จะแปะ Default Password ไว้กับตัวเครื่องแทน เพื่อไม่ให้ใช้ default account ทำการ login เข้ามาได้ครับ

แต่อย่างไรก็ตาม เราควรจะตั้ง account ใหม่ที่ไม่ใช่ชื่อ admin เฉยๆ ตามด้วยการตั้งรหัสผ่านที่ยากและยาวระดับนึง ขั้นต่ำประมาณ 14 ตัวอักษร แล้วก็ลบ default account ที่ชื่อ admin ทิ้งไปเลยครับ

ส่วนใหญ่ผมมักจะไปใช้พวกบริการ Password Generator ซึ่งก็มีหลายยี่ห้อ คุณสามารถกำหนดมาตรการความโหดได้ตามใจชอบเลยครับ

ขั้นตอนการเพิ่ม account ใหม่บน Mikrotik

ไปที่เมนู system -> Users จากนั้นก็เพิ่ม User ใหม่ขึ้นมา กำหนด Password ให้แสนยาก จากนั้นก็เลือก Group เป็น Full ครับ

เสร็จแล้วก็ลบ admin account ออกจากระบบได้เลยครับ

ถึงแม้ว่าเรามักจะได้รับการสั่งสอนกันว่า ไม่ควรใช้ Default Account ในการใช้งานระบบ แต่ก็เชื่อว่าหลายๆคนน่าจะลืม หรือสถานการณ์ที่ผมเจอบ่อยมากๆก็คือ เวลาที่หลายๆท่านที่เป็นมือใหม่ในการใช้ Mikrotik อาจจะเริ่มจากการทำ Reset กลับไปสู่ Default Configuration แล้วค่อยทำ Config ตามที่ต้องการ แต่พอทำพลาดแล้ว Reset บ่อยครั้งเข้า เพราะทำไม่ได้ซะที ก็จะเผลอลืมแก้ Password นี่แหละครับ กลายเป็นช่องโหว่แบบง่ายๆให้ Hacker เข้ามายึด Mikrotik ของเราได้เลย

5. ปิด Protocol อื่นๆที่ไม่ได้ใช้

นอกเหนือจาก Protocol Network พื้นฐานในข้อสองแล้ว ยังมี Protocol อื่นๆที่เรียกได้ว่า อาจจะไม่ได้ทำให้ Hacker เข้าถึงอุปกรณ์ของเราได้โดยตรง แต่ก็ทำให้ Hacker ได้ข้อมูลบางอย่างไปครับ

Neighbour Discovery Protocol : เป็น Protocol สำหรับเอาไว้ค้นหาอุปกรณ์ Network บน Interface ต่างๆของ Mikrotik สามารถใช้ในการหาได้หลาย Protocol ด้วย เช่น CDP หรือ LLDP ครับ

วิธีการปิดก็คือ ไปที่เมนู IP -> Neighbour แล้วก็เลือกที่ Discovery Setting .. จากนั้นก็ให้เลือกเฉพาะ Interface ที่เราไว้ใจ หรือถ้าเราไม่อยากจะใช้เลย ก็เลือกเป็น None ไปเลยก็ได้ครับ

MAC Server : เป็นความสามารถในการเข้าถึงอุปกรณ์ Mikrotik ผ่าน Mac Address ได้ครับ ทำให้ถึงแม้ว่า จะถูก Block ผ่านระบบ IP Address แต่ถ้าผู้ไม่ประสงค์ดี มาได้ถึงหน้าเครื่อง เค้าเสียบสายตรงกับอุปกรณ์ ก็สามารถเข้ามาเชื่อมต่อได้ผ่าน Mac Address แทนเช่นเดียวครับ

วิธีการปิดก็คือ ไปที่เมนู Tools -> Mac Server จากนั้นก็เลือกว่าจะปิด Mac Server ตัวไหนบ้าง ซึ่งผมแนะนำว่าปิด Mac Telnet ไปเลยด้วยการเลือก Allow Interface List ให้เป็น None ครับ

ส่วน Mac Winbox Server กับ Mac Ping Server ก็อาจจะอนุญาตให้เฉพาะ Interface ที่เราอนุญาตเท่านั้น

DNS Server : เนื่องจาก Mikrotik สามารถทำตัวเองเป็น DNS Server ได้ และถ้าเราเปิดใช้งาน DNS Server อย่างไม่ระวัง เครื่องของเราก็จะกลายเป็น ฐานยิง DDoS แบบที่ผมเล่าไปในตอนต้นนั่นแหละครับ ขั้นตอนการปิดเนี่ย จริงๆ เราปิดผ่านการทำ Firewall ในข้อ 3 ไปแล้ว แต่ถ้าคุณมั่นใจว่าคุณไม่ได้ใช้ DNS Server ของ Mikrotik ก็อาจจะปิดไปก็ได้ครับ

วิธีการปิดก็คือ ไปที่ IP -> DNS จากนั้นให้ติ๊ก allow remote request ออกครับผม

Proxy ต่างๆใน Mikrotik : เนื่องจากว่า Mikrotik สามารถทำได้ทั้ง Web Proxy และ Socks Proxy … ซึ่งถ้าเราไม่ได้ใช้ (ผมว่าเราก็ไม่ค่อยจะได้ใช้ proxy กันแล้วล่ะครับ ผมเองยังเลิกใช้มาเกือบๆ 20 ปีแล้ว) เราก็ปิดไปเถอะครับ

วิธีการปิด SOCKS Proxy : ไปที่ IP -> Socks แล้วไปติ๊กปุ่ม enable ออกครับ

วิธีการปิด Web Proxy : ไปที่ IP -> Web Proxy แล้วก็ติ๊กปุ่ม enable ออกเช่นกันครับ

Bandwidth Test Server : อุปกรณ์ Mikrotik เนี่ย สามารถทำทดสอบ Bandwidth Test หากันเพื่อทดสอบคุณภาพของ Link ระหว่าง Mikrotik 2 ตัวได้ด้วยนะครับ และแน่นอน ถ้าเราไม่ได้ปิด อาจจะมี Hacker มาช่วยถล่ม Bandwidth ของ Link ผ่านระบบ BTest Server ได้ครับผม

วิธีการปิดก็คือ ไปที่ Tools -> BTest Server จากนั้นก็ติ๊ก enable ออกครับผม

การปิด Protocol ที่เราไม่ใช้งานก็ถือว่าเป็นการปิดช่องโหว่ได้เหมือนกันนะครับ เพราะถึงแม้ว่า Hacker อาจจะไม่ได้ยึด Mikrotik ของเราไปได้ผ่านการเปิด Service พวกนี้ แต่ก็สามารถใช้ Service พวกนี้ไปโจมตีเป้าหมายอื่นได้อยู่เหมือนกันครับผม

และทั้ง 5 ขั้นตอนนี้ก็คือ ขั้นตอนพื้นฐานในการทำ Hardening ตัวอุปกรณ์ Mikrotik แต่เนื่องจาก Mikrotik เองก็มีพื้นฐานการพลิกแพลงอุปกรณ์ไปได้หลายแบบไม่ว่าจะเป็น Switch , Access Point หรือ การเอาไปทำ Container ซึ่งก็ต้องเพิ่มเติมมาตรการต่างๆเข้าไปอีก ยังไงก็ทำขั้นตอนพื้นฐานพวกนี้ก่อน จากนั้นก็ปรับแต่งตามความเหมาะสมของการใช้งานองค์กรครับ

รอติดตามบทความหน้านะครับ ว่าจะเป็นเรื่องอะไร อาจารย์ศุภเดช ขอตัวไปก่อนนะครับ

บทความที่เกี่ยวข้อง