วิธีการตั้งค่าและการนำ Zero Trust ของ Cloudflare ไปใช้ในองค์กร

5 สิงหาคม 2025

ในอดีต ระบบรักษาความปลอดภัยขององค์กรยึดแนวคิด “ป้องกันจากรอบนอก” (Perimeter-based security) เปรียบเสมือนสร้างกำแพงสูงล้อมปราสาทไว้แต่หากเข้ามาได้แล้วก็สามารถเข้าถึงภายในระบบได้หมด แต่ปัจจุบันพนักงานในองค์กรทำงานจากหลายสถานที่ แอปพลิเคชันต่าง ๆ อยู่บน Cloud และการโจมตีมีความซับซ้อนมากขึ้น แนวคิด Zero Trust จึงเข้ามาแทนที่

Zero Trust คือการ “ไม่เชื่อถือใครเลย” – ไม่ว่าจะอยู่ในหรือนอกองค์กร

หลักสำคัญคือ “Never Trust, Always Verify” ทุกคำขอเข้าถึงข้อมูลหรือระบบ ต้องถูกตรวจสอบทุกครั้ง ว่าผู้ใช้งานคือใคร มาจากอุปกรณ์ที่ปลอดภัยหรือไม่ และมีสิทธิ์ที่เหมาะสมหรือเปล่า หน่วยงานที่มีการทำงานแบบ Hybrid / Remote จำเป็นต้องปรับแนวทางไปสู่ Zero Trust เพื่อป้องกัน Data Breach และควบคุมความเสี่ยงให้น้อยลง

Cloudflare Zero Trust คืออะไร?

Cloudflare Zero Trust Platform คือโซลูชันที่ช่วยให้องค์กรเปลี่ยนจากแนวคิดเก่า มาสู่ระบบที่ปลอดภัยขึ้น

องค์ประกอบหลักที่โดดเด่น

- Cloudflare Access: ควบคุมว่าใครเข้าถึงระบบใดได้บ้าง ผ่านการยืนยันตัวตนแบบ Identity-based

- Cloudflare Gateway: สามารถทำ DNS filtering และ Block URL/Content ที่ไม่ปลอดภัย

- Browser Isolation: เปิดเว็บไซต์ใน Sandbox Browser แยกจากเครื่องจริงเพื่อป้องกันมัลแวร์

จุดเด่น

- ใช้งานง่าย ในเบื้องต้นไม่ต้องลง Client พิเศษเพิ่ม

- รองรับ Identity Provider เช่น Google Workspace / Microsoft Entra

- เข้าถึงแอปภายในองค์กรผ่าน Browser ได้ทันที ไม่ต้องเปิดใช้งาน VPN

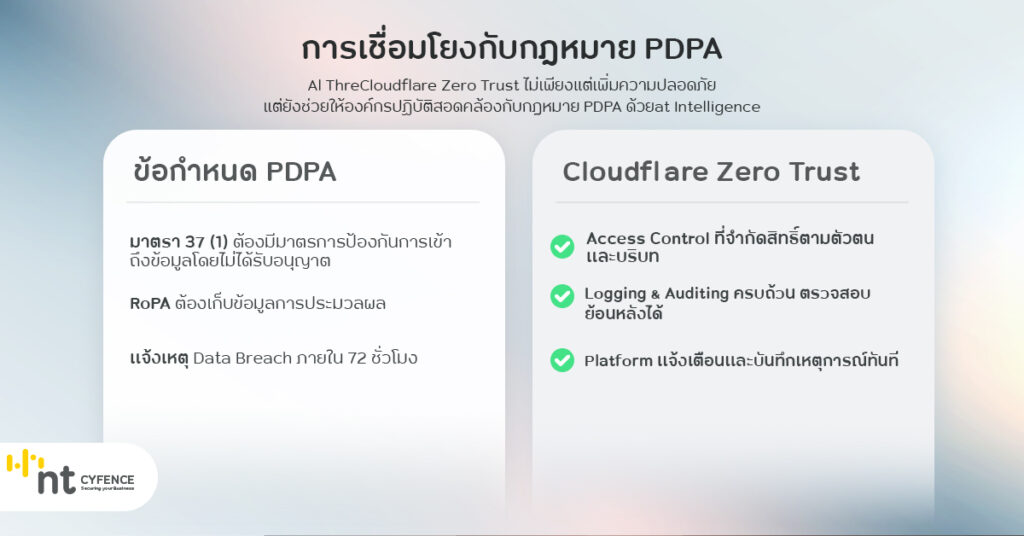

** หมายเหตุ มาตรา 37 (1)

มาตรา ๓๗ ผู้ควบคุมข้อมูลส่วนบุคคลมีหน้าที่ ดังต่อไปนี้

(๑) จัดให้มีมาตรการรักษาความมั่นคงปลอดภัยที่เหมาะสม เพื่อป้องกันการสูญหาย เข้าถึง ใช้

เปลี่ยนแปลง แก้ไข หรือเปิดเผยข้อมูลส่วนบุคคลโดยปราศจากอำนาจหรือโดยมิชอบ และต้องทบทวน

มาตรการดังกล่าวเมื่อมีความจำเป็นหรือเมื่อเทคโนโลยีเปลี่ยนแปลงไปเพื่อให้มีประสิทธิภาพในการรักษา

ความมั่นคงปลอดภัยที่เหมาะสม ทั้งนี้ ให้เป็นไปตามมาตรฐานขั้นต่ำที่คณะกรรมการประกาศกำหนด

ดังนั้น องค์กรที่ใช้ Cloudflare Zero Trust จึงมีการป้องกันเชิงรุก ลดความเสี่ยงจากการเสียค่าปรับ และสร้างความเชื่อมั่นให้ผู้ใช้ได้ดียิ่งขึ้น

วิธีการตั้งค่า Cloudflare Zero Trust

- สร้างบัญชี Cloudflare ผ่าน https://dash.cloudflare.com

- ติดตั้ง Cloudflare Zero Trust agent บนอุปกรณ์ที่ต้องการควบคุม

- สร้าง Policy การเข้าถึง เช่น ผู้ใช้งานสามารถเข้าแอปไหนจากเครือข่ายใด และอุปกรณ์แบบไหน

- เชื่อมต่อกับ Identity Provider เช่น Google Workspace, Azure AD

- เปิดใช้งาน Gateway DNS Filtering เพื่อกรองการเข้าถึงเว็บไซต์อันตราย

- ทดสอบและ Monitor ผ่าน Dashboard แบบเรียลไทม์

การตั้งค่าสามารถเริ่มต้นได้ฟรี และขยายแบบ Pay-as-you-go ตามจำนวนผู้ใช้งานได้

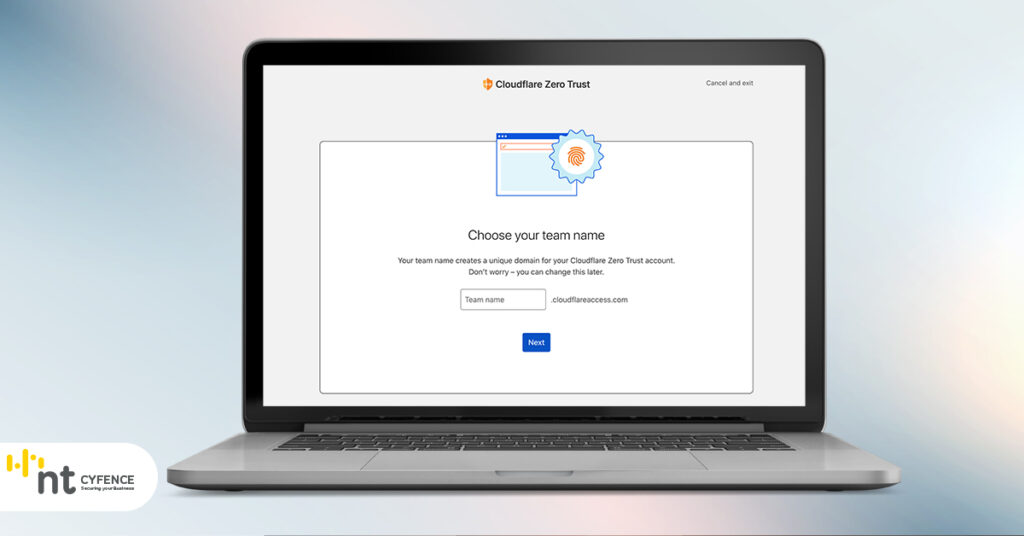

1. สร้างบัญชี Cloudflare

- เข้าเว็บไซต์และกดปุ่ม Sign Up เพื่อสมัครบัญชีใหม่

- ยืนยันอีเมลตามขั้นตอนของ

- เมื่อเข้าสู่ระบบแล้ว ไปที่เมนูด้านซ้าย เลือก Zero Trust → Access → Get Started

- Cloudflare จะพาเข้าสู่หน้า Zero Trust Dashboard

- (ลิงก์: https://dash.teams.cloudflare.com)

2. ติดตั้ง Cloudflare Zero Trust agent (Warp client) Cloudflare WARP คือ client software สำหรับควบคุมการเชื่อมต่อของอุปกรณ์

- ไปที่เมนู My Team → Devices → WARP Client

- เลือกระบบปฏิบัติการที่ใช้งาน เช่น Windows, macOS, iOS, Android

- ดาวน์โหลด WARP และติดตั้งตามปกติ

- เมื่อติดตั้งแล้ว ให้ Sign in โดยใช้โดเมนของทีม เช่น ชื่อองค์กร.cloudflareaccess.com

- เครื่องจะเชื่อมต่อกับ Zero Trust ทันทีและสามารถควบคุม policy ได้

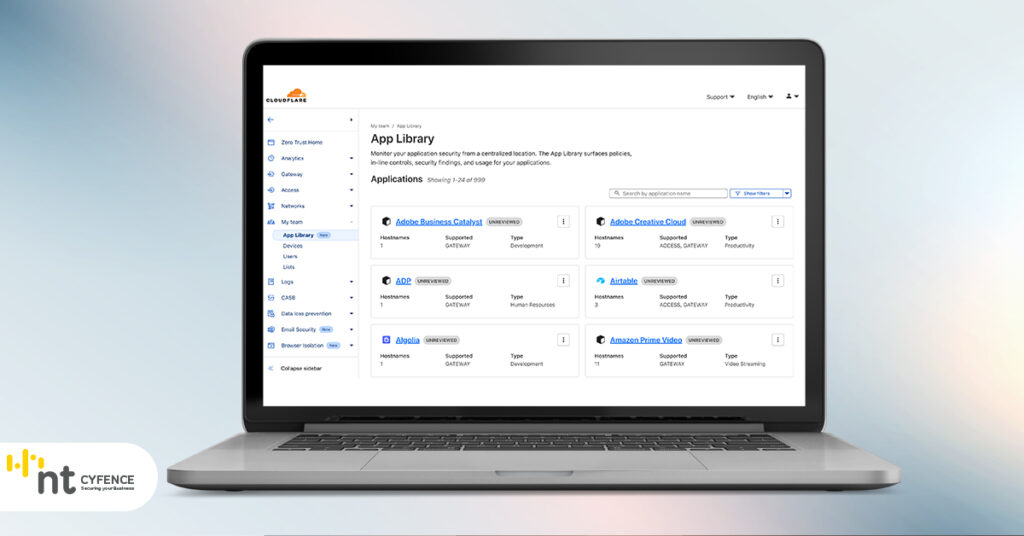

3. สร้าง Policy การเข้าถึง (Access Rules) เพื่อกำหนดว่าใครสามารถเข้าถึงทรัพยากรภายในองค์กรได้บ้าง

- ไปที่เมนู Access → Applications

- กด Add an application → เลือกประเภทแอป (Self-hosted / SaaS / SSH / VNC)

- กรอกชื่อแอป, URL, และเลือกวิธี Authentication

- จากนั้นไปที่ Policies เพื่อสร้าง Rule เช่น เฉพาะแผนก IT เท่านั้นที่เข้าถึง/ admin/ อนุญาตเฉพาะ IP ภายในบริษัท

- ระบบจะอนุญาตหรือปฏิเสธการเข้าถึงตาม policy ที่กำหนดไว้

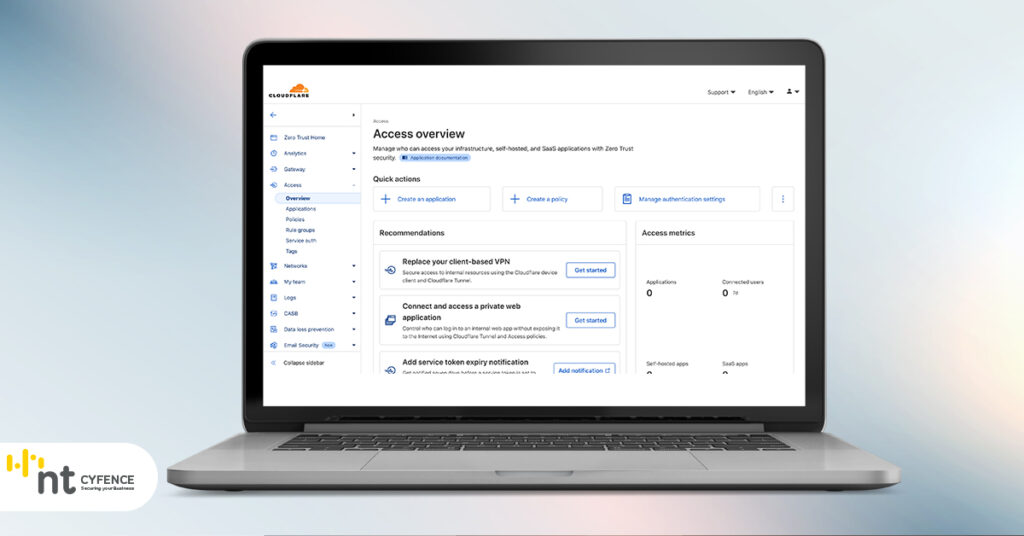

4. เชื่อมต่อกับ Identity Provider (IdP) เพื่อให้ Cloudflare ยืนยันตัวตนพนักงานโดยใช้บริการ IdP ที่องค์กรใช้อยู่

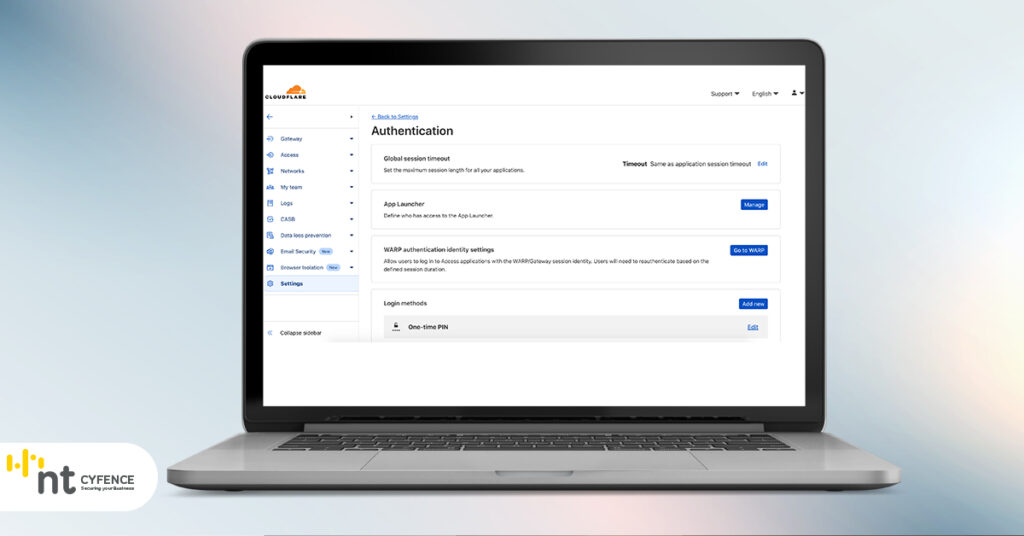

- ไปที่เมนู Settings → Authentication

- เลือก Add a provider

- รองรับ IdP ยอดนิยม เช่น Google Workspace, Azure Active Directory, GitHub / Okta / OneLogin

- กรอก Client ID / Secret ที่ได้จากฝั่ง IdP

- ทดสอบการเชื่อมต่อ และเปิดใช้งาน

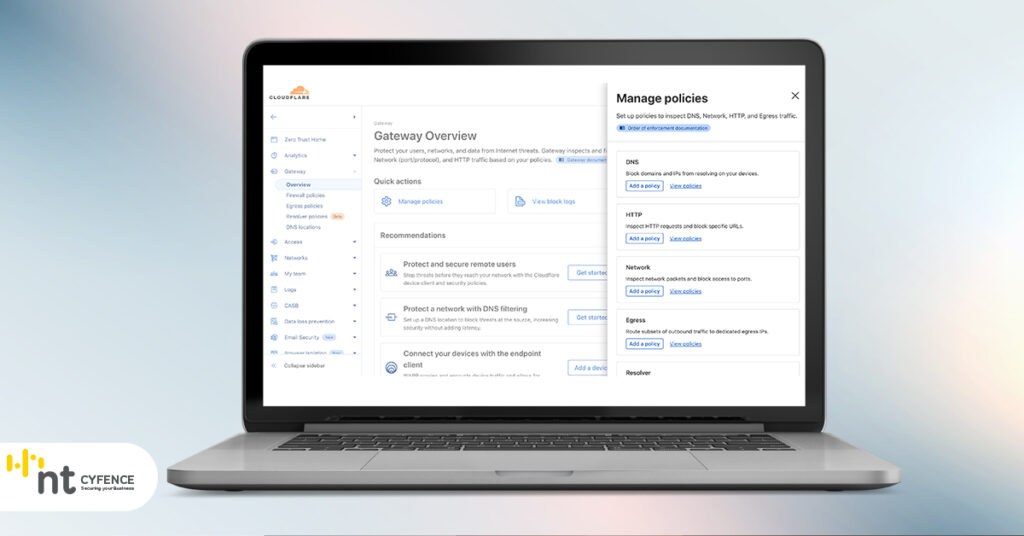

5. เปิดใช้งาน Gateway DNS Filtering เพื่อป้องกันการเข้าถึงเว็บไซต์อันตรายจากทุกอุปกรณ์ที่เชื่อมกับระบบ

- ไปที่เมนู Gateway → Policies

- กด Add a policy

- ตั้งกฎการ Block domain เช่น phishing, malware, gambling, etc.

- สามารถตั้ง Allow /Block List เพิ่มเติมได้

- เชื่อมโยงกับ DNS location ที่กำหนดในเมนู Locations

- หากใช้งานร่วมกับ WARP client ระบบจะกรอง DNS ได้แบบ Endpoint-based

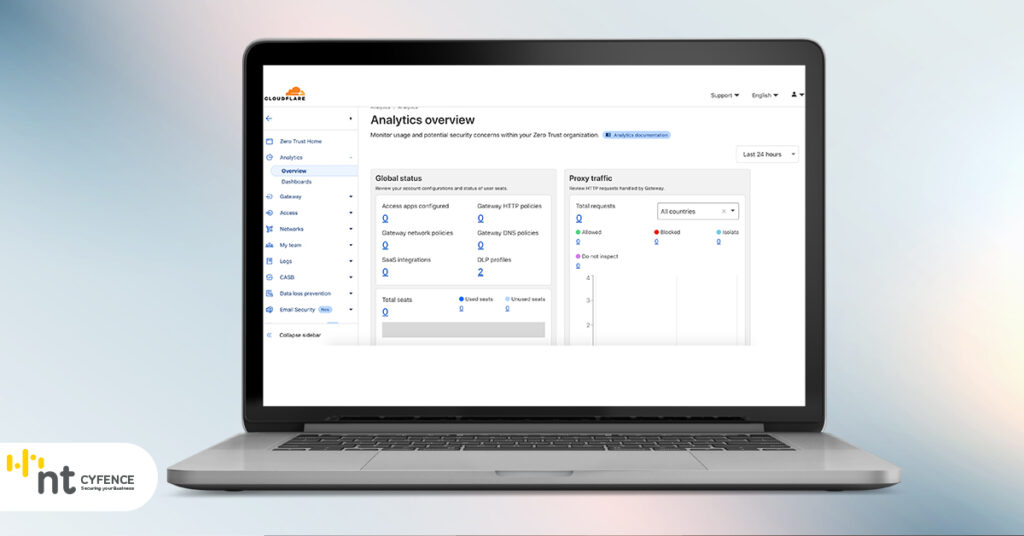

6. ทดสอบและ Monitor ผ่าน Dashboard หลังตั้งค่าทุกอย่างแล้ว ควรตรวจสอบและทดสอบระบบ

- ไปที่เมนู Analytics & Logs → Gateway / Access

- ตรวจสอบ:

– ผู้ใชงานคนใดเข้าถึงแอปอะไร

– มี Request ถูก Block หรือไม่

– Log ต่างๆ พร้อม export ไปเก็บต่อได้ - มีเครื่องมือ Debug เช่น Test your setup → เพื่อทดสอบ DNS, identity และ Access

หมายเหตุ

– Cloudflare Zero Trust ใช้ได้ ฟรีสูงสุด 50 users

– หากองค์กรต้องการ feature ขั้นสูง เช่น Logging, DLP, RBI → สามารถอัปเกรดตามจำนวนผู้ใช้แบบ Pay-as-you-go

Use Case การนำไปใช้จริง

- Cloudflare for SaaS Company พนักงานเข้าถึง Internal dashboard โดยไม่ต้องใช้ VPN ลดความซับซ้อน และสามารถจำกัดสิทธิ์รายแผนกได้ชัดเจน

- Werner Enterprises องค์กรขนส่งรายใหญ่ในสหรัฐฯ ใช้ Cloudflare Email Security (Area 1) ร่วมกับ Browser Isolation และลดอีเมล phishing ที่ส่งถึงผู้ใช้ลงได้ 50%

ทั้งนี้ แม้ Use Case เหล่านี้จะเกิดขึ้นในต่างประเทศ แต่สามารถนำมาปรับใช้กับหน่วยงานในไทยได้โดยเฉพาะในกลุ่มธุรกิจที่ต้องทำงานแบบ Hybrid ทั้งทีมเทคนิคและ ทีมเซลล์ ที่มีข้อมูลลูกค้าจำนวนมาก เช่น บริษัทประกันภัย, กลุ่มธนาคาร / ฟินเทค, E-commerce / Platform ขนาดใหญ่, Startup ที่เติบโตเร็วและมีทีมกระจายอำนาจหลายที่

ข้อดีและสิ่งที่ต้องระวัง

แม้แนวคิด Zero Trust และแพลตฟอร์มของ Cloudflare จะช่วยให้องค์กรก้าวไปสู่ระบบรักษาความปลอดภัยที่ทันสมัยมากขึ้น แต่ก่อนจะลงมือใช้งานจริง องค์กรควรศึกษาให้เข้าใจทั้ง ข้อดีที่ได้เปรียบ และ ข้อควรระวังที่ต้องวางแผนรับมือ เพื่อให้การเปลี่ยนผ่านเป็นไปอย่างราบรื่นและยั่งยืน

ข้อดี

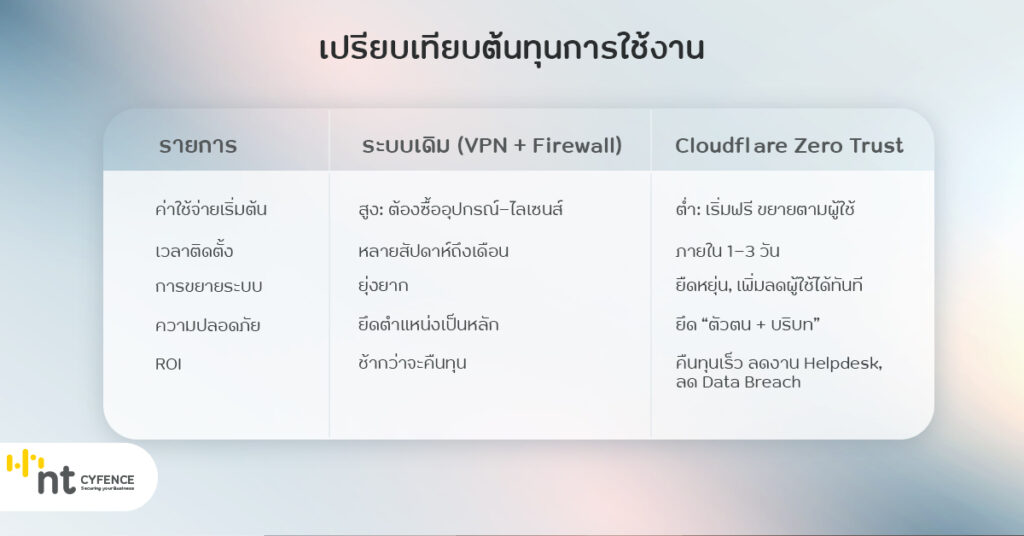

– ลดค่าใช้จ่าย VPN, Server Load

– ตอบโจทย์ PDPA และแนวทาง Security Modernization

– เหมาะกับองค์กรที่มี Remote Work หรือ Outsource Access

สิ่งที่ควรวางแผน

– ควรเตรียมแผนเปลี่ยนผ่านระบบจาก VPN เดิมให้ราบรื่น

– ต้องมีการอบรมพนักงานให้เข้าใจหลัก Zero Trust

– ต้องบริหาร Identity และสิทธิ์การเข้าถึงให้แม่นยำ

– ในกรณีที่เลือกใช้บริการฟรี อาจจะต้องวางแผนเรื่องงบประมาณหาก Cloudflare คิดค่าบริการ

Zero Trust ไม่ใช่เพียงแค่ “เทคโนโลยีใหม่” แต่คือแนวคิดสำคัญที่ช่วยให้องค์กรสามารถรับมือกับภัยคุกคามไซเบอร์ในยุคที่พนักงานทำงานได้จากทุกที่ แอปพลิเคชันต่างๆ อยู่บน Cloud และข้อมูลมีความเสี่ยงถูกเข้าถึงตลอดเวลา

Cloudflare Zero Trust จึงเป็นเครื่องมือที่ตอบโจทย์ทั้งในด้านความปลอดภัย ความคล่องตัว และต้นทุนที่เหมาะสมสำหรับองค์กรทุกขนาด โดยเฉพาะอย่างยิ่งเมื่อดำเนินการร่วมกับพันธมิตรที่เชี่ยวชาญอย่าง NT cyfence

หากองค์กรของคุณกำลังมองหาแนวทางการเปลี่ยนผ่านสู่ Zero Trust อย่างมั่นใจ NT cyfence พร้อมเป็นพันธมิตรในการเปลี่ยนผ่านสู่ระบบ Zero Trust ด้วยบริการของเรา

- ปรับแต่ง Policy อุปกรณ์ด้านความปลอดภัยให้เหมาะกับโครงสร้างองค์กร

- บริการติดตาม Monitor และ Incident Response

- อบรม Security Awareness สำหรับพนักงาน

สำหรับผู้ที่สนใจติดต่อ NT cyfence ได้ทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 ทีมงานผู้เชี่ยวชาญพร้อมให้คำแนะนำ และเป็นที่ปรึกษาด้านความปลอดภัยด้านสารสนเทศอย่างครบวงจร

ที่มาข้อมูล:

www.cloudflare.com

developers.cloudflare.com

www.gartner.com

www.cloudflare.com/en-gb/case-studies/

บทความที่เกี่ยวข้อง