ภัยคุกคามระบบไอทีในปี 2012 ที่ไม่ควรมองข้าม

4 มกราคม 2012

หลายคนคงปฎิเสธไม่ได้กับการใช้เทคโนโลยีสารสนเทศในโลกแห่งยุคที่ไร้พรมแดนทางด้านการติดต่อสื่อสารในปัจจุบัน ที่มีความสะดวกรวดเร็วและสามารถเข้าถึงได้จากทุกที่จากทั่วโลก ไม่ว่าจะเป็นการเช็คข้อมูลออนไลน์ ทำธุรกรรมต่างๆ เพียงแค่คลิกผ่านอุปกรณ์สื่อสารเคลื่อนที่อย่างสมาร์ทโฟน หรือแท๊ปเล็ตได้อย่างง่ายดาย และด้วยแนวโน้มภัยคุกคามในโลกออนไลน์ปัจจุบันได้มีวิธีการล่อลวงผู้ใช้งานบนโลกออนไลน์ทีหลากหลายและทวีความรุนแรงมากยิ่งขึ้น ดังนั้นหากเราทำความเข้าใจและศึกษาถึงแนวโน้มภัยคุกคามที่กำลังจะเกิดขึ้นในปีหน้านี้ เพื่อสร้างความปลอดภัยในการใช้งานอินเทอร์เน็ตให้มีความปลอดภัยจึงเป็นสิ่งที่จำเป็นไม่น้อย

รูปแบบภัยคุกคามระบบไอทีปี 2012

Search engine poisoning (SEP) threat : ภัยคุกคามจากเครื่องมือค้นหา

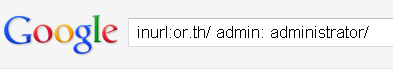

เทคนิคการค้นหาข้อมูลส่วนบุคคลที่มีอยู่บนโลกออนไลน์ หลายคนเคยใช้การสืบค้นข้อมูลผ่านทาง เวปไซต์มากมาย ตัวอย่างเช่น Bing.com, yahoo.com, และ google ซึ่งเป็นเว็บไซต์อันดับต้นๆ ในการเลือกค้นหาข้อมูลที่ต้องการ และจัดลำดับการค้นหาข้อมูลเพื่อตอบสนองต่อผู้ใช้งาน หรือด้วยเทคนิค Search engine optimizer (SEO) ในการค้นหาคำเฉพาะจากระบบฐานข้อมูล หรือ คีย์เวิร์ดซึ่งสามารถเปิดเผยข้อมูลสำคัญ ตัวอย่างเช่น การค้นหาโครงสร้างการติดตั้งเว็บไซต์(Default Install Path) รวมถึงช่องโหว่ และรหัสผ่าน เป็นต้น

เทคนิคการค้นหาข้อมูลส่วนบุคคลที่มีอยู่บนโลกออนไลน์ หลายคนเคยใช้การสืบค้นข้อมูลผ่านทาง เวปไซต์มากมาย ตัวอย่างเช่น Bing.com, yahoo.com, และ google ซึ่งเป็นเว็บไซต์อันดับต้นๆ ในการเลือกค้นหาข้อมูลที่ต้องการ และจัดลำดับการค้นหาข้อมูลเพื่อตอบสนองต่อผู้ใช้งาน หรือด้วยเทคนิค Search engine optimizer (SEO) ในการค้นหาคำเฉพาะจากระบบฐานข้อมูล หรือ คีย์เวิร์ดซึ่งสามารถเปิดเผยข้อมูลสำคัญ ตัวอย่างเช่น การค้นหาโครงสร้างการติดตั้งเว็บไซต์(Default Install Path) รวมถึงช่องโหว่ และรหัสผ่าน เป็นต้น

Exploiting social media threat: ภัยคุกคามจากการเจาะข้อมูลผ่านสังคมออนไลน์

การใช้สังคมออนไลน์หรือ โซเชียลมีเดีย ถือเป็นการเปิดเผยข้อมูลส่วนบุคคลผ่านทางเว็บไซต์ การใช้ประโยชน์ จากสังคมออนไลน์ เป็นอีกหนึ่งทางเลือกของแฮกเกอร์ในการโจมตีเป้าหมายซึ่งมีข้อมูลที่สามารถระบุตัวบุคคล และความสัมพันธ์ของแต่ละกลุ่มได้อย่างชัดเจน ตัวอย่าง เช่น ข้อมูลเบอร์โทรศัพท์ ที่อยู่ วันเกิด ที่ทำงาน หรือสถานที่การศึกษา ปีการศึกษาที่จบ หรือการค้นหาผ่านทาง กลุ่มเพื่อนๆ ของเป้าหมายที่เปิดเผย เป็นต้น

การใช้สังคมออนไลน์หรือ โซเชียลมีเดีย ถือเป็นการเปิดเผยข้อมูลส่วนบุคคลผ่านทางเว็บไซต์ การใช้ประโยชน์ จากสังคมออนไลน์ เป็นอีกหนึ่งทางเลือกของแฮกเกอร์ในการโจมตีเป้าหมายซึ่งมีข้อมูลที่สามารถระบุตัวบุคคล และความสัมพันธ์ของแต่ละกลุ่มได้อย่างชัดเจน ตัวอย่าง เช่น ข้อมูลเบอร์โทรศัพท์ ที่อยู่ วันเกิด ที่ทำงาน หรือสถานที่การศึกษา ปีการศึกษาที่จบ หรือการค้นหาผ่านทาง กลุ่มเพื่อนๆ ของเป้าหมายที่เปิดเผย เป็นต้น

Mobile threat: ภัยคุกคามจากการใช้อุปกรณ์สื่อสารไร้สาย

ภัยคุกคามระบบไอทีที่มาจากการใช้อุปกรณ์สื่อสารไร้สาย ถือเป็นอีกแนวโน้มหนึ่งที่มีการเติบโตเพิ่มขึ้นอย่างมาก โดยอาศัยการเจาะระบบผ่านทางช่องโหว่ของระบบปฏิบัติการที่อยู่บนอุปกรณ์สื่อสารไร้สาย ไม่ว่าจะเป็น Windows Mobile จากค่าย Windows, IOS จากค่ายแอปเปิ้ล, RIM OS จากค่าย BlackBerry และ Android จากค่าย Google โดยเฉพาะ Android นี้ถือเป็นระบบปฏิบัติการที่เป็น Open Source ซึ่งเปิดทางให้นักพัฒนาโปรแกรมต่างๆ ใช้งานได้ฟรี ไม่เว้นกับกลุ่มแฮกเกอร์ซึ่งนิยมใช้ Open Source อย่างมากเช่นกัน ด้วยวิธีการเจาะระบบที่นิยมอย่างสูง เช่น การลักลอบขโมยข้อมูลโดยการใช้ rootkit การทำสำเนาข้อมูล การควบคุมจากระยะไกล การใช้โปรแกรม Mobile Spy ทำสำเนาการรับส่งข้อมูล SMS, การบันทึกการสนทนา รวมไปถึงการติดตามสถานที่ของผู้ใช้โทรศัพท์เคลื่อนที่ (tracking location) ว่าอยู่ ณ จุดใดของประเทศ นอกจากนี้ความนิยมในการทำเจลเบรก (jailbreak) ในอุปกรณ์สื่อสารเพื่อเปิดช่องโหว่ของระบบปฏิบัติการให้สามารถติดตั้งโปรแกรมต่างๆ ได้โดยไม่มีการตรวจสอบ ก็ถือเป็นการเปิดช่องทางให้เหล่าภัยคุกคามเช่น trojan, botnet, rootkit หรือ malware ต่างๆ สามารถทำงานได้อีกด้วย

Applications threat: ภัยคุกคามจากช่องโหว่ของแอพลิเคชั่น

ภัยคุกคามจากช่องโหว่ของแอพพลิเคชั่นถือเป็นอีกหนึ่งภัยคุกคามที่ได้รับความนิยมอย่างสูง ภัยคุกคามประเภทนี้มุ่งเน้นการเจาะระบบผ่านช่องโหว่ของเซอร์วิสหรือแอพพลิเคชั่นหลักของระบบ เช่น เว็บแอพพลิเคชั่นที่มักจะมีช่องโหว่ให้เหล่าบรรดาแฮกเกอร์สามารถทำการเจาะข้อมูลผ่านทางหน้าเว็บไซต์ได้โดยง่าย ด้วยวิธีการต่างๆ อาทิเช่น เทคนิค SQL Injection ที่อาศัยช่องโหว่การเขียนโปรแกมด้วยภาษา SQL เพื่อทำการล้วงข้อมูลสำคัญในฐานข้อมูล หรือการเข้าไปฝังคำสั่งหรือโปรแกรมที่มีจุดประสงค์มุ่งทำลายข้อมูลหรือระบบที่สำคัญ เป็นต้น

Hacktivism threat: ภัยคุกคามสืบเนื่องมาจากกิจกรรมจูงใจเหล่าแฮกเกอร์

การที่มีกลุ่มแฮกเกอร์ที่เจาะระบบเพื่อนำข้อมูลลับมาประกาศต่อโลกภายนอก ก่อให้เกิดแรงจูงใจอย่างมากในบรรดากลุ่มแฮกเกอร์จากทั่วโลก ไม่ว่าจะด้วยเหตุผลทางการเมือง หรือความต้องการประกาศศักยภาพของกลุ่มแฮกเกอร์ของตน ยกตัวอย่างเช่นการเปิดเผยข้อมูลทางการเมืองของ Wikileaks นอกจากนี้ยังมีกลุ่มแฮกเกอร์อย่าง REDFour, darknet, milw0rm, BlackHat, Hackthissite ที่เป็นกลุ่มแฮกเกอร์ในปัจจุบัน ด้วยแรงบัลดาลใจต่างๆ เหล่านี้ ทำให้เกิดการแข่งขันกันระหว่างกลุ่มแฮกเกอร์ด้วยกัน รวมถึงได้มีการปรับปรุงเทคนิคใหม่ๆ ในการเจาะระบบ ซึ่งสามารถถูกนำไปใช้สร้างความเสียหายต่อระบบไอทีได้

Advanced persistent threat : ภัยคุกคามขั้นสูง

ภัยคุกคามประเภทนี้จัดเป็นภัยคุกคามที่ร้ายแรงที่สุด ได้แก่การก่อวินาศกรรมผ่านระบบเทคโนโลยีสารสนเทศพื้นฐานของประเทศ ยกตัวอย่างเช่นไวรัส stuxnet ที่มีการโจมตีระบบ SCADA ที่ทำหน้าที่ในการควบคุมระบบโครงสร้างสาธารณูปโภคพื้นฐาน อาทิเช่น ระบบไฟฟ้า ประปา รวมถึงระบบขนส่ง ซึ่งระบบ SCADA นี้จัดเป็น ระบบปิด แต่ก็ยังมีการพัฒนาไวรัสที่สามารถเข้าโจมตีระบบปิดดังกล่าว และไวรัสประเภทเดียวกันนี้ ยังถูกพัฒนาต่อเป็นไวรัสคอมพิวเตอร์ที่ชื่อ DuQu เพื่อเข้ามาแพร่ระบาดในระบบปฏิบัติการวินโดว์ด้วยเช่นกัน

จากรูปแบบภัยคุกคามในปี 2012 ที่กล่าวมานี้จะเห็นว่าภัยคุกคามมีแนวโน้มที่มุ่งเน้นการพยายามเข้าทำการล้วงข้อมูลความลับทั้งในส่วนบุคคลและความลับทางราชการ โดยอาศัยช่องโหว่ของแอพพลิเคชั่น ดังนั้นการสร้างความตระหนักและการเรียนรู้ถึงภัยคุกคามในระบบไอทีที่เราใช้ในปัจจุบันทั้งรูปของอุปกรณ์สะมาร์ทโฟน หรือแท๊ปเล็ต รวมถึงระบบคอมพิวเตอร์และระบบเครือข่ายภายในองค์กร จะช่วยให้เราไม่ตกเป็นเหยื่อของภัยคุกคามดังกล่าว

บทความที่เกี่ยวข้อง