สรุปสถิติภัยคุกคามประจำปี 2564 จาก ศูนย์ปฏิบัติการ CSOC ของ NT cyfence

18 กุมภาพันธ์ 2022

ผ่านไปแล้วอีกปี กับการโจมตีของภัยคุกคามทางไซเบอร์ ในปี 2021 ที่ผ่านมา ถือเป็นปีที่แสนหนักหน่วงไม่แพ้ปี 2020 เรามาย้อนดูเหตุการณ์ต่าง ๆ ว่ามีภัยคุกคามใดที่เกิดขึ้นบ้าง เพื่อเรียนรู้จากอดีตและนำมาปรับปรุงแก้ไขให้ดียิ่งขึ้น

ในปี 2021 นั้นนับได้ว่าเป็นปีแห่งเทคโนโลยีและ Cybersecurity ภัยคุกคามต่าง ๆ ได้เกิดขึ้นมากมายไม่ว่าจะเป็นการโจมตีทางไซเบอร์ (Cyber Attack) ข้อมูลลูกค้า/องค์กร หลุดสู่สาธารณะ (Data Breach) รวมถึงการละเมิดความเป็นส่วนตัว การหลอกลวงจากการฟิชชิ่ง (Phishing) หรือแม้แต่ช่องโหว่ Zero Day ที่เกิดขึ้นแทบทุกวัน

คงจะปฎิเสธไม่ได้ว่าส่วนหนึ่งนั้นมาจากสถานการณ์โรคระบาด COVID-19 ที่ได้เข้ามาเปลี่ยนแปลงวิถีชีวิต รวมถึงรูปแบบในการปฏิบัติงานหลายบริษัท/องค์กร ต้องผลักดันให้เกิดการทำงานจากระยะไกล (Remote work) เพิ่มมากขึ้น ส่งผลให้ผู้คนใช้เวลาอยู่บนโลกออนไลน์นานขึ้น และอาจรวมไปถึงการปรับตัวตามเทรนด์เทคโนโลยีที่เปลี่ยนไปของเหล่าอาชญากรไซเบอร์ด้วยเช่นเดียวกัน

NT cyfence ผู้ให้บริการด้านความปลอดภัยระบบเทคโนโลยีสารสนเทศ ได้รวบรวมข้อมูลสถิติภัยคุกคามที่อาจส่งผลกระทบกับระบบ IT จากศูนย์ปฏิบัติการ Cyber Security Operation Center (CSOC) ของ NT cyfence ในปี 2021 ที่ผ่านมา โดยสรุปได้ดังต่อไปนี้

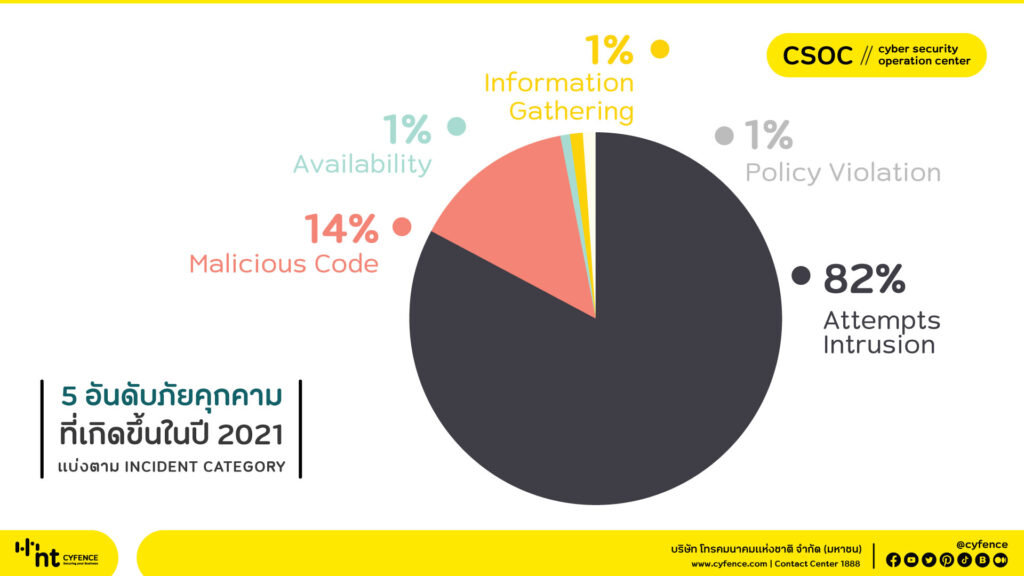

5 อันดับภัยคุกคามแบ่งตามประเภท incident

Intrusion Attempts

แบ่งย่อยลงไปดังนี้

- Exploit Vulnerability

เป็นพฤติกรรมที่มีการพยายามใช้ช่องทางต่าง ๆ โจมตีมายังเป้าหมาย อาจเป็นช่องโหว่ของระบบปฏิบัติการ แอปพลิเคชันต่าง ๆ ที่เพิ่งมีการค้นพบ หรือเป็นช่องโหว่เดิมที่มีอยู่ในระบบ หากเป้าหมายไม่ได้ทำการปิดช่องโหว่หรือแก้ไขก็อาจตกเป็นเหยื่อได้ รวมถึงการพยายามเข้าถึงเครือข่ายจาก IP ต้องสงสัย การเปิด Known Port โดยไม่จำกัดการเข้าใช้งาน เมื่อมีข้อมูลเหล่านี้แล้ว Hacker จะทดลองเจาะเข้ามายังเครือข่าย ดังนั้น การหมั่นปรับปรุงระบบเพื่อปิดช่องโหว่เหล่านี้ให้ได้มากที่สุดจึงเป็นเรื่องสำคัญเสมอ

- Login Attempt

สาเหตุหลักยังคงมาจาก Human Error หรือเกิดจากตัวผู้ใช้งาน อาทิ การลืมรหัสผ่าน การจดจำ User และ Password ไว้ในระบบแล้วไม่ได้ Update เมื่อทำการเปลี่ยนรหัสผ่าน ฯลฯ ภัยคุกคามชนิดนี้จะยังไม่มีอันตรายแต่อาจทำให้เกิดความน่ารำคาญใจแก่ผู้ใช้งานหรือเจ้าของระบบเท่านั้น อย่างไรก็ตาม จากข้อมูลสถิติยังมีการตรวจพบความพยายาม Login และเข้าจากภายนอกผ่านช่องทาง Internet Access มายังระบบที่ต้องเปิดให้ผู้ใช้งาน หรือผู้ใช้บริการเข้าถึง ดังนั้น ทุกหน่วยงาน บริษัท หรือองค์กรต่าง ๆ ควรปฏิบัติตามนโยบายความมั่นคงปลอดภัยเกี่ยวกับ Password หรือรหัสผ่านอย่างเคร่งครัด รวมถึงหมั่นตรวจสอบว่าเป็นการพยายามเข้าถึงระบบจากภายนอกที่ผิดปกติหรือไม่ อีกทั้ง ควรมีแผนรับมือและจัดการกับเหตุการณ์ที่เกิดขึ้น เพื่อป้องกันผลกระทบและความเสียหายที่อาจเกิดขึ้นในอนาคต

Malicious Code

การโจมตีด้วยโปรแกรมไม่พึงประสงค์ สาเหตุหลักมาจากพนักงานขององค์กรเองที่ขาดความรู้ความเข้าใจ และความตระหนักทางด้าน Cybersecurity รวมถึงการควบคุม Policy ที่ไม่รัดกุม ส่งผลให้มีมัลแวร์หลุดรอดเข้ามายังระบบจนส่งผลให้เกิดความเสียหายหนักตามมา ไม่ว่าจะเป็นการโดนโจมตีจาก Ransomware ไวรัส และโทรจัน ที่ยังมีให้พบได้อยู่เสมอ

Availability

พฤติกรรมการสร้างปริมาณ Traffic/Packet ที่ผิดปกติเพื่อก่อกวนในระบบ Network (Flood Network) หรือการ DoS (Denial of Service) รูปแบบหนึ่ง โดยมีสาเหตุ มาจากการติดมัลแวร์ หรือการโจมตีผ่านช่องโหว่ต่าง ๆ ทำให้มีการรับหรือส่ง Traffic เป็นจำนวนมาก จนทำให้รบกวนการทำงานของอุปกรณ์ด้านความปลอดภัย (Security Device) ในระบบได้ เช่น อุปกรณ์ Firewall ต้องทำงานหนักจากการบล็อคหรือป้องกัน Traffic ที่ผิดปกติ จนส่งผลกระทบให้การใช้งานระบบช้าลง หรือแม้กระทั่งหยุดทำงานได้

Information Gathering

ยังคงเป็นพฤติกรรมพื้นฐานของการเจาะระบบที่ Hacker หรือผู้ไม่หวังดีจะกระทำเพื่อหาข้อมูลเบื้องต้น การเก็บข้อมูลของเป้าหมายไม่ว่าจะเป็นจากการใช้เครื่องมือเฉพาะเจาะจงเพื่อค้นหา หรือแม้แต่ข้อมูลการประกาศรับสมัครงานขององค์กรเอง สิ่งเล็ก ๆ น้อย ๆ เหล่านี้ ล้วนเป็นช่องทางในการต่อยอดให้เหล่า Hacker เข้าถึงระบบของเราได้

Policy Violation

การละเมิดนโยบายขององค์กร อาจจะด้วยความไม่ตั้งใจของพนักงาน เช่น การพยายามใช้งาน USB ซึ่งมักจะเป็นหนึ่งในช่องทางการแพร่มัลแวร์ การเข้าเว็บไซต์ต้องห้าม การแอบติดตั้งโปรแกรม หรือมาจากการโจมตีของผู้ไม่หวังดี เช่น การพยายามเข้าใช้งานระบบนอกเวลางานซึ่งเข้าถึงจากต่างประเทศ เป็นต้น

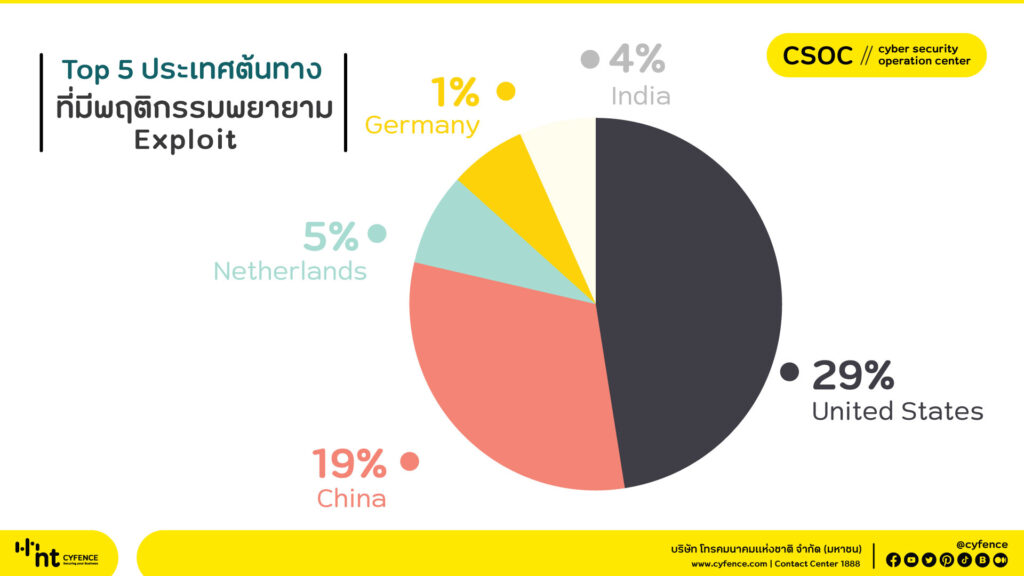

Top 5 ประเทศต้นทางที่มีพฤติกรรมพยายาม Exploit

สถิติทางด้านการโจมตีอันดับ 1 ยังคงมาจากประเทศสหรัฐอเมริกาเช่นเคย แต่มีแนวโน้มลดลงจากปีที่ผ่านมาและพบประเทศที่ติดอันดับเข้ามาใหม่คือ อินเดีย น่าสนใจว่าฐานการโจมตีนั้นเริ่มหลากหลายมากยิ่งขึ้น

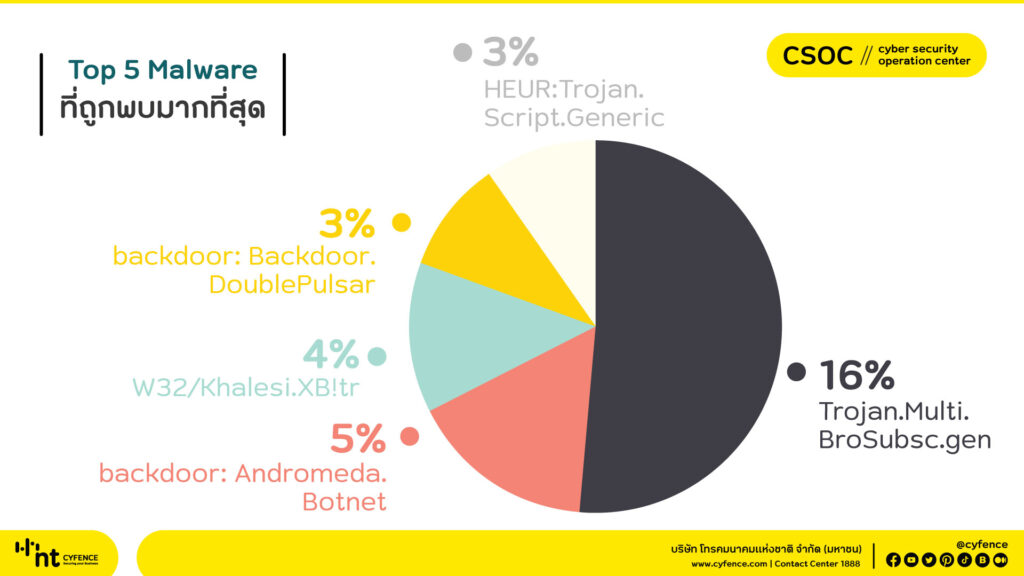

Top 5 malware ที่ถูกพบมากที่สุด

Trojan.Multi.BroSubsc.gen

ยังคงเป็นอันดับ 1 อย่างต่อเนื่อง Trojan.Multi.BroSubsc.gen เป็นโทรจันชนิดหนึ่งที่ช่วยให้ Hacker สามารถฝัง Backdoor ไว้ในเครื่องเหยื่อได้ ซึ่งช่องทางการแพร่กระจายมาจากการดาวน์โหลดโปรแกรมปลอม ไฟล์แนบหลอกลวง เว็บไซต์ที่ไม่ปลอดภัย หรือโฆษณาหลอกลวงต่าง ๆ จุดมุ่งหมายของโทรจันประเภทนี้คือการเก็บข้อมูลบนเครื่องคอมพิวเตอร์ของเหยื่อ โดยการแอบติดตั้ง Ransomware หรือ ไวรัสอื่น ๆ เพื่อขโมยข้อมูล ความน่ากลัวของมัลแวร์ชนิดนี้คือ การดักปล้นเบราเซอร์และเริ่มแสดงโฆษณาที่แสนน่ารำคาญโดยใช้ข้อมูลจาก Browser History ซึ่งโฆษณาเหล่านี้ล้วนแฝงไปด้วยมัลแวร์

Backdoor: Andromeda.Botnet

เป็นโทรจันที่อยู่ในตระกูล Andromeda ทำตัวเป็น Backdoor สำหรับแฮกเกอร์ไว้ Remote เข้าเครื่องเหยื่อและมีหลายความสามารถ ไม่ว่าจะเป็นการติดตั้งมัลแวร์ตัวอื่นเพิ่มเติม หรือการขโมยข้อมูลต่างๆ จากเครื่องของเหยื่อออกไป สาเหตุการแพร่การจายส่วนใหญ่มาจากไฟล์แนบที่มากับอีเมลหลอกลวง

W32/Khalesi.XB!tr

ถูกจัดอยู่ในกลุ่มของโทรจันเช่นกัน พฤติกรรมโดยทั่วไปคือการ Remote เข้าเครื่องเหยื่อจากระยะไกล เก็บข้อมูลจากแป้นพิมพ์ เก็บข้อมูลของเครื่องคอมพิวเตอร์ ดาวโหลด/อัปโหลดไฟล์ ติดตั้งมัลแวร์ตัวอื่นลงบนเครื่องเหยื่อ ใช้เป็น Bot เพื่อทำการโจมตี DoS ไปยังเครื่องเป้าหมาย

Backdoor: Backdoor.DoublePulsar

DoublePulsar ถูกค้นพบในเดือนมีนาคม 2017 และถูกนำมาใช้ร่วมกับ WannaCry Ransomware ในเดือนพฤษภาคม ปี 2017 DoublePulsar ใช้ช่องโหว่เก่าในระบบปฏิบัติการ Windows ในการฝังตัวเข้ามายังระบบ พฤติกรรมเหมือนกับโทรจันตัวอื่น ๆ คือการ Remote เข้ามาควบคุมเครื่อง

HEUR:Trojan.Script.Generic

ชื่อว่าโทรจัน แต่จัดเป็น Ransomware ชนิดหนึ่งแพร่ระบาดผ่านทางอีเมลหลอกลวง ที่แนบไฟล์ Ransomware หรือลิ้งก์หลอกลวงมาด้วย เพื่อให้เหยื่อหลงกลและกดดาวน์โหลด Ransomware มาที่เครื่อง จากนั้นจะทำการเข้ารหัสไฟล์และเรียกค่าไถ่

จากข้อมูลข้างต้นจะเห็นได้ว่ารูปแบบของภัยคุกคามนั้นไม่ได้เปลี่ยนไปแต่อย่างใด เหล่าแฮกเกอร์ยังคงอาศัยการโจมตีรูปแบบเดิม เพียงแต่มีความซับซ้อนมากขึ้น อีกทั้งยังทวีคูณระดับความรุนแรงของผลกระทบและมูลค่าความเสียหายมากขึ้นเรื่อย ๆ ดังนั้น จึงจำเป็นต้องให้ความสำคัญในการสร้างเกราะป้องกันภัยคุกคามทางด้าน Cyber ไม่ว่าจะเป็นพนักงานทั่วไป ผู้บริหาร รวมถึงผู้มีส่วนรับผิดชอบด้านระบบ Security ขององค์กร ก็คือ Security Awareness ที่ต้องหมั่นสร้างและย้ำเตือนให้แก่พนักงานทุกคนอย่างสม่ำเสมอนั่นเอง

สำหรับข้อมูลในปีที่ผ่าน ๆ มา สามารถดูข้อมูลย้อนหลัง ปี 2563 และ 2562 ได้ตามลำดับ ซึ่งชื่อของภัยคุกคามอาจจะแตกต่างจากปีนี้ไปบ้าง แต่ก็สามารถที่นำมาอ้างอิงเพื่อเป็นข้อมูลในการับมือกับภัยต่าง ๆ ได้เช่นกัน

หากสนใจ หรือมีความต้องการใช้บริการเกี่ยวกับ Cybersecurity แต่ไม่รู้จะเริ่มอย่างไร หรือต้องการข้อมูลเพิ่มเติม สามารถติดต่อเราได้ผ่านทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 ทีมงาน NT cyfence พร้อมแนะนำ และให้คำปรึกษาด้านความปลอดภัยสารสนเทศอย่างครบวงจร

บทความที่เกี่ยวข้อง