OT Security ความท้าทายของผู้ประกอบการอุตสาหกรรมที่ต้องปรับตัว

24 มกราคม 2024

ในขณะที่ธุรกิจอุตสาหกรรมหลากหลายประเภท ต่างก็มีการเชื่อมโยงกันระหว่างเครือข่าย OT และ IT มากยิ่งขึ้น การแบ่งส่วนเครือข่าย (Network Segmentation) ทางด้าน OT โดยเฉพาะ จึงกลายเป็นแนวทางที่สำคัญมากขึ้น การใช้วิธีนี้ ช่วยให้สามารถรักษาความปลอดภัยสินทรัพย์ทางอุตสาหกรรมได้ และเพื่อปรับปรุงฟังก์ชันและประสิทธิภาพการทำงานของระบบ ICS ให้ปลอดภัยมากขึ้น

** ICS Industrial Control System ซึ่งก็คือระบบสารสนเทศ (Information System) ที่ใช้ในการควบคุมกระบวนการผลิตทางอุตสาหกรรม (Industrial Process Control) ซึ่งเป็นการผสมผสานระหว่างซอฟต์แวร์ ฮาร์ดแวร์ และเครือข่ายโทรคมนาคมเพื่อรวบรวมข้อมูลที่เป็นประโยชน์ โดยเฉพาะในโรงงาน**

ปัจจุบันได้มีการนําเอาเทคโนโลยีและซอฟต์แวร์ใหม่ ๆ เข้ามาใช้งานร่วมกันใน IT (Information Technology) และ OT (Operational Technology) การผสานนี้ทำให้ระบบกลายเป็นเป้าหมายใหญ่สำหรับอาชญากรไซเบอร์ โดยหนึ่งในข้อบกพร่องทั่วไปของโซลูชันการรักษาความปลอดภัยที่ใช้ในโครงสร้างพื้นฐาน OT คือไม่สามารถปกป้องระบบควบคุมแบบเดิม หรือ Legacy Control Systems ได้อีกต่อไป

ดังนั้นการเรียนรู้ ความเสี่ยงด้านความปลอดภัยทางไซเบอร์ต่อและรูปแบบการโจมตีทางไซเบอร์ของระบบ OT จึงเป็นเรื่องที่ธุรกิจอุตสาหกรรมควรทราบ

ความเสี่ยงด้านความปลอดภัยทางไซเบอร์ต่อระบบ OT คืออะไร?

การโจมตีทางไซเบอร์ในระบบเทคโนโลยีการปฏิบัติงาน Operational Technology (OT) ได้เพิ่มความถี่ขึ้นอย่างมากนับตั้งแต่เริ่มการระบาดใหญ่ของ COVID-19 จากรายงานของ McKinsey เปิดเผยว่าการโจมตีในระบบปฏิบัติการทางเทคโนโลยี หรือระบบ OT ที่เราเรียกกันได้รับผลกระทบเพิ่มขึ้นเป็นอย่างมาก ยกตัวอย่างเช่น กว่า 90% ของอุตสาหกรรมการผลิตในส่วนของการผลิตและการจัดหาพลังงาน (Energy Supply) ของโรงงานได้รับผลกระทบจากการโจมตีทางไซเบอร์ ซึ่งอ้างอิงข้อมูลจากรายงาน “The state of industrial security in 2022” โดย Barracuda Networks เป็นต้น การถูกโจมตีเรานี้ส่งผลให้เกิดผลกระทบทางลบกับระบบปฏิบัติการอุตสาหกรรม ทำให้องค์กร ธุรกิจต่าง ๆ เริ่มมองหาวิธีการป้องกันซึ่งในปัจจุบัน Cybersecurity ได้กลายมาเป็นสิ่งที่องค์กรในหลายอุตสาหกรรมได้ให้ความสำคัญเป็นอย่างมาก โดยเฉพาะอุตสาหกรรมการผลิต (Manufacturing) ซึ่งการโจมตีในระบบ OT มีแนวโน้มที่จะมีผลกระทบทางด้านกายภาพที่สูงและรุนแรง เช่นหากมีการโจมตีในสายการผลิต อาจรุนแรงถึงขึ้นที่ทำให้การผลิตต้องหงุดชงัก หรือรุนแรงถึงขั้นเกิดการระเบิดก็เป็นได้

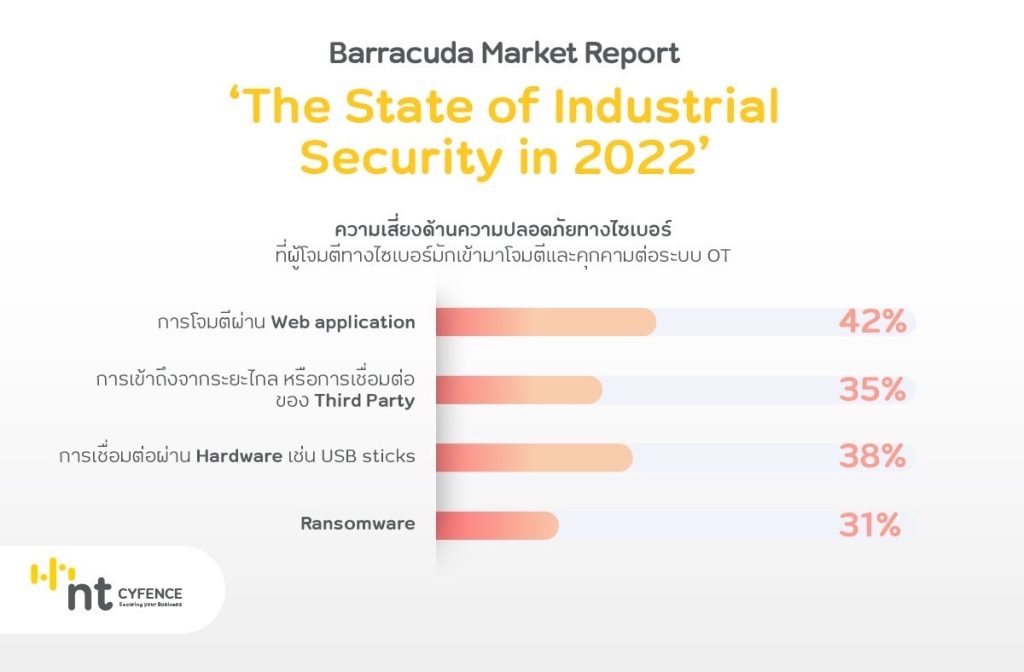

นอกจากนี้ยังมีข้อมูลจาก Market Report “The state of industrial security in 2022” โดย Barracuda สรุปถึงความเสี่ยงด้านความปลอดภัยทางไซเบอร์ที่ผู้โจมตีทางไซเบอร์จะเข้ามาโจมตีและคุกคามต่อระบบ OT ผ่าน Web application มากถึง 42% และ Ransomware มากถึง 31% รวมไปถึงการเชื่อมต่อผ่านฮาร์ดแวร์เช่น USB sticks คิดเป็น 38% หรือ การเชื่อมต่อของ Third Party ที่มีช่องโหว่ความปลอดภัยรวมถึงการเข้าถึงระยะไกลที่ถูกบุกรุกในระดับสูงถึง 35% ที่เป็นปัญหาเร่งด่วนที่ทุกองค์กรควรตระหนักถึง ข้อมูลของการวิจัยชี้ให้เห็นอีกประการหนึ่งว่า อุปกรณ์ในองค์กรก็มีผลต่อความเสี่ยง ยิ่งองค์กรที่มีอุปกรณ์มากเท่าไหร่ ก็ยิ่งจะประสบกับปัญหาการถูกโจมตีที่มากขึ้น โดยเฉพาะการโจมตีจากข้อมูลที่ระบุไว้ข้างต้น และสิ่งที่น่าสนใจคือการโจมตีด้วย Ransomware จะมีโอกาสกระจายผลกระทบและความเสียหายไปได้ในวงกว้างทั่วทั้งองค์กรถึงแม้ว่าจะมีอุปกรณ์เพียงไม่กี่ชิ้นก็ตาม ดังนั้นองค์กรทั้งหลายในวงการอุตสาหกรรมจึงควรศึกษาและเฝ้าระวังความเสี่ยงในด้านนี้ เพราะเป็นความเสี่ยงที่อาจจะเกิดขึ้นได้กับองค์กรของคุณ

5 ความเสี่ยงหลักที่ควรตระหนักถึงโดยอ้างอิงข้อมูลจาก Nozominetworks นั้นก็คือ

- เทคโนโลยีรุ่นเก่าที่มีช่องโหว่และใกล้หมดอายุการใช้งาน (End of Life)

ด้วยระบบ OT ที่ไม่จำเป็นต้องต้องอัปเดตระบบก็ยังสามารถทำงานเดิม ๆ ในสายการผลิตได้ จึงทำให้ระบบขาดการอัปเดตจนอาจโดนโจมตีจากช่องโหว่ในระบบเก่า รวมถึงการใช้อุปกรณ์ที่หมดอายุการใช้งานไม่สามารถอัปเดตได้แล้วเป็นต้น

- การนำ Open Source มาใช้งานโดยขาดความเข้าใจด้านเทคนิคและการตั้งค่า

เพราะการนำ Open source มาใช้งานนั้นหมายความว่าแฮกเกอร์จะสามารถเห็น Source Code ของระบบทั้งหมด รวมถึงสามารถนำมาศึกษาหาช่องโหว่ได้ ฉะนั้นการนำมาใช้ควรคำนึงถึงความเข้าใจในการตั้งค่าหรือข้อกำหนดต่าง ๆ รวมถึง ข้อมูลด้านเทคนิคเชิงลึก

- การเชื่อมต่อของอุปกรณ์ในระบบเครือข่ายขององค์กรและเครือข่ายสาธารณะ

ด้วยการโจมตีระบบผ่านเครือข่ายนั้นสามารถทำได้ง่ายกว่าระบบระบบปิด ดังนั้นควรคำนึงถึงนโยบายการเข้าถึงและสิทธิ โดยเฉพาะอย่างยิ่งสิทธิจากเครือข่ายสาธารณะ

- ข้อผิดพลาดของมนุษย์ เหตุที่เกิดโดยไม่ตั้งใจ

ความเสี่ยงที่อาจจะเกิดจากความผิดพลาดของมนุษย์ (Human Error) เป็นสิ่งที่ควบคุมได้ยาก และ อาจส่งกระทบเป็นวงกว้างอย่างคาดไม่ถึง

- ขาดการตระหนักเรื่องความปลอดภัยในระบบ OT

อย่างที่กล่าวมาในข้อต่าง ๆ ไม่ว่าจะเป็นเรื่องการขาดความรู้ความเข้าใจ และเรื่องอื่น ๆ ความตระหนักเรื่องความปลอดภัยของ OT ก็ถือเป็นสิ่งสำคัญเช่นเดียวกัน เพราะถือเป็นสิ่งแรกที่จะทำให้เกิดนโยบายในด้านความปลอดภัยต่าง ๆ นั่นเอง

การโจมตีทางไซเบอร์ของระบบ OT มาในรูปแบบ 2 รูปแบบหลัก ๆ ดังนี้

1.Tailored attacks การโจมตีที่ออกแบบมาเฉพาะเจาะจง

ซึ่งออกแบบมาสำหรับเป้าหมายเดียวโดยมีจุดประสงค์เพื่อสร้างการเข้าถึงและการใช้ประโยชน์ในระยะยาวและไม่สามารถตรวจพบได้ ซึ่งอาจส่งผลให้เกิดการหยุดชะงักทางกายภาพหรือการทำลายล้าง

2.Opportunistic attacks การโจมตีแบบฉวยโอกาส

ซึ่งเป็นการโจมตีที่มุ่งเป้าไปที่ระบบหรือเครือข่ายใด ๆ โดยไม่คำนึงถึงเป้าหมาย โดยผู้โจมตีจะหาจุดอ่อนหรือช่องโหว่ในระบบหรือเครือข่ายใด ๆ ที่พบเจอ เพื่อใช้ในการโจมตี

ความแตกต่างที่สำคัญระหว่าง “Tailored attacks” และ “Opportunistic attacks” อยู่ที่เป้าหมายของการโจมตี โดย “Tailored attacks” มุ่งเป้าไปที่เป้าหมายหรือระบบเฉพาะ ในขณะที่ “Opportunistic attacks” มุ่งเป้าไปที่ระบบหรือเครือข่ายใด ๆ โดยไม่คำนึงถึงเป้าหมาย

5 แนวทางการปฏิบัติการด้านความปลอดภัย (OT Security) สำหรับผู้ประกอบการอุตสาหกรรม

ผู้ร้ายไซเบอร์มองว่าโรงงานอุตสาหกรรมระบบ OT เป็นเพียงกิจการที่ง่ายต่อการโจมตีและไม่ต้องลงแรงมากก็สามารถได้ที่จะได้รับผลตอบแทนจำนวนมากกลับมา ในช่วง 10 ปีที่ผ่านมา เจ้าของโรงงานมักต้องจ่ายเงินเพื่อจ่ายค่าไถ่ให้กับโจรไซเบอร์เหล่านี้แทนที่จะวางรากฐานความปลอดภัยให้ดีมากขึ้น เพราะการละเลยจนเกิดช่องโหว่ในการโจรกรรม เหล่าแฮกเกอร์ที่มีความชำนาญก็สามารถโจมตีระบบจนเกิดความเสียหายในที่สุด ดังนั้นบทความนี้จะขอนำเสนอ 5 แนวทางการปฏิบัติการด้านความปลอดภัย (OT Security) สำหรับผู้ประกอบการอุตสาหกรรม เพื่อช่วยให้การวางแผนระบบองค์กรให้มีประสิทธิภาพมากยิ่งขึ้น

1. เลเยอร์เครือข่าย

จำเป็นต้องแยกและแบ่งแต่ละโฮสต์และเครือข่ายในการเข้าถึง

2. ให้การเข้าถึงสิทธิพิเศษน้อยที่สุด

เครือข่ายหรือบริการไม่ควรได้รับอนุญาตให้โต้ตอบกับโฮสต์หรือเครือข่ายอื่นหากไม่จำเป็น ดังนั้น หากโฮสต์หรือเครือข่ายบางแห่งต้องการเพียงสื่อสารทางเดียวกับบริการหรือเครือข่ายอื่น โดยใช้โปรโตคอลเฉพาะก็ควรยึดตามนั้น ก็จะช่วยรักษาความปลอดภัยโดยรวมขององค์กรได้แล้ว

3. การแยกโฮสต์และเครือข่าย

นอกจากนี้ การแยกเครือข่ายและโฮสต์ออกจากกันตามความสำคัญของกิจกรรมทางการค้าของบริษัท ก็เป็นแนวคิดที่ดี โดยประกอบไปด้วยการแยกแพลตฟอร์มต่างๆ ตามโดเมนความปลอดภัยที่แตกต่างกันและการจัดประเภทเครือข่ายหรือโฮสต์

4. เพิ่มกระบวนการขอสิทธิ

การเข้าถึงผู้ใช้ โฮสต์ และบริการอื่น ๆ ทั้งหมด ควรเปิดให้กับผู้ใช้ทุกคน แต่อย่างไรก็ตาม การเข้าถึงควรอนุญาตเฉพาะผู้ที่จำเป็นต้องใช้เพื่อดำเนินกิจกรรมและหน้าที่ที่ได้รับมอบหมายเท่านั้น บุคคลใดที่ละเมิดข้อกำหนดด้านการอนุญาตและการพิสูจน์ตัวตน ควรได้รับการติดตามอย่างใกล้ชิด และหากจำเป็น ให้ยกเลิกการใช้งานผู้ใช้นั้น ๆ

5. Whitelist ของการรับส่งข้อมูลเครือข่าย

ใช้วิธีการอนุญาตเฉพาะ Traffic หรือ Network ที่ได้รับการตรวจสอบแล้ว (Whitelist) แทนที่การทำ Blacklist หรือ Block ปลายทาง วิธีนี้จะช่วยให้องค์กรสามารถป้องกันการบุกรุกเครือข่ายได้ดีขึ้น

จากบทความข้างต้นจะเห็นได้ว่า การโจมตีทางไซเบอร์ขยายขอบเขตและรุนแรงมากขึ้นในหลายกลุ่มธุรกิจ เพราะเหล่าแฮกเกอร์เปลี่ยนเป้าหมายอยู่เสมอ ไม่ว่าจะเป็นการพุ่งเป้าโจมตีหน่วยงานรัฐ บริษัทเอกชน ไม่เว้นแม้แต่กลุ่มอุตสาหกรรม ดังนั้น OT Security จึงเป็นความท้าทายของผู้ประกอบการอุตสาหกรรมที่ต้องปรับตัว เรียนรู้ให้ทันต่อภัยคุกคามที่อาจจะเกิดขึ้นในอนาคตเพื่อเตรียมความพร้อมรับมืออยู่เสมอ

สำหรับผู้ที่สนใจบริการตรวจสอบระบบความปลอดภัยทางไซเบอร์ (Cybersecurity) อื่น ๆ เพิ่มเติมให้กับองค์กรสามารถติดต่อ NT cyfence ได้ทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 เรามีทีมงานผู้เชี่ยวชาญพร้อมให้คำแนะนำ และเป็นที่ปรึกษาด้านความปลอดภัยด้านสารสนเทศอย่างครบวงจรให้กับคุณ

ที่มา: nozominetworks , sectrio

บทความที่เกี่ยวข้อง