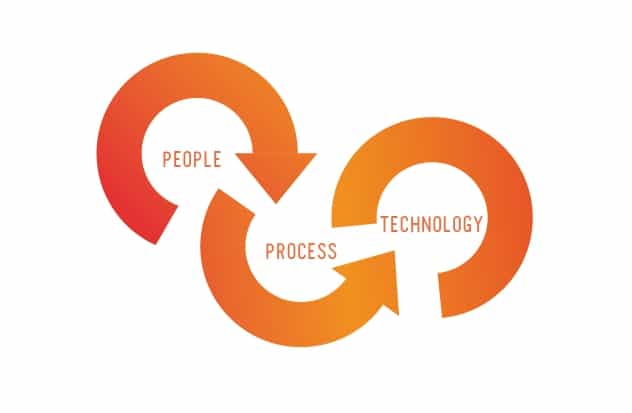

People Process Technology : 3 เสาหลักเพื่อความมั่นคงปลอดภัยอันแข็งแกร่ง

1 กันยายน 2017

เทคโนโลยีสำหรับรักษาความมั่นคงปลอดภัยมีการพัฒนา ปรับปรุง ให้พร้อมรับมือกับภัยคุกคามรูปแบบใหม่ๆ อยู่เสมอมา หลายบริษัทยักษ์ใหญ่ทั่วโลกลงทุนติดตั้งเทคโนโลยีที่ดีที่สุดและใหม่ที่สุดเพื่อป้องกันระบบของตนจากการโจมตีของแฮ็คเกอร์ แต่เคยสงสัยหรือไม่ว่า ทำไมระบบของบริษัทเหล่านั้นยังคงถูกเจาะและตกเป็นข่าวในหน้าสื่อออนไลน์ไม่เว้นในแต่ละวัน

ใช้เทคโนโลยีที่ดีที่สุด ทำไมยังถูกแฮ็ค

ยกตัวอย่างกรณีศึกษาของ Target Corporation หนึ่งในห้างสรรพสินค้าที่ใหญ่ที่สุดของสหรัฐฯ ห้างดังกล่าวมีการติดตั้ง FireEye ระบบ Threat Intelligence ที่ขึ้นชื่อว่าดีที่สุดในโลก ณ ขณะนั้น โดยลงทุนไปกว่า 57 ล้านบาท แต่เมื่อต้นปี 2014 ที่ผ่านมา กลับมีข่าวว่าห้างดังกล่าวถูกโจมตีและข้อมูลบัตรเครดิตของลูกค้ามากกว่า 40 ล้านรายถูกขโมยออกไป

หลังเกิดเหตุ Target ฟ้องร้อง FireEye ทันที ในข้อหาผลิตภัณฑ์ไม่ได้ช่วยปกป้องระบบเหมือนที่ได้โฆษณาไว้ แต่จากการตรวจสอบของ FireEye พบว่า ณ เวลาที่ถูกแฮ็คเกอร์โจมตีแบบ APT เข้ามานั้น FireEye ที่ประเทศอินเดียตรวจพบสัญญาณผิดปกติ ต้องสงสัยว่ามีมัลแวร์แทรกซึมเข้ามาในระบบของ Target จึงได้แจ้งเตือนไปยังสำนักงานใหญ่ของ Target ในสหรัฐฯ เพื่อให้ทีม SOC รับทราบแล้ว แต่ทีม SOC กลับเพิกเฉย ไม่ดำเนินการใดๆ

จากกรณีศึกษานี้ จะเห็นได้ชัดว่าต่อให้องค์กรใช้ “เทคโนโลยี” ที่ล้ำเลิศแค่ไหน แต่ถ้า “คน” ในองค์กรไม่มีความรู้และทักษะในการรับมือกับภัยคุกคามที่ดีเพียงพอ รวมไปถึง “กระบวนการ” ที่ไม่มีประสิทธิภาพ ก็ส่งผลให้ระบบขององค์กรยังคงตกอยู่ในความเสี่ยง

Credit: Target

เปลี่ยนแนวคิดใหม่ ไม่ใช่ “ถ้าถูกโจมตี” แต่เป็น “เมื่อถูกโจมตี”

ในขณะที่เทคโนโลยีก้าวเดินไปข้างหน้า ภัยคุกคามไซเบอร์ก็ถูกพัฒนาให้มีความซับซ้อนและแยบยลขึ้นด้วยเช่นกัน โดยเฉพาะอย่างยิ่ง Advanced Persistent Threats (APTs) ซึ่งเป็นการโจมตีที่ถูกออกแบบมาใช้กับเป้าหมายโดยเฉพาะ ซึ่งมักมีความสามารถในการหลบหลีกระบบป้องกัน และสามารถแทรกซึมเข้าไปยังระบบเครือข่ายโดยที่เป้าหมายไม่รู้ตัว ส่งผลให้ระบบรักษาความมั่นคงปลอดภัยที่เน้น “การป้องกัน (Prevention)” ไม่เพียงพออีกต่อไป

ดังนั้นแล้ว องค์กรควรเปลี่ยนแนวคิดจาก “ถ้าระบบถูกโจมตีควรทำอย่างไร” ซึ่งเน้นที่การป้องกันไปเป็น “เมื่อระบบถูกโจมตีควรทำอย่างไร” ซึ่งเน้นที่ “การตรวจจับ (Detection)” และ “การตอบสนอง (Response)” ควบคู่ไปด้วย เพื่อให้สามารถระบุภัยคุกคามที่เล็ดลอดเข้ามาได้อย่างรวดเร็ว และกักกันความเสียหายไม่ให้แพร่กระจายออกไปได้อย่างทันท่วงที ในขณะที่ยังต้องมีกระบวนการต่างๆ มารองรับเหตุผิดปกติ เพื่อให้ระบบยังคงสามารถดำเนินการต่อได้อย่างต่อเนื่อง

“ตอนนี้มีบริษัทเพียงแค่ 2 ประเภท หนึ่งคือบริษัทที่ถูกแฮ็คไปแล้ว และอีกหนึ่งคือบริษัทที่กำลังจะถูกแฮ็ค” — Robert S. Mueller ผู้อำนวยการ FBI

Gartner ระบุ Detection & Response เป็นสิ่งสำคัญอันดับหนึ่งด้านความมั่นคงปลอดภัยในปี 2017

จากแนวโน้มของภัยคุกคามแบบ APT ไม่ว่าจะเป็น Zero-day Exploit หรือ Advanced Malware บริษัทวิจัยและที่ปรึกษาชื่อดังของสหรัฐฯ อย่าง Gartner ระบุถึงการลงทุนด้านความมั่นคงปลอดภัยในปี 2017 ว่า องค์กรขนาดใหญ่กำลังเปลี่ยนกลยุทธ์จากระบบที่เน้นการป้องกัน (Prevention) ไปเป็นระบบที่เน้นการตรวจจับและตอบสนอง (Detection & Response) มากขึ้น และคาดว่าจะกลายเป็นความต้องการหลักด้านความมั่นคงปลอดภัยไปจนถึงปี 2020

“การเปลี่ยนไปเน้นกระบวนการตรวจจับและตอบสนองนั้นจะครอบคลุมทั้งส่วน People, Process และ Technology และจะเป็นตัวผลักดันให้ตลาดด้านความมั่นคงปลอดภัยเติบโตในอีก 5 ปีข้างหน้า อย่างไรก็ตาม ไม่ได้หมายความว่ากระบวนการป้องกันจะไม่สำคัญหรือทาง CISO จะเลิกสนใจการป้องกันสถานการณ์ผิดปกติ ถ้าพูดให้ชัดเจนคือ การป้องกันจะไร้ประโยชน์ทันที ถ้าไม่ผูกมันเข้าด้วยกันกับการตรวจจับและการตอบสนองต่อภัยคุกคาม” — Sid Deshpande หัวหน้าทีมนักวิเคราะห์เชิงการวิจัยของ Gartner ระบุ

People-Process-Technology: 3 เสาหลักเพื่อความมั่นคงปลอดภัยอันแข็งแกร่ง

ดังที่ Gartner ได้กล่าวไว้ สิ่งสำคัญเพื่อให้การป้องกัน ตรวจจับ และตอบสนองสัมฤทธิ์ผลไม่ได้ขึ้นอยู่กับ “เทคโนโลยี” ที่ใช้เพียงอย่างเดียว แต่ยังขึ้นกับ “กระบวนการ” และ “คน” อีกด้วย ยิ่งองค์กรให้ความสำคัญของทั้ง 3 ปัจจัยนี้มากเท่าไหร่ ก็ยิ่งช่วยลดความเสี่ยงที่ระบบจะถูกโจมตีได้มากเท่านั้น

Technology

เทคโนโลยีด้านความมั่นคงปลอดภัยเปรียบเสมือนเป็นมาตรการควบคุมสำหรับปกป้ององค์กรจากภัยคุกคาม ปัจจัยหลักที่ช่วยให้สามารถเลือกใช้เทคโนโลยีได้อย่างถูกต้องและเหมาะสมกับสภาวะแวดล้อมขององค์กรไม่ได้มาจากความทันสมัยหรือจำนวนฟีเจอร์ของเทคโนโลยี แต่มาจากการประเมินความเสี่ยง เทคโนโลยีที่เลือกมาเป็นมาตรการควบคุมจะต้องลดระดับความเสี่ยงด้านความมั่นคงปลอดภัยขององค์กรลงให้อยู่ในขอบเขตที่ยอมรับได้หรือลดระดับความเสียหายลงได้มากที่สุด มิเช่นนั้นแล้ว เทคโนโลยีอาจแก้ปัญหาไม่ถูกจุด ทำให้ลงทุนไปอย่างไม่คุ้มค่า

Process

เมื่อมีเทคโนโลยีที่พร้อมรับมือกับภัยคุกคามแล้ว สิ่งสำคัญที่ตามมาคือการมีกระบวนการเพื่อรองรับการใช้งานเทคโนโลยีเหล่านั้น เช่น มีการจัดทำแผนความต่อเนื่องทางธุรกิจ (Business Continuity Plan) เพื่อให้ระบบขององค์กรยังคงให้บริการต่อไปได้แม้เกิดภัยพิบัติ หรือ มีการจัดทำ Use Case ของภัยคุกคามและเหตุผิดปกติรูปแบบต่างๆ เพื่อให้ผู้ที่เกี่ยวข้องสามารถตอบสนองต่อเหตุการณ์ได้อย่างรวดเร็วและเป็นระบบ นอกจากนี้ องค์กรยังสามารถนำกระบวนการที่เป็นมาตรฐานหรือกรอบการทำงานเข้ามาใช้เพื่อยกระดับความมั่นคงปลอดภัยขององค์กรได้ เช่น มาตรฐานระบบบริหารจัดการความมั่นคงปลอดภัยสารสนเทศ (ISMS หรือ ISO/IEC 27001:2013) หรือ NIST Cybersecurity Framework เป็นต้น

People

คน เรียกได้ว่าเป็นจุดอ่อนใหญ่ของการรักษาความมั่นคงปลอดภัย ต่อให้องค์กรใช้เทคโนโลยีที่ยอดเยี่ยม หรือมีกระบวนการที่รัดกุมมากเพียงใด แต่ถ้าพนักงานในองค์กรขาดความรู้และทักษะในการรับมือกับภัยคุกคาม ระบบขององค์กรก็ยังคงตกเป็นเหยื่อของแฮ็คเกอร์ได้อยู่ดี ดังนั้น สิ่งสำคัญที่สุดคือการอบรมให้พนักงานภายในองค์กรทราบถึงรูปแบบของภัยคุกคามไซเบอร์ที่พบบ่อยในปัจจุบัน และตระหนักถึงความสำคัญของการรักษาความมั่นคงปลอดภัย นอกจากนี้ ควรฝึกฝนพนักงานผ่านทางการจำลองสถานการณ์จริง เพื่อให้พนักงานมีประสบการณ์ และสามารถตอบสนองต่อการโจมตีได้อย่างรวดเร็วและถูกต้อง

จะเห็นได้ว่า 3 เสาหลักที่กล่าวมาข้างต้นนั้นมีความสำคัญเป็นอย่างมาก ในการเพิ่มความปลอดภัยให้กับระบบขององค์กร ไม่ให้ตกเป็นเหยื่อของแฮ็คเกอร์จากการโจมตีระบบฯ และจากภัยคุกคามไซเบอร์ต่างๆ ดังนั้นการเลือกผู้ให้บริการที่ดี เพื่อมาเสริมความแข็งแกร่งในส่วนดังกล่าวก็ถือเป็นส่วนสำคัญ ซึ่ง NT cyfence ก็เป็นหนึ่งในผู้ให้บริการนั้นด้วย สำหรับผู้ที่ต้องการเพิ่มความมั่นคงปลอดภัยให้แก่ “เทคโนโลยี”, “กระบวนการ” และ “องค์กร” สามารถติดต่อ NT cyfence เพื่อสอบถามข้อมูลเพิ่มเติมเกี่ยวกับรายละเอียดการให้บริการ

บทความที่เกี่ยวข้อง