มาตรฐานความปลอดภัยเว็บไซต์ พ.ศ. 2568 ฉบับแรกของไทย ในมุมมองบริษัทผู้พัฒนาเว็บไซต์ควรรู้อะไรบ้าง

31 ตุลาคม 2025

ในยุคที่บริการภาครัฐกว่า 80% ถูกย้ายขึ้นสู่ระบบออนไลน์ ตั้งแต่เว็บไซต์ข้อมูลหน่วยงาน ไปจนถึงบริการ e-Service ที่เกี่ยวข้องกับข้อมูลประชาชนจำนวนมหาศาล ภัยคุกคามทางไซเบอร์จึงไม่ได้เป็นเพียงเรื่องเทคนิคอีกต่อไป แต่ถูกยกระดับกลายเป็น “ความเสี่ยงต่อความมั่นคงของประเทศ”

เมื่อวันที่ 16 กันยายน 2568 คณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (กมช.) ได้ประกาศในราชกิจจานุเบกษาเรื่อง “มาตรฐานการรักษาความมั่นคงปลอดภัยสำหรับเว็บไซต์ พ.ศ. 2568” โดยมีเป้าหมายเพื่อยกระดับความปลอดภัยของเว็บไซต์ภาครัฐให้เทียบเท่ามาตรฐานสากล แลฃลดความเสี่ยงจากการถูกโจมตีที่เพิ่มสูงขึ้นทุกปี

สาเหตุสำคัญที่ต้องออกประกาศนี้ มีอยู่ 3 ประเด็นหลัก ได้แก่

- ช่องโหว่ในเว็บไซต์ภาครัฐยังคงมีจำนวนมาก

เว็บไซต์ภาครัฐหลายแห่งยังไม่ได้ใช้ HTTPS ที่ปลอดภัย หรือมีระบบ CMS ที่ล้าสมัย ทำให้ถูกโจมตีได้ง่าย เช่น การฝังโค้ด, Defacement หรือขโมยข้อมูลผู้ใช้ - ไม่มีมาตรฐานกลางสำหรับการจ้างพัฒนาเว็บไซต์จากภายนอก

บริษัทที่รับงานจากหน่วยงานรัฐแต่ละบริษัทใช้วิธีพัฒนาและดูแลระบบแตกต่างกันไป บางรายไม่มีแนวทางด้าน Security ที่ชัดเจน จึงเกิดความเสี่ยงต่อการรั่วไหลของข้อมูลภาครัฐโดยไม่รู้ตัว - ต้องการกำหนด “มาตรฐานกลาง” ให้ทุกหน่วยงานและผู้รับจ้างถือปฏิบัติร่วมกัน

เพื่อให้หน่วยงานรัฐสามารถตรวจสอบความมั่นคงปลอดภัยของเว็บไซต์ได้อย่างเป็นระบบ และให้องค์กรเอกชนมีแนวทางชัดเจนในการพัฒนาเว็บไซต์ที่ปลอดภัยและยั่งยืน

ดังนั้น “มาตรฐานเว็บไซต์ที่ปลอดภัย พ.ศ. 2568” จึงถือเป็น กรอบกลาง (Baseline Security Framework) ที่ภาครัฐและเอกชนต้องยึดถือร่วมกัน เพื่อให้ระบบดิจิทัลของประเทศเดินหน้าอย่างมั่นคงและปลอดภัยมากยิ่งขึ้น

เมื่อต้องรับงานพัฒนาเว็บไซต์ให้หน่วยงานภาครัฐ หรือดูแลเว็บไซต์ที่เกี่ยวข้องกับข้อมูลสำคัญ หลักการทำงานที่บริษัทหรือองค์กรควรยึดมั่นเป็นพื้นฐานก็คือ “หลักการความมั่นคงปลอดภัยสารสนเทศ” หรือที่รู้จักกันในชื่อ CIA Triad: Confidentiality, Integrity, Availability

หลักการพื้นฐานของ CIA Triad

1. Confidentiality การรักษาความลับของข้อมูล

สำหรับเว็บไซต์ภาครัฐ หรือเว็บไซต์ของเอกชนที่ให้บริการงานราชการ การรั่วไหลของข้อมูลประชาชน ข้อมูลธุรกรรม หรือข้อมูลภายในองค์กร ถือว่าเป็น “ภัยร้ายแรง” ที่สามารถทำลายความเชื่อมั่นของผู้ใช้และองค์กรได้ในพริบตา ซึ่งหลักการรักษาความลับของข้อมูลที่ต้องยึดถือมีดังนี้

- เข้าถึง Data เฉพาะผู้ที่ได้รับอนุญาตเท่านั้น

- ใช้ Encryption ทั้งขณะส่ง (In-Transit) และขณะจัดเก็บ (At-Rest) เช่น HTTPS / TLS 1.2 หรือสูงกว่า

- มีระบบตรวจจับและป้องกันการรั่วไหลของข้อมูล (DLP – Data Loss Prevention)

- ควบคุม Access ให้เหมาะสม เช่น ผู้พัฒนา, ผู้ดูแลระบบ, ผู้ใช้ทั่วไป ไม่ควรมีสิทธิ์เกินจำเป็น

- ตรวจสอบ Log ว่ามีการเรียกดูข้อมูลที่ไม่ปกติหรือไม่

2. Integrity การป้องกันข้อมูลไม่ให้ถูกแก้ไขโดยไม่ได้รับอนุญาต

ข้อมูลไม่เพียงแต่ต้องไม่รั่วไหล แต่ยังต้อง “เชื่อถือได้” และ “ไม่ถูกแก้ไขโดยไม่ได้รับอนุญาต” ซึ่งมีหลักการของ Integrity ดังนี้

- ใช้ Checksum, Hashing หรือ Digital Signature เพื่อยืนยันว่าไฟล์หรือข้อมูลยังไม่ถูกดัดแปลง

- ตรวจสอบสิทธิ์การเขียน (Write) การแก้ไข (Modify) หรือการลบ (Delete) บน Web Server, Database อย่างเคร่งครัด

- มี Audit Log และ Version Control ซึ่งช่วยให้สามารถย้อนกลับ (Rollback) หรือทราบว่าใครแก้ไขเมื่อใด

- ทำ Penetration Testing และ Code Review เป็นระยะ

เมื่อเกิดช่องโหว่ทางความปลอดภัย เช่น การใช้ Exploit tools หรือ SQL Injection จนข้อมูลเกิดความเสียหาย (Integrity เสียไป) อาจนำไปสู่ “ข้อมูลที่ไม่ถูกต้อง” หรือ “ข่าวปลอม” ซึ่งจะส่งผลกระทบต่อภาพลักษณ์และความน่าเชื่อถือของบริการได้ สำหรับ Developer หรือ IT Support ของบริษัทที่ทำงานกับหน่วยงานภาครัฐ การรักษาความถูกต้องของข้อมูล (Integrity) จึงเป็นสิ่งสำคัญ และควรมีการกำหนดแนวปฏิบัติที่ดี (Best Practice) ตั้งแต่ขั้นตอนการเขียนโค้ด การจัดการฐานข้อมูล ไปจนถึงการอัปเดตแพตช์ระบบเซิร์ฟเวอร์ในระดับล่างสุด

3. Availability ระบบต้องพร้อมใช้งานตลอดเวลา

เว็บไซต์ภาครัฐหลายแห่งมีความสำคัญระดับชาติ เช่น ระบบร้องเรียน, ฐานข้อมูลกลาง หรือบริการสาธารณะ ถ้าระบบไม่สามารถใช้งานได้แม้เพียงไม่นานก็อาจกระทบต่อประชาชนทั่วประเทศ จึงต้องมีการออกแบบและวางแผนเป็นอย่างดี เช่น

- ออกแบบ High-Availability (HA) และ Failover Cluster เพื่อให้บริการไม่สะดุด

- ออกแบบระบบสำรอง (Redundancy) และแผนกู้ระบบ (Disaster Recovery Plan)

- มี Load Balancer เพื่อกระจายโหลด และมี Back-up พร้อม Recovery Plan เมื่อระบบพบปัญหา

- Monitoring แบบ Real-Time เพื่อรู้ทันทีเมื่อ Website หรือ API ไม่ตอบสนอง

- อัปเดต OS และแอปพลิเคชันอย่างสม่ำเสมอ

- มีระบบป้องกันการโจมตีแบบ DDoS ด้วย Firewall หรือ WAF ที่ทันสมัย

มาตรฐานเว็บไซต์ที่ปลอดภัย พ.ศ. 2568 คือ “จุดเปลี่ยนสำคัญ” ของการพัฒนาเว็บไซต์ภาครัฐไทย ที่เน้นให้ทุกหน่วยงาน ทั้งภาครัฐและเอกชนผู้รับจ้าง เข้าใจและนำ หลักการ CIA Triad มาปรับใช้จริง เพราะ “เว็บไซต์ที่ปลอดภัย” ไม่ได้แค่ช่วยป้องกันการโจมตี แต่ยังเป็นรากฐานของ “ความเชื่อมั่นทางดิจิทัล” ที่ทั้งประเทศต้องร่วมกันสร้าง

องค์ประกอบสำคัญของเว็บไซต์ที่ปลอดภัย

เมื่อมาตรฐานเว็บไซต์ที่ปลอดภัย พ.ศ. 2568 มีผลบังคับใช้ เว็บไซต์ที่ให้บริการกับภาครัฐ ไม่ว่าจะเป็นของหน่วยงานเองหรือบริษัทเอกชนที่รับพัฒนา ต้องมีทั้ง “นโยบาย”, “มาตรการ” และ “ระบบควบคุม” เพื่อป้องกันความเสี่ยงทางไซเบอร์ในทุกระดับ

มาตรฐานนี้จึงกำหนดองค์ประกอบสำคัญที่ทุกหน่วยงานต้องมีอย่างชัดเจน แบ่งเป็น 2 ส่วนหลัก คือ การกำกับดูแลในระดับนโยบาย และ มาตรการทางเทคนิค

1. นโยบายและการกำกับดูแล (Governance & Policy)

หลายองค์กรยังมองว่า Cybersecurity เป็นแค่เรื่องของฝ่าย IT แต่ในความเป็นจริง “ความปลอดภัยของเว็บไซต์” เป็นความรับผิดชอบร่วมของทั้งองค์กร ตั้งแต่ผู้บริหารระดับสูงจนถึงผู้พัฒนา (Developer) เพื่อให้ระบบเว็บไซต์อยู่ภายใต้กรอบการควบคุมที่ชัดเจน มาตรฐานฉบับใหม่นี้จึงกำหนดให้หน่วยงานต้องมีสิ่งเหล่านี้

- นโยบายความมั่นคงปลอดภัยเว็บไซต์ (Website Security Policy)

– เป็นเอกสารหลักที่กำหนดแนวทางและข้อปฏิบัติ เช่น การเข้ารหัสข้อมูล การกำหนดสิทธิ์เข้าถึง หรือการเก็บบันทึก Log

– ต้องได้รับการอนุมัติจากผู้บริหารระดับสูงขององค์กร

– ทบทวนอย่างน้อยปีละหนึ่งครั้ง เพื่อให้สอดคล้องกับเทคโนโลยีและภัยคุกคามใหม่ ๆ - กลยุทธ์บริหารความเสี่ยง (Risk Management Strategy)

– วิเคราะห์ความเสี่ยงในแต่ละส่วนของเว็บไซต์ เช่น ช่องโหว่ของ CMS หรือการจัดการ API

– จัดลำดับความเสี่ยง (Risk Prioritization) เพื่อกำหนดแนวทางป้องกันและงบประมาณอย่างเหมาะสม

– มีการประเมินผลกระทบ (Impact Assessment) เมื่อเกิดเหตุผิดปกติ เช่น ระบบล่ม หรือข้อมูลรั่วไหล - บทบาทและความรับผิดชอบ (Roles & Responsibilities)

– กำหนดผู้รับผิดชอบด้านความมั่นคงปลอดภัยเว็บไซต์ (Website Security Officer หรือ IT Security Manager)

– แยกหน้าที่ระหว่างทีมพัฒนา (Dev), ทีมปฏิบัติการ (Ops), และทีมตรวจสอบ (Audit) เพื่อลดความเสี่ยงจากการทับซ้อนของอำนาจ

– มีการฝึกอบรมและสร้างความตระหนักรู้ด้าน Cybersecurity ให้กับบุคลากรทุกระดับ

2. มาตรการทางเทคนิค (Technical Controls)

นโยบายที่ดีจะไร้ความหมาย หากไม่มีระบบเทคนิคมารองรับอย่างจริงจัง มาตรฐานเว็บไซต์ที่ปลอดภัยฯ จึงระบุชุดมาตรการทางเทคนิคที่จำเป็นต้องมี เพื่อให้เว็บไซต์พร้อมรับมือกับภัยคุกคามทั้งในและนอกองค์กร ซึ่งมาตรฐานที่ว่ามีรายละเอียดดังนี้

- การเข้ารหัสการสื่อสาร (SSL/TLS)

– ต้องใช้ใบรับรอง (Certificate) ที่ปลอดภัย เช่น TLS 1.2 ขึ้นไป

– ห้ามใช้ใบรับรองที่หมดอายุ หรือใบรับรองแบบ Self-Signed สำหรับเว็บไซต์ภาครัฐ

– ควรใช้เครื่องมืออย่าง SSL Labs Test ตรวจสอบระดับความปลอดภัยของการเชื่อมต่อ - การอัปเดตระบบอย่างสม่ำเสมอ (System Updates)

– อัปเดต OS, Web Server, CMS และ Database เพื่ออุดช่องโหว่ที่อาจถูกใช้โจมตี

– ใช้ระบบแจ้งเตือน (Patch Management System) เพื่อควบคุมรอบการอัปเดต

– หลีกเลี่ยงการใช้ปลั๊กอินหรือโมดูลที่ไม่ผ่านการตรวจสอบจากแหล่งที่เชื่อถือได้ - การป้องกันเชิงรุกด้วย Firewall และ WAF

– Firewall (Network-Level Protection): กรองการเชื่อมต่อจากภายนอกก่อนถึง Web Server

– Web Application Firewall (WAF): ป้องกันการโจมตีระดับแอปพลิเคชัน เช่น SQL Injection, XSS, CSRF

– เปิดใช้ DNSSEC (Domain Name System Security Extensions) เพื่อป้องกันการปลอมแปลง DNS Record - การตรวจจับและตอบสนองภัยคุกคาม (Detection & Response)

– ติดตั้งระบบ EDR (Endpoint Detection & Response) หรือ XDR (Extended Detection & Response) เพื่อเฝ้าระวังพฤติกรรมต้องสงสัยในระบบ

– มี ระบบ Monitoring แบบ Real-Time เพื่อแจ้งเตือนเมื่อพบเหตุผิดปกติ เช่น การเข้าถึงผิดเวลา หรือมีการแก้ไขไฟล์ต้องห้าม

– จัดทำ Incident Response Plan (IRP) ระบุขั้นตอนรับมือเมื่อเกิดเหตุ และทีมที่รับผิดชอบ

– เตรียม Recovery Plan เพื่อกู้คืนระบบภายในเวลาที่กำหนด (RTO / RPO)

Multi-Factor Authentication (MFA) เกราะป้องกันชั้นที่สอง ที่องค์กรไม่ควรมองข้าม

ในประกาศของคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติฉบับนี้ มีการระบุอย่างชัดเจนว่า “Multi-Factor Authentication (MFA)” คือ ข้อกำหนดสำคัญของมาตรฐานการควบคุมการเข้าถึง (Access Control) ที่หน่วยงานภาครัฐและบริษัทเอกชนผู้รับจ้างนำมาใช้กับระบบเว็บไซต์ทุกประเภทที่มีข้อมูลสำคัญหรือเข้าถึงจากระยะไกล กล่าวคือ รหัสผ่านเพียงชุดเดียวไม่เพียงพออีกต่อไป เพราะทุกวันนี้ ข้อมูลรั่วไหลกว่า 80% เกิดจาก “การใช้รหัสผ่านซ้ำ” หรือ “รหัสผ่านถูกขโมย” ดังนั้น มาตรฐานใหม่จึงแนะนำให้พิจารณาการพิสูจน์ตัวตนแบบหลายปัจจัย เพื่อเพิ่ม “ชั้นป้องกัน” และยืนยันตัวตนของผู้ใช้งานอย่างแท้จริงก่อนเข้าถึงระบบสำคัญ

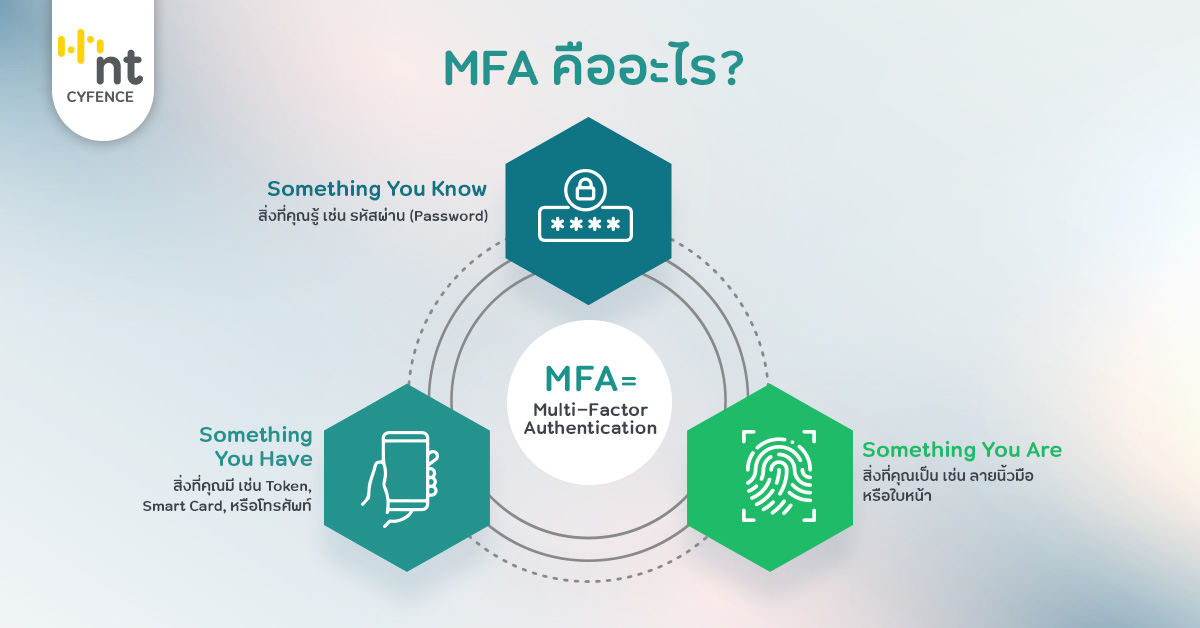

MFA คืออะไร?

MFA หรือ Multi-Factor Authentication คือกระบวนการยืนยันตัวตนของผู้ใช้ มากกว่าหนึ่งขั้นตอน ก่อนอนุญาตให้เข้าถึงระบ โดยจะผสาน “ปัจจัย” (Factors) อย่างน้อย 2 ประเภทเข้าด้วยกัน ได้แก่

- สิ่งที่คุณรู้ (Something You Know) เช่น รหัสผ่าน (Password)

- สิ่งที่คุณมี (Something You Have) เช่น Token, Smart Card, หรือโทรศัพท์

- สิ่งที่คุณเป็น (Something You Are) เช่น ลายนิ้วมือ หรือใบหน้า

การผสมผสานอย่างน้อยสองปัจจัยนี้ จะทำให้ผู้ไม่หวังดีไม่สามารถเข้าถึงระบบได้ แม้จะรู้รหัสผ่านของผู้ใช้งานแล้วก็ตาม

ใครบ้างที่ “ควรใช้ MFA” ตามมาตรฐานฯ

ประกาศฉบับนี้ระบุชัดว่าระบบใดที่อยู่ในกลุ่มต่อไปนี้จะต้องใช้ MFA โดยเฉพาะหน่วยงานภาครัฐ และบริษัทเอกชนที่เป็นผู้พัฒนาเว็บไซต์หรือให้บริการโครงสร้างพื้นฐานดิจิทัล

- ผู้ดูแลระบบ (Admin / DevOps / Developer)

การเข้าถึง Web Server, Database, หรือ CMS ต้องมีการยืนยันตัวตนหลายขั้นตอน MFA จะช่วยป้องกันเหตุการณ์ “Admin Account ถูกยึด” ซึ่งเป็นช่องทางหลักที่แฮ็กเกอร์ใช้เจาะระบบ - ผู้ใช้งานระบบที่มีข้อมูลอ่อนไหว

สำหรับบริการ e-Service ของภาครัฐ หรือระบบธุรกรรมการเงิน ผู้ใช้ที่ทำการเข้าสู่ระบบ ควรต้องผ่านการยืนยันตัวตนสองชั้น เช่น OTP หรือแอปพลิเคชันยืนยันตัวตน - การเข้าถึงจากระยะไกล (Remote Access)

กรณีการเชื่อมต่อแบบ SSH, VPN หรือ Admin Panel ที่เข้าจากนอกเครือข่ายองค์กร ต้องบังคับใช้ MFA ทุกราย เพื่อป้องกันการเจาะเข้ามาผ่าน Credential ที่ถูกขโมย

วิธีการ MFA ที่แนะนำ

เพื่อให้สอดคล้องกับมาตรฐานตามประกาศ และเหมาะกับโครงสร้างองค์กร สามารถเลือกใช้วิธีการ MFA ดังต่อไปนี้

- OTP จากแอป (App-based OTP)

ใช้รหัส 6 หลักที่เปลี่ยนทุก 30 วินาที ผ่านแอปอย่าง Google Authenticator หรือ Microsoft Authenticator ซึ่งปลอดภัยกว่าการรับรหัสผ่าน SMS และใช้งานได้แม้ไม่มีสัญญาณโทรศัพท์ - Push Notification ผ่าน Mobile App

เมื่อผู้ใช้เข้าสู่ระบบ จะมีการแจ้งเตือนให้ “กดยืนยัน” หรือ “ปฏิเสธ” ผ่านแอปบนมือถือ มีสะดวกและปลอดภัย เหมาะสำหรับองค์กรที่มีระบบ SSO หรือ Portal ภายใน - Hardware Token / Security Key

เป็นอุปกรณ์ USB หรือ NFC ที่ใช้ยืนยันตัวตนโดยกดปุ่มหรือแตะที่เครื่อง เหมาะกับ Admin หรือ DevOps ที่ต้องเข้าถึง Server สำคัญ ป้องกัน Phishing ได้เกือบ 100% - Biometric (ถ้าระบบรองรับ)

ใช้การยืนยันตัวตนด้วยลายนิ้วมือ Face ID หรือ สแกนม่านตา ลดภาระการจำรหัสผ่าน และเพิ่มความเร็วในการเข้าสู่ระบบ

MFA กับการปฏิบัติตามมาตรฐานเว็บไซต์ภาครัฐ

“มาตรฐานเว็บไซต์ที่ปลอดภัย” ไม่ได้มอง MFA เป็นเพียง Option เสริม แต่เป็น “กลไกหลักในการควบคุมการเข้าถึง (Access Control Mechanism)” เพราะช่วยลดความเสี่ยงจากเหตุการณ์ที่พบบ่อยที่สุดในโลกไซเบอร์ เช่น

- การขโมยรหัสผ่านจากอีเมล Phishing

- การใช้รหัสผ่านซ้ำระหว่างระบบ

- การเข้าถึงโดยพนักงานที่ลาออกแต่บัญชียังไม่ถูกปิด

องค์กรที่นำ MFA มาใช้จะสามารถป้องกันการบุกรุกได้ถึง 99.9% ของการโจมตีที่อาศัยการขโมย Credential (อ้างอิงจาก Microsoft Security Report 2024)

แนวทางตรวจสอบเว็บไซต์ให้สอดคล้องกับมาตรฐาน

การมีมาตรฐานด้านความมั่นคงปลอดภัยของเว็บไซต์เพียงอย่างเดียวอาจยังไม่เพียงพอ หากขาดกระบวนการตรวจสอบและประเมินผลอย่างต่อเนื่อง

ใน “มาตรฐานการรักษาความมั่นคงปลอดภัยสำหรับเว็บไซต์ พ.ศ. 2568” ได้กำหนดให้หน่วยงานภาครัฐ รวมถึงบริษัทเอกชนที่เป็นผู้พัฒนาหรือผู้ดูแลเว็บไซต์ ต้องดำเนินการตรวจสอบความปลอดภัยของเว็บไซต์เป็นระยะ เพื่อให้มั่นใจว่าระบบยังคงอยู่ในสภาพพร้อมใช้งาน และไม่มีช่องโหว่ที่อาจถูกใช้เป็นช่องทางการโจมตี

การใช้ Checklist เพื่อการตรวจสอบความปลอดภัยของเว็บไซต์

Website Security Checklist ถือเป็นเครื่องมือสำคัญในการประเมินความพร้อมของเว็บไซต์ในเชิงระบบ โดยมีวัตถุประสงค์เพื่อช่วยให้องค์กรสามารถตรวจสอบได้ว่าระบบมีการปฏิบัติตามข้อกำหนดด้านความปลอดภัยครบถ้วนเพียงใด และสามารถระบุจุดอ่อนที่ต้องแก้ไขได้อย่างเป็นระบบ

รายการตรวจสอบควรครอบคลุมประเด็นสำคัญ เช่น

- การเข้ารหัสการสื่อสารผ่าน HTTPS และการใช้ TLS เวอร์ชันที่ปลอดภัย

- การอัปเดตระบบปฏิบัติการ Web Server, CMS และ Database อย่างสม่ำเสมอ

- การติดตั้งและใช้งานระบบ Firewall, WAF และ DNSSEC อย่างเหมาะสม

- การจัดให้มีระบบ Monitoring และระบบแจ้งเตือนเมื่อเกิดเหตุผิดปกติ

- การกำหนดบทบาทและความรับผิดชอบด้านความมั่นคงปลอดภัยอย่างชัดเจน

- การจัดทำแผน Incident Response และ Recovery เพื่อรองรับสถานการณ์ฉุกเฉิน

การดำเนินการตรวจสอบตาม Checklist อย่างสม่ำเสมอ เช่น ทุก 6 เดือน หรือหลังการเปลี่ยนแปลงระบบครั้งใหญ่ จะช่วยลดความเสี่ยงจากช่องโหว่ที่ยังไม่ได้รับการแก้ไข และเพิ่มความมั่นใจว่าระบบเว็บไซต์ขององค์กรมีความมั่นคงปลอดภัยตามมาตรฐาน

การจัดทำรายงานการแก้ไข (Remediation Report)

การตรวจพบช่องโหว่หรือความเสี่ยงในระบบเป็นเพียงจุดเริ่มต้นของกระบวนการรักษาความปลอดภัย องค์กรจำเป็นต้องมีขั้นตอนในการ แก้ไข (Remediation) และจัดทำรายงานการแก้ไข (Remediation Report) เพื่อบันทึกผลการดำเนินงานอย่างเป็นทางการ

รายงานการแก้ไขควรประกอบด้วยข้อมูลหลักดังนี้

- รายละเอียดของช่องโหว่ที่ตรวจพบ เช่น ประเภทของช่องโหว่ ระดับความรุนแรง และวันที่ตรวจพบ

- การประเมินผลกระทบที่อาจเกิดขึ้นหากไม่ได้ดำเนินการแก้ไข

- แนวทางการแก้ไข (Remediation Plan) พร้อมระบุผู้รับผิดชอบในแต่ละส่วน

- ระยะเวลาเริ่มต้นและสิ้นสุดของการดำเนินการแก้ไข

- ผลการตรวจสอบภายหลังการแก้ไข เพื่อยืนยันว่าช่องโหว่ได้รับการปิดหรือควบคุมความเสี่ยงแล้ว

รายงานดังกล่าวจะช่วยให้ผู้บริหารด้าน IT และผู้บริหารระดับองค์กร เช่น CIO หรือ IT Director สามารถติดตามภาพรวมของความมั่นคงปลอดภัยของเว็บไซต์ได้อย่างมีระบบ และใช้เป็นหลักฐานประกอบการประเมินความเสี่ยงในอนาคต

การประยุกต์ใช้แนวทางนี้ในภาคเอกชน

แม้มาตรฐานเว็บไซต์ที่ปลอดภัย พ.ศ. 2568 จะมุ่งเน้นการบังคับใช้กับหน่วยงานภาครัฐ แต่สำหรับองค์กรเอกชน โดยเฉพาะบริษัทที่รับงานพัฒนาเว็บไซต์ให้หน่วยงานรัฐ หรือใช้เว็บไซต์เป็นช่องทางหลักในการให้บริการ ก็ควรนำแนวทางดังกล่าวมาปรับใช้เพื่อยกระดับมาตรฐานและความน่าเชื่อถือของเว็บไซต์ในระดับองค์กรได้เช่นเดียวกัน

ประโยชน์ที่องค์กรเอกชนจะได้รับ ได้แก่

- เพิ่มความน่าเชื่อถือและความมั่นใจให้กับลูกค้าภาครัฐและภาคเอกชน

- ลดความเสี่ยงทางธุรกิจจากเหตุการณ์ข้อมูลรั่วไหลหรือระบบล่ม

- สร้างมาตรฐานการปฏิบัติงานด้านความปลอดภัยที่เป็นรูปธรรมและตรวจสอบได้

- เตรียมความพร้อมสำหรับการประเมินมาตรฐานความปลอดภัยในโครงการภาครัฐในอนาคต

องค์กรสามารถเริ่มต้นได้จากการทำ Self-Audit ด้วย Checklist ภายใน และกำหนดรอบการจัดทำ Remediation Report อย่างต่อเนื่อง เพื่อสร้างวัฒนธรรมด้านความมั่นคงปลอดภัยในองค์กรตั้งแต่ระดับปฏิบัติการจนถึงระดับนโยบาย

บทสรุป แนวทางสู่เว็บไซต์ที่มั่นคงปลอดภัยตามมาตรฐานไทย

“เว็บไซต์ที่ปลอดภัย” ไม่ใช่เพียงเรื่องเทคนิค แต่คือ “ความเชื่อมั่น” ขององค์กร

ในยุคที่บริการภาครัฐและธุรกิจส่วนใหญ่ย้ายสู่ระบบออนไลน์ ความปลอดภัยของเว็บไซต์ได้กลายเป็นองค์ประกอบสำคัญที่สะท้อนภาพลักษณ์ ความน่าเชื่อถือ และความพร้อมขององค์กรต่อการเผชิญภัยคุกคามไซเบอร์ที่ซับซ้อนยิ่งขึ้น

“มาตรฐานการรักษาความมั่นคงปลอดภัยสำหรับเว็บไซต์ พ.ศ. 2568” ที่ประกาศโดยคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (กมช.) จึงเป็นกรอบสำคัญในการยกระดับความปลอดภัยของเว็บไซต์ภาครัฐ และเป็นแนวทางที่องค์กรเอกชนควรนำมาปรับใช้ เพื่อสร้างระบบดิจิทัลที่ปลอดภัยและตรวจสอบได้

เว็บไซต์ที่ปลอดภัยต้องยืนอยู่บนหลักการสำคัญ 4 ประการ คือ

- นโยบายและการกำกับดูแล (Policy & Governance)

ต้องมีนโยบายความมั่นคงปลอดภัยเว็บไซต์ที่ชัดเจน และกำหนดบทบาทความรับผิดชอบอย่างเป็นระบบ เพื่อให้ทุกภาคส่วนขององค์กรปฏิบัติไปในทิศทางเดียวกัน - เทคโนโลยีป้องกัน (Technical Controls)

ติดตั้งระบบป้องกันพื้นฐาน เช่น SSL/TLS, Firewall, WAF, DNSSEC และ Monitoring เพื่อเฝ้าระวังภัยคุกคามและตอบสนองได้อย่างรวดเร็ว - การยืนยันตัวตนหลายชั้น (Multi-Factor Authentication: MFA)

เป็นกลไกสำคัญในการควบคุมการเข้าถึงระบบ ลดความเสี่ยงจากรหัสผ่านรั่วไหล และป้องกันการเข้าถึงโดยมิชอบ - การตรวจสอบและปรับปรุงอย่างต่อเนื่อง (Continuous Monitoring & Review)

ใช้ Checklist ตรวจสอบความปลอดภัยเป็นระยะ จัดทำรายงาน Remediation และประเมินความเสี่ยงเพื่อพัฒนาแนวทางป้องกันให้ทันสมัยอยู่เสมอ

ความปลอดภัย = ความเชื่อมั่น + การปฏิบัติตามกฎหมาย

การปฏิบัติตามมาตรฐานนี้ไม่เพียงช่วยป้องกันการโจมตีทางไซเบอร์ แต่ยังสะท้อนถึงความรับผิดชอบต่อข้อมูลของผู้ใช้ และการดำเนินการที่สอดคล้องกับกฎหมายสำคัญของไทย เช่น พ.ร.บ. ความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562 และ พ.ร.บ. คุ้มครองข้อมูลส่วนบุคคล (PDPA)

องค์กรที่มีนโยบายชัดเจน ใช้เทคโนโลยีเหมาะสม บังคับใช้ MFA และมีระบบตรวจสอบต่อเนื่อง จะสามารถสร้าง “เกราะป้องกันครบวงจร” ให้กับเว็บไซต์ได้อย่างมั่นคงและยั่งยืน

“Website Security ไม่ใช่ต้นทุน แต่คือการลงทุนในความเชื่อมั่นระยะยาว”

การสร้างเว็บไซต์ที่ปลอดภัยคือการสร้างความเชื่อถือระยะยาวทั้งต่อผู้ใช้และพันธมิตรทางธุรกิจเมื่อระบบปลอดภัย ข้อมูลปลอดภัย และการดำเนินงานสอดคล้องกับกฎหมายไซเบอร์ของไทย องค์กรย่อมพร้อมก้าวสู่เศรษฐกิจดิจิทัลอย่างมั่นคงและยั่งยืน

หากองค์กรของคุณกำลังมองหาที่ปรึกษาหรือผู้ให้บริการด้านความปลอดภัยทางไซเบอร์ที่ครอบคลุมและครบวงจร เพื่อยกระดับความปลอดภัยให้สอดคล้องกับมาตรฐานใหม่นี้ NT cyfence มีทีมผู้เชี่ยวชาญเฉพาะทางที่พร้อมให้บริการประเมินช่องโหว่ (Vulnerability Assessment) และการทดสอบเจาะระบบ (Penetration Testing) เพื่อตรวจสอบ ค้นหาจุดอ่อน และประเมินความเสี่ยงเชิงลึกของเว็บไซต์ตามกรอบมาตรฐาน สามารถขอข้อมูลเพิ่มเติมจาก NT cyfence ได้ที่ โทร 1888 หรือติดต่อผ่านทางเว็บไซต์ที่ www.cyfence.com/contact-us

บทความที่เกี่ยวข้อง