ทำไมองค์กรควรใช้ CSOC-as-a-Service แทนการตั้งทีมภายใน

13 สิงหาคม 2025

ในยุคที่การโจมตีทางไซเบอร์เกิดขึ้นตลอดเวลาและมีความซับซ้อนสูงกว่าที่เคย การมีศูนย์ปฏิบัติการ Cybersecurity Operations Center (CSOC) จึงเป็นรากฐานสำคัญในการปกป้ององค์กรจากภัยคุกคาม โดย CSOC คือศูนย์กลางในการทำหน้าที่เฝ้าระวัง วิเคราะห์ แจ้งเตือน และตอบสนองต่อเหตุการณ์การถูกคุกคามทางไซเบอร์แบบเรียลไทม์ โดยอาศัย 3 องค์ประกอบหลัก ได้แก่

- People: ผู้เชี่ยวชาญด้านความปลอดภัย (Security Analyst, Incident Responder)

- Process: กระบวนการที่ชัดเจนในการตรวจจับ แจ้งเตือน และรับมือ

- Technology: เครื่องมือ เช่น SIEM, EDR, Threat Intelligence Platform

แม้หลายองค์กรพยายามจัดตั้ง CSOC (In-House CSOC) แต่ต้องพบว่าการดูแลระบบ 24/7 ด้วยตนเองนั้น ใช้ต้นทุนสูง และขาดความยืดหยุ่น จึงมีทางเลือกใหม่ที่ตอบโจทย์มากกว่าในยุคนี้คือ CSOC-as-a-Service (CSOCaaS) การเช่าใช้บริการจากผู้เชี่ยวชาญภายนอกแบบครบวงจร

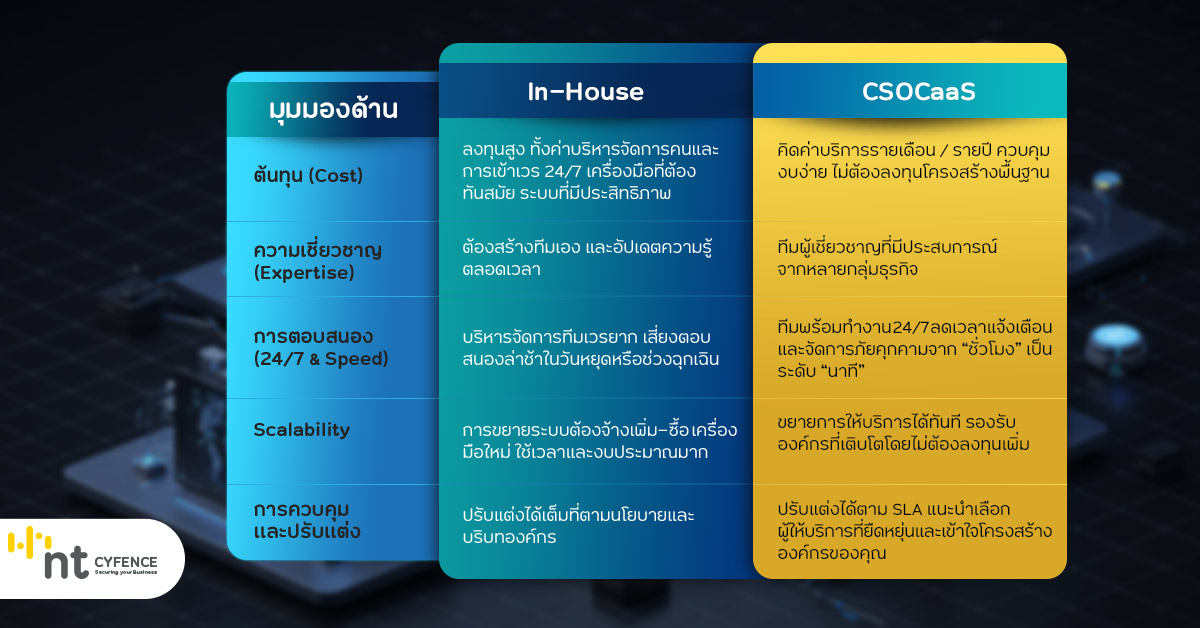

เปรียบเทียบข้อแตกต่าง In-House vs CSOCaaS

เมื่อเข้าใจแนวคิดพื้นฐานของ CSOC แล้ว คำถามต่อไปที่องค์กรต้องตอบให้ได้คือ “จะสร้างทีม CSOC ขึ้นเองหรือเลือกใช้ CSOC-as-a-Service ? ” โดย NT cyfence จัดทำข้อมูลเพื่อช่วยในการตัดสินใจซึ่งจะเปรียบเทียบทั้ง 2 แนวทางในประเด็นสำคัญ ได้แก่ ต้นทุน ความเชี่ยวชาญ ความเร็วในการตอบสนอง ความยืดหยุ่นในการขยายระบบ และความสามารถในการควบคุม เพื่อให้องค์กรสามารถเลือกแนวทางที่เหมาะสมได้ดีที่สุด

1. ต้นทุน (Cost)

- In-House CSOC: ต้องลงทุนสูง ทั้งค่าจ้างบุคลากรเฉพาะทาง เครื่องมือซอฟต์แวร์/ฮาร์ดแวร์ ระบบสำรอง และค่าใช้จ่ายในการบริหารจัดการทีมที่ต้องทำงานแบบ 24/7

- CSOCaaS: คิดค่าบริการแบบรายเดือนหรือรายปี มีความแน่นอนด้านงบประมาณ และไม่ต้องลงทุนโครงสร้างพื้นฐานเอง

2. ความเชี่ยวชาญ (Expertise)

- In-House: ต้องใช้เวลาสร้างทีมและอัปเดตความรู้ต่อเนื่อง

- CSOCaaS: เข้าถึงผู้เชี่ยวชาญเฉพาะทางที่ผ่านการฝึกฝนและเผชิญภัยคุกคามหลายรูปแบบจากกลุ่มธุรกิจที่แตกต่างกัน

3. การตอบสนอง (24/7 & Speed)

In-House: การจัดทีมเฝ้าระวัง 24 ชั่วโมงอาจเป็นเรื่องยาก เพราะต้องมีบุคลากรเพียงพอครอบคลุมทุกช่วงเวลาการทำงาน และต้องจัดเวรอย่างต่อเนื่อง รวมถึงอาจมีปัญหาขาดผู้ปฏิบัติงานในช่วงวันหยุดหรือเวลาฉุกเฉิน ทำให้เวลาในการตอบสนองต่อภัยคุกคามล่าช้า

CSOCaaS จะมีทีม Analyst และ Incident Response ทำงานตลอด 24 ชั่วโมง ลดเวลารับมือภัยคุกคามจาก “ชั่วโมง” เป็นระดับ “นาที”

4. Scalability

- In-House: เมื่อองค์กรเติบโต จำเป็นต้องขยายทีมบุคลากร, เพิ่มเครื่องมือใหม่ หรืออัปเกรดระบบอยู่เสมอ ซึ่งมีต้นทุนสูงและใช้เวลา เช่น การสรรหาคนหรือจัดซื้อเครื่องมือ

- CSOCaaS สามารถขยายขอบเขตบริการตามการเติบโตขององค์กรได้ทันที โดยไม่ต้องรอจ้างคนหรือซื้อเครื่องมือเพิ่ม

5. การควบคุมและปรับแต่ง (Control & Customization)

- In-House: ควบคุมได้ 100% ตามนโยบายองค์กร

- CSOCaaS: ปรับแต่งภายใต้ SLA ที่กำหนด องค์กรควรเลือกผู้ให้บริการที่ยืดหยุ่นตามความต้องการได้

สรุปข้อดี – ข้อจำกัด และกรณีศึกษา

แม้ CSOC-as-a-Service จะตอบโจทย์องค์กรยุคใหม่ได้ในหลายด้าน แต่ก็ไม่ใช่ทางเลือกที่ “สมบูรณ์แบบสำหรับทุกกรณี” NT cyfence จึงรวบรวม ข้อดีที่เห็นได้ชัด และ ข้อจำกัดที่ควรพิจารณา ก่อนตัดสินใจ พร้อมยกตัวอย่างกรณีศึกษาที่แสดงให้เห็นว่าองค์กรสามารถใช้บริการ CSOCaaS อย่างไรให้เกิดประสิทธิภาพสูงสุด

ข้อดีของ CSOCaaS

- จากรายงานของผู้ให้บริการในต่างประเทศ องค์กรที่เปลี่ยนมาใช้ CSOC‑as‑a‑Service สามารถลดต้นทุนได้มากถึง 60-80% เมื่อเทียบกับการตั้งศูนย์ CSOC ภายในองค์กร (ทั้งนี้ขึ้นอยู่กับขนาดองค์กร เครื่องมือที่ใช้ และระดับการให้บริการที่เลือก)

- เข้าถึงเครื่องมือและ Threat Intelligence ระดับ Global

- ทีม Response รองรับ 24/7 โดยไม่ต้องจัดพนักงานเอง

- ลดภาระในการสรรหาบุคลากรในสาย Cybersecurity

ข้อจำกัดที่ควรพิจารณา

- การบริหารจัดการและการควบคุมการดำเนินงานอาจไม่สมบูรณ์แบบเท่าทีมภายในองค์กร

- ต้องตรวจสอบ Compliance (PDPA, ISO, etc.) ให้แน่ชัดว่าเก็บข้อมูลในประเทศหรือไม่

- หากไม่มี SLA ชัดเจน อาจเกิดความไม่เข้าใจเรื่องหน้าที่และความรับผิดชอบ

กรณีศึกษา : H&H Law Firm (ลอนดอน ประเทศอังกฤษ)

ปัญหา : สำนักงานกฎหมาย H&H Law Firm ซึ่งเป็นบริษัทกฎหมายขนาดกลางมีพนักงานกว่า 100 คน แต่ยังไม่มีการจัดตั้งศูนย์ CSOC ภายในองค์กร โดยมีระบบป้องกันภัยไซเบอร์ในระดับพื้นฐานมีเพียง (Firewall + AV) ทำให้มีความเสี่ยงเกิดความไม่มั่นคงปลอดภัย

แนวทาง: H&H Law Firm ได้เปลี่ยนมาใช้ระบบการรักษาความปลอดภัย CSOCaaS จาก Hedgehog Security รวมถึง XDR agents, Web Gateway และบริการตอบสนอง 24/7

ผลลัพธ์:

สามารถตรวจจับและตอบสนองต่อการจำลองการโจมตีสำเร็จภายใน 4 นาที

มีการจัดทำรายงาน KPI รายเดือนและรายงานสรุปภาพรวมภัยคุกคาม เพื่อติดตามสถานการณ์ต่างๆได้อย่างใกล้ชิด

สรุป :

เคสนี้เห็นได้ชัดว่า CSOCaaS สามารถต่อยอดระบบความปลอดภัยให้กับองค์กรที่ขาด CSOC ได้ทันทีอย่างมีประสทิธิภาพ โดยไม่ต้องลงทุนโครงสร้าง และพร้อมเข้าใช้งานได้อย่างรวดเร็ว

กรณีศึกษา : เครือข่ายมหาวิทยาลัย FNU

ปัญหา:

มหาวิทยาลัย FNU ซึ่งมีผู้ใช้งานมากกว่า 10,000 คน ได้ใช้อุปกรณ์ DIY ผสมกับระบบเครือข่ายเก่า ที่มีความปลอดภัยไม่เพียงพอ ทำให้ระบบมีความเสี่ยง และไม่รองรับแนวคิด Zero Trust ที่เน้นความปลอดภัยเป็นศูนย์กลาง

แนวทาง:

บริษัท Advantage จากนิวซีแลนด์ ร่วมมือกับ Chillisoft เพื่อวางระบบรักษาความปลอดภัยแบบ CSOC-as-a-Service (Cyber Security Operations Center as a Service) ให้กับ FNU โดยใช้เทคโนโลยีจากหลายแบรนด์ชั้นนำ เช่น LogRhythm, ESET, Radware, Cofense, Tripwire และ Forcepoint ระบบทั้งหมดถูกออกแบบบนสถาปัตยกรรม Zero Trust เพื่อเพิ่มความแข็งแกร่งด้านความปลอดภัยตั้งแต่ระดับโครงสร้างพื้นฐาน

ผลลัพธ์:

เครือข่ายของ FNU ได้ยกระดับสู่มาตรฐาน Zero Trust

มีระบบแจ้งเตือนเฉพาะเรื่องสำคัญ (Need-to-know alerts)

แก้ไขภัยคุกคามได้แบบอัตโนมัติ

ลดความเสี่ยงจากการโจมตีทางไซเบอร์ได้อย่างมีประสิทธิภาพ

สรุป:

ผลลัพธ์ที่ได้จากการวางระบบ CSOCaaS เปลี่ยนโครงสร้างเดิมที่ไม่มั่นคงของ FNU ให้กลายเป็นระบบที่แข็งแรง ปลอดภัย และบริหารจัดการง่ายขึ้นอย่างชัดเจนพร้อมรองรับการขยายตัวในอนาคตได้อย่างมั่นใจ

Hybrid CSOC Model

แม้ CSOC-as-a-Service จะตอบโจทย์หลายองค์กร แต่ในบางกรณี การพึ่งพาผู้ให้บริการเพียงอย่างเดียวอาจไม่สอดคล้องกับนโยบาย ความเสี่ยง หรือโครงสร้างภายในขององค์กรทั้งหมด ทางออกที่ลงตัวคือ Hybrid CSOC Model ซึ่งเป็นการผสานทีมความปลอดภัยภายในเข้ากับบริการจากภายนอก เพื่อสร้างระบบที่ทั้งคล่องตัวและควบคุมได้ในเวลาเดียวกัน เช่น

- CSOCaaS ทำหน้าที่เฝ้าระวัง (Monitoring) ตลอด 24/7 เพื่อแจ้งเตือนเหตุการณ์ผิดปกติอย่างรวดเร็ว

- ทีมภายในรับบท Incident Handler สำหรับกรณีที่ต้องประสานงานกับทีมงานอื่นในองค์กร หรือต้องดำเนินการตามแผนรับมือขององค์กร

- ใช้ CSOCaaS ในเชิง Threat Hunting, Log Analysis, SIEM Tuning และให้ทีมภายในตัดสินใจระดับนโยบาย

รูปแบบนี้ช่วยให้องค์กรยังคง ควบคุมนโยบายหลักได้เอง ขณะเดียวกันก็สามารถลดภาระงานที่ต้องการความต่อเนื่องหรือทรัพยากรขนาดใหญ่

การเตรียมตัวสู่ CSOCaaS หรือ Hybrid CSOC

การเปลี่ยนผ่านจากระบบเดิมสู่การใช้ CSOC-as-a-Service หรือ Hybrid CSOC อย่างมีประสิทธิภาพ ควรเตรียมตัวใน 4 ด้านหลัก ได้แก่

- ตรวจสอบ SLA และขอบเขตความรับผิดชอบร่วมกัน

– ระบุให้ชัดเจนว่าใครรับผิดชอบ Monitoring, Triage, Notification, Response

– ระบุเวลา SLA ของการแจ้งเตือน (เช่น Severity 1: ภายใน 15 นาที) - ทดสอบการเชื่อมต่อกับ SIEM หรือ Log Forwarder เดิมขององค์กร

– ตรวจสอบว่า Log จาก Firewall, Server, Endpoint ฯลฯ สามารถส่งมายัง CSOCaaS ได้ครบถ้วน

– ตรวจสอบ format และ retention policy ของ log เหล่านั้น - ปรับปรุงกระบวนการตอบสนองร่วมกัน (Playbook / Escalation Flow)

– สร้าง Incident Response Playbook ที่รวมทั้งทีมภายในและภายนอก

– ระบุ Flow การแจ้งเตือน การยืนยันเหตุการณ์ และการประสานทีมงานที่เกี่ยวข้อง เช่น HR, Legal, IT Infrastructure - ฝึกอบรมทีม Security ให้พร้อมทำงานร่วมกับผู้ให้บริการภายนอก

– ให้เข้าใจ tools ที่ใช้ร่วมกัน เช่น SIEM Dashboard, Case Management Platform

– สร้าง “บทบาท” ที่ชัดเจนระหว่างทีม เช่น ใครคือ Primary Incident Owner, ใครมีสิทธิ์ตัดสินใจขั้นสุดท้าย

ทั้งนี้ โมเดลแบบ Hybrid นี้ไม่เพียงช่วยประหยัดต้นทุน แต่ยังทำให้ทีมภายในได้เรียนรู้และพัฒนาศักยภาพร่วมกับผู้เชี่ยวชาญจากภายนอกในระยะยาว ถือเป็นแนวทางที่เหมาะสมสำหรับองค์กรไทยจำนวนมากที่กำลังอยู่ระหว่างการยกระดับการรักษาความปลอดภัยเชิงกลยุทธ์

คำถามที่ควรถามก่อนตัดสินใจเลือกผู้ให้บริการ CSOC‑as‑a‑Service

การเลือกผู้ให้บริการ CSOC-as-a-Service ไม่ใช่แค่การ “หาใครสักคนมาดูแลความปลอดภัย” แต่คือการเลือกพันธมิตรที่จะเข้ามาร่วมเฝ้าระวังและปกป้องทรัพย์สินสำคัญขององค์กรแบบใกล้ชิดตลอด 24 ชั่วโมง

เพื่อให้การตัดสินใจเป็นไปอย่างมั่นใจและลดความเสี่ยงระยะยาว องค์กรควรเตรียมชุดคำถามสำคัญที่ครอบคลุมทั้งด้านเทคนิค ความสามารถในการให้บริการและความเข้าใจในธุรกิจอย่างแท้จริง ดังนี้

- ความครอบคลุมของบริการ

บริการครอบคลุมอะไรบ้าง ? (24/7 Monitoring, Incident Response, Threat Hunting, Reporting ฯลฯ) - เทคโนโลยีที่ใช้

ใช้แพลตฟอร์มใดเป็น SIEM / SOAR / EDR? มีการ Integrate กับระบบขององค์กรได้หรือไม่? - SLA & เวลาตอบสนอง

เวลาตอบสนองต่อ Incident อยู่ที่กี่นาที/ชั่วโมง? มี SLA อย่างไร? - ความเชี่ยวชาญของทีม

ทีม Analyst มีประสบการณ์ในอุตสาหกรรมของเราหรือไม่? มีใบรับรองมาตรฐาน Certified เช่น CISSP, CEH, OSCP หรือเปล่า? - Data Location & Compliance

ข้อมูล Log และเหตุการณ์ถูกจัดเก็บที่ใด? สอดคล้องกับกฎหมาย PDPA / ISO 27001 หรือไม่? - ความโปร่งใสในการรายงาน

มี Dashboard ให้ดูสถานะภัยคุกคามแบบ Real-time หรือไม่? รายงานส่งรายเดือนหรือสัปดาห์? - ความยืดหยุ่นและการเติบโต

หากองค์กรขยายระบบในอนาคต สามารถ scale บริการได้หรือไม่? มีบริการ Hybrid หรือเฉพาะ CSOCaaS เท่านั้น? - กรณีศึกษาหรือลูกค้าเดิม

มีเคสหรือองค์กรใดบ้างที่ใช้งาน CSOCaaS ของคุณอยู่แล้ว? มีผลลัพธ์ชัดเจนหรือไม่?

Tips: การเลือกผู้ให้บริการที่ไม่ใช่แค่ “ขายบริการเฝ้าระวัง” แต่เป็น พันธมิตรด้าน Cybersecurity ระยะยาว คือหัวใจสำคัญ

ภัยคุกคามทางไซเบอร์เปลี่ยนแปลงตลอดเวลา การมีระบบ CSOC จึงไม่ได้เป็นเพียงแค่ “ทางเลือก” อีกต่อไป แต่มันคือ “ความจำเป็น” ดังนั้น CSOC-as-a-Service จึงเป็นคำตอบสำหรับองค์กรที่ต้องการระบบป้องกันที่ครอบคลุมโดยไม่ต้องลงทุนหนัก ทั้งในเรื่องของทีม เครื่องมือ และเวลา

ไม่ว่าองค์กรของคุณจะอยู่ในระดับเริ่มต้นหรือเป็นองค์กรขนาดใหญ่ที่ต้องการขยายระบบ CSOC ให้แข็งแรงยิ่งขึ้น การเลือกใช้ CSOCaaS คือก้าวต่อไปที่ชาญฉลาด NT cyfence พร้อมเป็นพันธมิตรด้านความปลอดภัยไซเบอร์ ด้วยบริการ Cybersecurity ที่ครบทุกกระบวนการ สำหรับผู้ที่สนใจติดต่อ NT cyfence ได้ทาง www.cyfence.com/contact-us หรือโทร 1888 ทีมงานผู้เชี่ยวชาญพร้อมให้คำแนะนำ และพร้อมปกป้ององค์กรของคุณ

บทความที่เกี่ยวข้อง