การนำ WordPress มาใช้งานอย่างไรให้ปลอดภัย

18 มกราคม 2024

WordPress เป็นหนึ่งในเว็บไซต์สำเร็จรูปที่ได้รับความนิยมมากที่สุดในโลก และถูกนำมาใช้กันอย่างแพร่หลาย เนื่องจากความสะดวกสบายในการติดตั้งและง่ายต่อการใช้งาน ที่สำคัญทีมผู้พัฒนามีการอัปเดตเวอร์ชั่นการใช้งานให้ทันสมัยอยู่เสมอ ทำให้ระบบมีความสามารถในการตอบสนองความต้องการของผู้ใช้งานได้เป็นอย่างดี อ้างอิงข้อมูลตามที่นักพัฒนาของ WordPress ได้ระบุว่า มากกว่า 40% ของเว็บไซต์ทั้งหมดสร้างขึ้นบน WordPress แต่อย่างไรก็ตามการได้รับความนิยมมากมายนี้ก็มีข้อเสียเช่นกัน เนื่องจากการมีผู้ใช้งานจำนวนมากขนาดนี้ย่อมดึงดูดผู้ใช้งานที่เป็นอันตราย หรือเหล่าอาชญากรไซเบอร์เข้ามาใช้อย่างหลีกเลี่ยงไม่ได้ ด้วยเหตุนี้ นักวิจัยด้านความปลอดภัยทางไซเบอร์จึงตรวจสอบ WordPress อย่างรอบคอบ และรายงานปัญหาต่าง ๆ เกี่ยวกับ Content Manage System (CMS) หรือเรียกกันว่าเว็บไซต์สำเร็จรูปอย่าง WordPress นี้เป็นประจำ

จากที่กล่าวมาข้างต้น จึงไม่ใช่เรื่องแปลกที่จะได้ยินว่า WordPress กำลังเผชิญและเต็มไปด้วยปัญหาด้านความปลอดภัย แต่ภัยคุกคามส่วนใหญ่ที่เกิดขึ้นก็มีวิธีการต่อสู้และวิธีการรับมือกับภัยคุกคามเหล่านี้ และเป็นวิธีที่เป็นที่คุ้นเคย ง่ายต่อการรักษาความปลอดภัยให้กับเว็บไซต์ WordPress ในบทความนี้จึงมาพูดถึง 5 วิธีเพิ่มความปลอดภัยให้กับ WordPress และการนำมาใช้งานอย่างไรให้ปลอดภัย

5 วิธีเพิ่มความปลอดภัยให้กับ WordPress และการนำมาใช้งานอย่างไรให้ปลอดภัย

1 . ระวังช่องโหว่ในปลั๊กอิน ธีม และแกนหลักของ WordPress

จากรายการปัญหา (Cybersecurity issues) ของ WordPress ทั้งหมดที่มักพบเจอและมีอยู่บนอินเทอร์เน็ตประกอบด้วยกันหลากหลายรูปแบบ ยกตัวอย่างเช่น

- Cross-Site Scripting (XSS) ซึ่งเป็นช่องโหว่ชนิดหนึ่งที่ทำให้แฮกเกอร์สามารถแทรกโค้ดที่เป็นอันตรายลงบนเว็บไซต์ได้ หรือการเขียนสคริปต์ข้ามไซต์นั่นเอง

- SQLi (SQL injection) เป็นเทคนิคการแฮกที่สามารถนำเอาไปใช้ในการส่ง SQL Statement เพื่อส่งไปให้กับ Application เพื่อที่จะสามารถสร้าง อ่าน แก้ไข และ ลบข้อมูลใน Database ของเราได้

โดยปัญหาภัยคุกคามเหล่านี้เกิดขึ้นเรื่อยมา โดยการโจมตีเหล่านี้เกิดขึ้นพร้อมกับการโจมตีอื่น ๆ เนื่องจากการเกิดช่องโหว่ในซอฟต์แวร์หลักของ WordPress ปลั๊กอิน หรือธีม

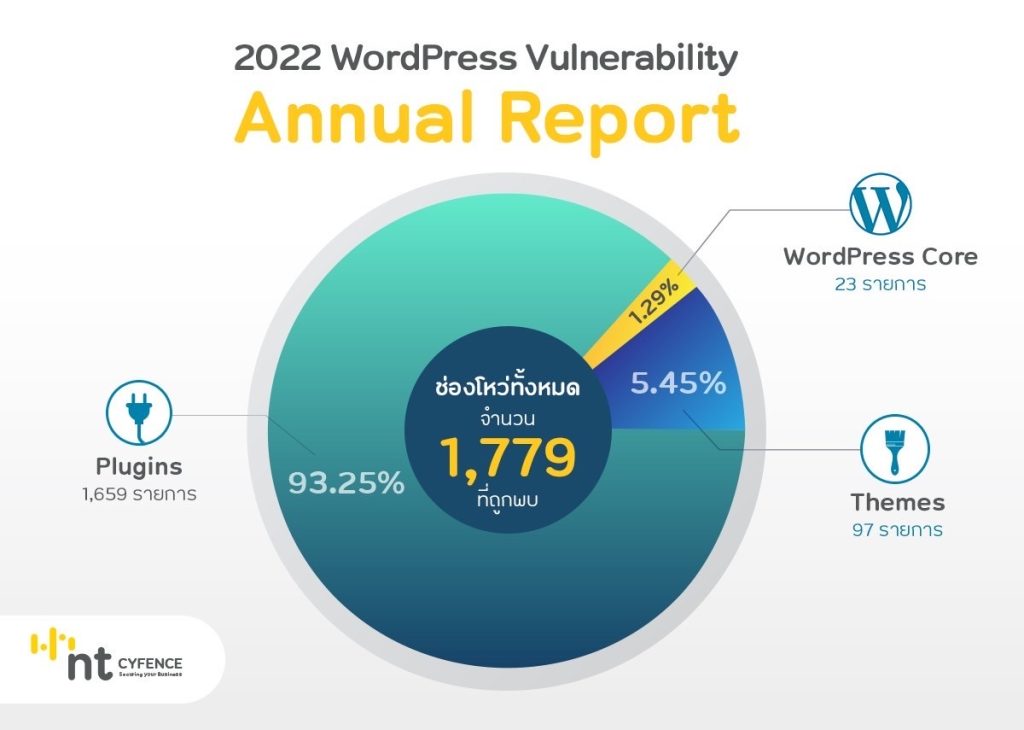

แต่ตามสถิติแล้วการพบช่องโหว่เหล่านี้เป็นเพียงการพบช่องโหว่เพียงส่วนเล็ก ๆ ในโปรแกรมหลัก WordPress ตัวอย่างเช่น ข้อมูลสถิติ ตลอดปี 2022 ระบุว่า มีการค้นพบช่องโหว่เพียง 23 รายการในซอฟต์แวร์หลักของ WordPress ซึ่งคิดเป็น 1.29% ของช่องโหว่ทั้งหมดจำนวน 1,779 ที่ถูกพบในปีนั้น และพบข้อบกพร่องเพียง 97 รายการ (5.45%) ในธีม ในขณะเดียวกันช่องโหว่ที่ถูกพบในปลั๊กอินจำนวน 1,659 รายการ คิดเป็น 93.25% ของทั้งหมด ดังนั้นจำนวนช่องโหว่ที่พบใน WordPress จึงไม่ควรเป็นเหตุผลที่ควรหลีกเลี่ยงการใช้ CMS ตัวนี้ แต่การใส่ใจด้านความปลอดภัยนั้นจะช่วยลดปัญหาด้านนี้ไปอย่างมาก

สิ่งที่ผู้ใช้งานควรทราบ และวิธีปรับปรุงความปลอดภัย WordPress :

- อัปเดตเวอร์ชัน Core Software ของ WordPress อยู่เสมอ แม้ว่าช่องโหว่จะไม่พบบ่อยนักแต่การอัปเดตทันทีอย่างสม่ำเสมอก็เป็นประโยชน์อย่างมาก ดังนั้นการปล่อยให้ช่องโหว่เหล่านี้ไม่ได้รับการติดตั้งจึงถือเป็นการเพิ่มความเสี่ยงในการถูกโจมตีจากภายนอก

- อย่าลืมอัปเดตธีมและปลั๊กอิน โดยเฉพาะปลั๊กอิน เพราะเป็นช่องโหว่ที่มีมากที่สุด

- หลีกเลี่ยงการติดตั้งปลั๊กอิน WordPress ที่ไม่จำเป็น วิธีนี้จะช่วยลดจำนวนช่องโหว่ที่อาจเกิดขึ้นบนเว็บไซต์ WordPress ของคุณได้อย่างมาก

- ปิดการใช้งาน หรือลบปลั๊กอินที่คุณไม่ต้องการใช้ออกจากระบบทันที

2. การตั้งรหัสผ่านที่คาดเดาง่ายและไม่มีการตรวจสอบสิทธิ์แบบ Two-factor เสี่ยงถูกแฮกได้ง่าย

ปัญหาด้านความปลอดภัยที่สำคัญประการที่สองของ WordPress คือการแฮกไซต์โดยใช้การเดารหัสผ่านแบบง่าย และรหัสผ่านที่ถูกบุกรุกจากการใส่ข้อมูลประจำตัวลงไป หรือแฮกผ่านการตั้งชื่อผู้ใช้งานที่เดาง่ายเกินไป ซึ่งการรั่วไหลของรหัสผ่านอาจมาจากบริการของบุคคลที่สามบางส่วน หากบัญชีที่มีสิทธิ์ระดับสูงถูกบุกรุก แฮกเกอร์จะสามารถควบคุมไซต์ WordPress ของคุณและใช้งานตามที่ต้องการ เช่น การขโมยข้อมูล การเพิ่มลิงก์ข้อความของคุณไปยังทรัพยากรที่พวกเขาโปรโมต (SEO spam) การติดตั้งมัลแวร์รวมถึงเว็บสกิมเมอร์ การใช้ไซต์ของคุณเพื่อโฮสต์หน้าฟิชชิ่ง และอื่น ๆ

สิ่งที่ผู้ใช้งานควรทราบ และวิธีปรับปรุงความปลอดภัย WordPress :

- ตรวจสอบให้แน่ใจว่ารหัสผ่านของ User ทั้งหมดในระบบนั้นรัดกุม ทางหนึ่งที่ช่วยได้ให้ใช้นโยบายรหัสผ่าน

- จำกัดจำนวนครั้งในการพยายามเข้าสู่ระบบ

- เปิดใช้งานการตรวจสอบสิทธิ์แบบ Two-factor โดยใช้รหัสแบบครั้งเดียวจากแอปฯ และยืนยันตัวตนอีกครั้ง

- ใช้ Password Manager

3. การเข้าถึงสิทธิ์การใช้งานและการควบคุมผู้ใช้งานที่หละหลวม

ปัญหานี้เชื่อมโยงกับปัญหาก่อนหน้าเรื่องการตั้งรหัสผ่าน เพราะบ่อยครั้งที่เจ้าของไซต์ WordPress ไม่ได้จัดการสิทธิ์ของผู้ใช้ WordPress อย่างรอบคอบเพียงพอ สิ่งนี้จะเพิ่มความเสี่ยงอย่างมากหากบัญชีผู้ใช้ถูกแฮก

สิ่งที่ผู้ใช้งานควรทราบ และวิธีปรับปรุงความปลอดภัย WordPress :

- ระมัดระวังการกำหนดสิทธิ์ให้กับผู้ใช้ โดยให้สิทธิ์ผู้ใช้เฉพาะสิทธิ์การเข้าถึงที่พวกเขาต้องการใช้งานจริง ๆ เท่านั้น

- ตรวจสอบรายชื่อผู้ใช้ WordPress ของคุณเป็นประจำ และลบบัญชีที่ไม่จำเป็นออก

- ย้ายผู้ใช้ไปยังหมวดหมู่ที่ได้รับสิทธิ์น้อยกว่าหากไม่ต้องการให้สิทธิ์ระดับสูงอีกต่อไป

- ใช้รหัสผ่านที่รัดกุมและเปิดใช้งานการตรวจสอบสิทธิ์แบบTwo-factor

4. ระวังปลั๊กอินที่เป็นอันตราย

นอกเหนือจากปลั๊กอินที่ “เสี่ยง” ยังมีปลั๊กอินที่เป็นอันตรายอีกด้วย ตัวอย่างเช่น ไม่นานมานี้ นักวิจัยค้นพบปลั๊กอิน WordPress ที่ปลอมแปลงเป็น page-caching plugin แต่จริง ๆ Backdoor หน้าที่หลักคือการสร้างบัญชีผู้ดูแลระบบที่ผิดกฎหมายและควบคุมไซต์ที่ติดไวรัสได้อย่างสมบูรณ์เมื่อต้นปีที่ผ่านมา นักวิจัยยังพบปลั๊กอิน WordPress ที่เป็นอันตรายอีกตัวหนึ่ง ซึ่งแต่เดิมเคยเป็น Plugin Official แต่ถูกนักพัฒนาละทิ้งไปเมื่อกว่า 10 ที่แล้ว มีจุดรั่วไหลบางส่วนและแฮกเกอร์ได้หยิบมันขึ้นมาและเปลี่ยนมันให้เป็น Backdoor ทำให้พวกเหล่าผู้ร้ายสามารถควบคุมเว็บไซต์ WordPress นับพันได้

สิ่งที่ผู้ใช้งานควรทราบ และวิธีปรับปรุงความปลอดภัย:

- หลีกเลี่ยงการติดตั้งปลั๊กอิน WordPress ที่ไม่จำเป็น ติดตั้งเฉพาะสิ่งที่จำเป็นจริง ๆ สำหรับการทำงานของไซต์ของคุณเท่านั้น

- ก่อนที่จะติดตั้งปลั๊กอิน โปรดอ่านรีวิวของผู้ใช้อย่างละเอียด หากปลั๊กอินทำอะไรที่น่าสงสัย อาจมีคนสังเกตเห็นปลั๊กอินนั้นแล้ว

- ปิดการใช้งานหรือลบปลั๊กอินที่คุณไม่ได้ใช้อีกต่อไป

- มีปลั๊กอินที่สแกนไซต์ WordPress เพื่อหามัลแวร์ อย่างไรก็ตามอาจต้องใช้เครื่องมืออื่น ๆ มาช่วยตรวจสอบคู่กันไป

- หากเว็บไซต์ของคุณมีพฤติกรรมแปลก ๆ และคุณสงสัยว่าไซต์นั้นติดไวรัส ให้พิจารณาติดต่อผู้เชี่ยวชาญเพื่อตรวจสอบความปลอดภัย

5. ปิดการใช้งาน XML-RPC Protocol

XML-RPC คือ Protocol ที่อนุญาติให้ Computer หรือ Application ภายนอกสามารถติดต่อเรียกใช้งาน WordPress ได้ จุดนี้ทำให้เกิดช่องโหว่เปิดโอกาสให้แฮกเกอร์ใช้ในการสุ่มรหัสผ่านสำหรับ Login เพื่อเจาะเว็บไซต์หรือใช้เว็บของคุณเป็นฐานโจมตีในการ ทำ DDoS Attack โดยใช้ ping-back ไปยังเว็บอื่น ซึ่งโปรโตคอล XML-RPC เป็นช่องโหว่อีกประการหนึ่งสำหรับ WordPress

โปรโตคอล XML-RPC ได้รับการออกแบบมาเพื่อการสื่อสารระหว่าง WordPress และโปรแกรมบุคคลที่สาม อย่างไรก็ตาม ย้อนกลับไปในปี 2558 WordPress ได้เปิดตัวการรองรับ REST API ซึ่งปัจจุบันใช้สำหรับการโต้ตอบกับแอปพลิเคชันมากขึ้น โดย XML-RPC ยังคงเปิดใช้งานตามค่าเริ่มต้นใน WordPress ซึ่งจุดนี้เป็นปัญหาก็คือผู้โจมตีสามารถใช้ XML-RPC กับการโจมตีไซต์ของคุณได้สองประเภท ได้แก่

- ประเภทแรก คือการโจมตีแบบ brute-force ที่มุ่งเป้าไปที่การคาดเดารหัสผ่านสำหรับบัญชีผู้ใช้ WordPress ของคุณ ด้วย XML-RPC ผู้โจมตีสามารถรวมความพยายามเข้าสู่ระบบหลายครั้งเป็นคำขอเดียว ทำให้กระบวนการแฮกง่ายขึ้นและเร็วขึ้น

- ประเภทที่สอง คือโปรโตคอล XML-RPC สามารถใช้เพื่อการโจมตี DDoS บนเว็บไซต์ WordPress ของคุณผ่านสิ่งที่เรียกว่า Pingback

จากที่กล่าวมาข้างต้น บทความนี้จะช่วยให้การใช้งาน WordPress ของคุณปลอดภัยยิ่งขึ้น

หากคุณทำตามวิธีที่แนะนำข้างต้นแล้วยังกังวลเรื่องความปลอดภัย ทาง NT cyfence มีบริการ Web Monitoring บริการที่จะช่วยองค์กรของคุณในการตรวจสอบการเปลี่ยนแปลงหน้าเว็บไซต์ตลอด 24 ชั่วโมง (Web Defacement) และสามารถดูสถานะ Up/Down ของเว็บไซต์ (Web Availability) ทำให้รู้ได้ทันทีเมื่อเกิดเหตุ ซึ่งช่วยลดภาระทีมงานผู้ดูแลระบบไปได้ แน่นอนว่ารู้เร็ว เตือนเร็ว ก็จะสามารถระงับปัญหาได้อย่างรวดเร็วและทันต่อเหตุการณ์

สำหรับผู้ที่สนใจบริการตรวจสอบระบบความปลอดภัยทางไซเบอร์ (Cybersecurity) อื่น ๆ เพิ่มเติมให้กับองค์กรสามารถติดต่อ NT cyfence ได้ทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 เรามีทีมงานผู้เชี่ยวชาญพร้อมให้คำแนะนำ และเป็นที่ปรึกษาด้านความปลอดภัยด้านสารสนเทศอย่างครบวงจรให้กับคุณ

ที่มา: kaspersky

บทความที่เกี่ยวข้อง